Wie HijackThis genutzt wird um Browser Hijacker + Spyware zu entfernen (HijackThis Tutorial in German)

Lawrence Abrams

- June 6, 2005

- Read 131,431 times

Dieser Artikel wurde von Yourhighness aus dem Englischen ins Deutsche übersetzt.

Original Deutsche Übersetzung hier: http://www.mytidbits.de/hijackthis.html

DOWNLOAD HIJACKTHIS:

HijackThis Download Link

Lade/entpacke HijackThis in einem Ordner

-->None of the above, just start the program -- Save-- Savelog es öffnet sich der Editor

nun das KOMPLETTE Log mit rechtem Mausklick abkopieren und ins Forum mit rechtem Mausklick "einfügen (in deinen Thread im Forum)

Inhalt

HijackThis sollte nur benutzt werden wenn Ihr Browser oder Computer immer noch Probleme aufweist, nach dem Sie Spybot oder andere Spyware/Hijack entferner laufen hatten. HijackThis ist ein Programm für Fortgeschrittene und benötigt daher ein erweitertes Wissen über Windows und Operations Systeme im generellen. Wenn Sie aufgelistete Elemente löschen, ohne zu wissen was Sie sind, können andere Probleme wie nicht funktionierender Internetzugang, oder ein nicht mehr arbeitendendes Operations System die folge sein. Daher sollten Sie jegliche andere Möglichkeiten ausprobieren bevor Sie HijackThis nutzen. Sollten Sie HijackThis erlauben Elemente zu entfernen bevor ein anderes Programm Ihr System überprüft hat, werden die Dateien der Hijacker/Spyware immer noch auf Ihrem Computer verbleiben und zukünftige Entfernungstools werden nicht mehr in der Lage sein, sie zu finden.

Sollten Sie nicht über das nötige Fachwissen verfügen, so sollten Sie KEINE der Einträge mit HijackThis reparieren, ohne vorher mit einem Experten über die Nutzung dieses Programmes zu sprechen. Haben Sie schon Spybot und Ad-Aware laufen lassen und haben immer noch Probleme, dann fahren Sie bitte mit diesem Tutorial fort und posten Sie die Log-Datei in unserem Forum. Geben Sie bitte in Ihrem Post auch Details zu Ihrem Problem an. Wir werden Ihnen dann mitteilen welche Einträge Sie reparieren / fixen sollen.

zu 2: Einleitung

HijackThis ist ein Hilfsprogramm welches eine Auflistung gewisser Einstellungen Ihres Computers erstellt. HijackThis wid Ihre Registrierung und verschiedene andere Dateien auf Einträge scannen, welche denen ähneln die Spyware oder Hijackerprogramme hinterlassen würden. Diese Resultate zu interpretieren kann kniffelig sein und es gibt viele legitime Programme die auf Ihrem Computer auf ähnliche Weise installliert sind, wie Hijacker installiert werden.

Daher müssen Sie sehr vorsichtig sein wenn Sie mit HijackThis arbeiten. Ich kann nicht genug darauf hinweisen, wie wichtig es ist, der obigen Warnung zu folgen.

Es gibt im Internet im Moment verschiedene Interpretationen von HijackThis. Hier werden nun die einzelnen Sektionen auf eine Art und Weise so erklärt, dass ein Laie sie verstehen kann.

Diese Anleitung wird auf die Nutzung von HijackThis und den einzelnen Sektionen im Detail eingehen und erklären was die einzelnen Sektionen bedeuten. Es gibt keinen Grund, warum Sie nicht verstehen sollten, wenn die anderen Personen die Log-Datei durchsehen und Ihnen sagen was Sie mit diesem Programm reparieren sollen.

Nach dem wir das geklärt haben, lassen Sie uns mit der Anleitung über die Nutzung von HijackThis fortfahren. Wenn Sie die normale Grösse der Screenshots sehen wollen, klicken Sie einfach auf diese. Denken Sie jedoch daran, das sich ein neues Fenster öffnen wird und das bei der Nutzung von Popup-Blockern die Fenster eventuell nicht öffnen.

zu 3: Wie Sie HijackThis nutzen

Der erste Schritt ist das Herunterladen von HijackThis. Das Programm wird nicht installiert und Sie müssen daher wissen wo Sie es installiert haben um es in der Zukunft auch wieder nutzen zu können.

Sie können HijackThis ( v1.99.0 ) hier herunterladen:

Download Link

Erstellen Sie einen Ordner in dem Sie HijackThis gerne speichern würden. Es ist wichtig das Sie HijackThis in einem eigenen Ordner speichern, da dieser Ordner für Sicherungen genutzt werden wird. Sollten Sie es aus einer gepackten Datei laufen lassen, wie einer ZIP Datei, so werden die Sicherungen nicht erstellt.

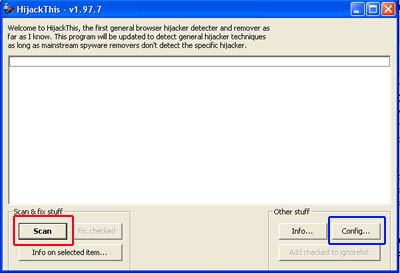

Sobald Sie die Datei heruntergeladen haben, navigieren Sie mit dem Windows Explorer zu der von Ihnen gewählten Position des Programmes und doppel-klicken Sie das Symbol für die HijackThis.exe. Wenn Sie HijackThis das erste Mal starten erscheint ein Bild ähnlich dem folgenden:

HijackThis Startbildschirm bei Erststart

HijackThis Startbildschirm bei Erststart

Wir schlagen Ihnen vor ein Häckchen bei 'Don't show this frame again when I start HijackThis' zu setzen, da die meisten Anweisungen die Ihnen erteilt werden nicht auf diesen Schirm zutreffen. Nach dem Sie das Häckchen gesetzt haben, klicken Sie auf 'None of the above, just start the program Button, gekennzeichnet durch die rote Box in der obigen Grafik. Sie werden dann zu dem Hauptschirm von HijackThis geführt, wie in Figur 1 siehe unten.![]()

Figure 1. Startschirm von HijackThis

Figure 1. Startschirm von HijackThis![]()

Figure 2. HijackThis Konfigurations Optionen

Sie sollten zuerst auf den 'Config' Button klicken, welche durch die Blaue Box in Figur 1 gekennzeichnet ist und stellen Sie sicher das Ihre Einstellungen mit denen aus Figur 2 s. u. übereinstimmen. Die Optionen die ausgewählt werden sollten sind durch die rote Box gekennzeichnet.

Wenn Sie diese Einstellungen vorgenommen haben, klicken Sie auf "Back" und fahren Sie mit der HijackThis Anleitung fort.

Figure 2. HijackThis Konfigurations Optionen![]()

Figure 3. Scan Resultate

Um mit HijackThis Ihren Computer nach eventuellen Hijackern zu durchsuchen, klicken Sie nun auf den "Scan" Button, gekennzeichen durch die rote Box in Figur 1. Sie werden dann mit einem Schirm konfrontiert der eine Liste von dem Programm gefundenen Einträgen vorweist. Wie in Figur 3 illustriert.

Zu diesem Zeitpunkt haben Sie eine Auflistung von Einträgen, welche durch HijackThis gefunden wurden. Sollte das was Sie sehen verwirrend und einschüchternd wirkken, klicken Sie auf den Log speichern Button, durch die rote Box gekennzeichnet und speichern Sie die Log-Datei auf Ihrem Computer wo Sie sie leicht wiederfinden.

Figure 3. Scan Resultate

Klicken Sie Save Log Im Prinzip wird sich nun automatisch der Editor öffnen und Sie können den Inhalt ins Forum kopieren.

Möglichkeit 1:

Mit der rechten Maustaste ueber den Text fahren, bis alles markiert ist

--> kopieren --> dann im Forum--> Einfügen klicken

Möglichkeit 2: Klicken Sie auf 'Bearbeiten' und auf 'alles Auswählen.' Nun sollte der ganze Text markiert sein.

Klicken Sie auf 'Bearbeiten' und dann auf 'kopieren.' was den gesamten Text in die Zwischenablage speichert.

- Gehen Sie in das Forum und erstellen Sie eine neue Nachricht

- Im Forum: Geben Sie der Nachricht den Titel: 'HijackThis Log: Bitte helft mir es zu prüfen'

- Im Forum: Rechts-klicken Sie auf die 'Einfügen' Option. Der vorher selektierte Text sollte nun in dem Nachrichtenfenster erscheinen.

- Im Forum: Klicken Sie auf 'Absenden.'

![]()

Figure 4. Objekt Information

Sollten Sie Informationen zu den einzelnen Einträgen sehen wollen, so können Sie auf den Eintrag klicken und 'Info on selected Item' anklicken. Dies bringt einen ähnlichen Bildschirm wie in Figur 4 zu sehen ist.

Figure 4. Objekt Information![]()

Figure 5. Wählen Sie einen Eintrag um Ihn zu entfernen

Wenn Sie damit fertig sind sich die Informationen der verschiedenen Einträge anzusehen und Sie das Gefühl haben, sich genug auszukennen, um fortzufahren, (oder Sie folgen den Anweisungen von Ratgebern aus dem Forum) ,dann gehen Sie durch die Liste und setzen Sie ein Häckchen in die Checkbox vor alle Einträge die Sie gerne entfernen würden, wie in Figur 5 zu sehen ist.

Hinweis: Die gefixten Einträge werden nicht etwa gelöscht, sondern kommen nach Neustart lediglich aus dem Systemstart (siehe: Start--> Ausfuehren--> msconfig)

Der Sinn dieses Vorgangs ist es, dass nach dem Entfernen des jeweiligen Eintrages nun das Löschen (manuell oder mit Virenscanner) oder Deinstallieren möglich ist.

Am Ende dieses Dokumentes haben wir ein paar fundamentale Infos beigefügt um die Informationen dieser Log-Dateien zu interpretieren. Diese Informationen sind aber keines Falls ausreichend, um alle Entscheidungen abzudecken, aber sollte Ihnen helfen, zu entscheiden was legitim ist und was nicht.

Figure 5 (Check-Box)

Sobald Sie alle Einträge ausgewählt haben die Sie entfernen möchten, klicken Sie auf den Button 'Fix checked' gekennzeichnet durch die blaue Box in Figur 5. HijackThis wird Sie dann auffordern zu bestätigen das Sie die Einträge entfernen möchten. Klicken Sie auf 'Ja' oder 'Nein,' wie auch immer Ihre Entscheidung ist.

Nach dem "Fixen" wird der PC neustarten und wenn man un ueberprueft, muesste der gefixte Eintrag nicht mehr im HijackThis-Log sichtbar sein

zu 4: Wie Sie versehentlich gelöschte Einträge wiederherstellen

![]()

Figure 6. BackUps / Wiederherstellung eines versehentlich entfernten Eintrages

HijackThis kommt mit ein Datensicherheits- und wiederherstellungsvorgang für den Fall, dass Sie versehentlich einen legitimen Eintrag entfernt haben. Wenn Sie HijackThis so konfiguriert haben wie in dieser Anleitung erwähnt, dann sollten Sie in der Lage sein die zuvor gelöschten Einträge wiederherzustellen. Sollten Sie Ihr HijackThis Programm aus dem temporären Verzeichnis laufen lassen, so wird der Wiederherstellungsvorgang nicht funktionieren.

Wenn die Konfiguration 'Make backups before fixing' mit einem Häckchen versehen ist, dann wird HijackThis eine Datensicherung aller reparierten Einträge in einem Verzeichnis namens 'Backup' vornehmen. Das Backup Verzeichnis befindet sich in dem selben Verzeichnis in dem HijackThis residiert.

Wenn Sie HijackThis starten und auf 'Config' klicken und danach auf den 'Backups' Button klicken, sollten Sie einen Shirm ähnlich Figur 6 sehen. Sie werden eine Liste der vorher reparierten Einträge sehen und eine Option haben, diese wieder herzustelllen. Sobald Sie einen der Einträge widerhergestellt haben und erneut scannen, so wird der Eintrag wieder in der Liste erscheinen.

Sobald Sie diese wiederhergestellt haben, können Sie das Programm schliessen.

Figure 6. BackUps

zu 5: Wie Sie eine Autostart Aufstellung erstellen

![]()

Figure 7. Erstellung einer Autostart Aufstellung

Funktion: Wie Sie eine Autostart Aufstellung erstellen

Ab und zu, wenn Sie die Log-Datei im Forum posten und um Hilfe bitten, werden Sie vielleicht von den Helfern geben eine Autostart Aufstellung aller Programme zu erstellen. HijackThis hat ein eingebautes Hilfsprogramm, welches Ihnen erlaubt dies zu tun.

Um dies zu tun, gehen Sie beim Start von HijackThis in die Konfigurations Optionen, dargestellt durch die blaue Box in Figur 7 , und klicken Sie dann auf 'Misc Tools' (oben mittig).

Figure 7. hijackthis-misc

Klicken Sie nun auf die Button 'Generate StartupList Log', gekennzeichnet durch die rote Box in Figur 7. Sobald Sie diese Button angeklickt haben, wird das Programm automatisch das Programm Editor mit dem Text öffnen.

Kopieren --> rechte Maustaste (Kopieren--> Einfügen)

oder mit :(Strg+C) und fügen Sie (Strg+V) diese Einträge (durch Strg+A) --> ins Forum und klicken Sie auf 'Absenden.'

Hoffentlich wurde Ihr Computer entweder durch Ihr Wissen oder der Hilfe anderer, bereinigt. Sollten Sie noch mehr über die Bedeutung der einzelnen Sektionen lernen wollen und mehr Details darüber erfahren wollen, dann fahren Sie mit dieser Anleitung fort.

zu 6: Wie der Process Manager genuzt wird

HijackThis hat einen integrierten Prozess Manager, der zum Beenden von Programmen genutzt werden kann, sowie dazu genutzt werden kann um zu sehen welche DLL Dateien in diesem Prozess geladen werden. Um den Prozess Manager zu nutzen, klicken Sie auf den Config Button und danach auf den Misc Tools Button. Sie sollten nun einen Schirm sehen mit dem Button Open Process Manager. Wenn Sie auf diesen klicken werden Sie einen neuen Schirm sehen, der Figur 8 ähnelt.

Figure 8. HijackThis Process Manager

Dieses Fenster wird alle auf Ihrem System laufenden offenen Prozesse auflisten. Sie können dann auf die einzelnen Prozesse klicken um Sie auszuwählen und auf Task beenden klicken, welche durch die rote Box in Figur 8 gekennzeichnet ist. Durch Task beenden wird versucht den auf Ihrem System laufenden Prozess zu beenden.

Wenn Sie mehrere Prozesse gleichzeitig beenden wollen, so halten Sie die Strg-Taste auf Ihrer Tastatur gedrückt und wählen Sie die zu beendenden Prozesse durch einfaches anklicken aus. Solange Sie Strg gedrückt halten, können Sie mehrfache Prozesse auswählen. Haben Sie alle gewünschten Prozesse ausgewählt, so klicken Sie nun auf Task beenden.

Wenn Sie sehen möchten welche DLL Dateien in einem ausgewählten Prozess geladen werden, so können Sie ein Häckchen bei Show DLLs setzen. Gekennzeichnet durch die blaue Box in der obigen Figur. Dies wird den Prozess Schirm in zwei Sektionen teilen. Die erste Sektion wird die laufenden Prozesse wie zuvor auflisten, nur dass Sie nun durch anklicken eines Prozesses in der unteren Sektion DLL Dateien aufgelistet bekommen, welche durch diesen bestimmten Prozess geladen wurden.

Um aus dem Prozess Manager zu gelangen müssen Sie zwei mal auf die Back Button klicken, so dass Sie dann wieder in das Hauptmenü gelangen.

zu 7: Wie der Host-datei Manager genutzt wird

HijackThis besitzt ausserdem noch einen einen einfachen Host-Datei Manager. Mit diesem Manager können Sie Ihre Host-Dateien ansehen und einzelne Zeilen aus diesen Dateien löschen, oder Zeilen an oder aus schalten. Sie sollten config anklicken und dann Misc Tools anklicken. Jetzt sollten Sie einen Schirm sehen auf dem der Button Host file manager zu finden ist. Wenn Sie nun diesen anklicken, werden Sie einen Schirm sehen, der der Figur 9 ähnelt.

Figure 9: Host-Datei-Manager

Diese Fenster wird den Inhalt der Host-Dateien auflisten. Um eine Zeile in Ihrer Host-Datei zu löschen, würden Sie auf eine Zeile klicken wie durch die blaue Box in Figur 9 illustriert wird. Dies wird die Zeile an Text selektieren. Dann können Sie entweder die Zeile durch anklicken des Delete Line(s) Buttons löschen, oder diese Zeile 'an' oder 'aus' schalten, durch anklicken des Toggle line(s) Buttons. Es ist möglich mehrere Zeilen gleichzeitig durch gedrückt halten der Shift und Strg-Tasten zu selektieren. Alternativ können Sie auch mit Ihrer Maus über mehrere Zeilen ziehen, an denen Sie Veränderungen vornehmen wollen.

Wenn Sie die Zeilen löschen, werden diese aus Ihrer HOST-Datei gelöscht. Wenn Sie die Zeilen 'an/aus' schalten, so wird HijackThis ein '#' vor die Zeile setzen. Dies wird die Zeile auskommentieren, so das sie nicht von Windows benutzt wird. Wenn Sie sich nicht sicher sind was Sie tun sollen, dann ist es immer sicherer Zeilen 'an/aus' zu schalten, so das dass '#' Zeichen vor der Zeile erscheint.

Um den Host-Datei-Manager zu verlassen, müssen Sie zwei Mal auf back klicken um auf den Hauptschirm zurück zu kommen.

zu 8: Wie Sie das Löschen bei Neustart Tool nutzen können

Manchmal finden Sie vielleicht Dateien die sich hartnäckig dagegen währen, auf konventionellen wegen löschen zu lassen. HijackThis hat in Version 1.98.2 eine Methode eingeführt, mit der Windows die Datei bei einem Neustart löscht bevor diese eine Chance hat sich zu laden. Um dies tun zu können, müssen Sie folgende Schritte befolgen:

- Starten Sie HijackThis

- Klicken Sie auf Config

- Klicken Sie auf Misc Tools

- Klicken Sie auf die Button Delete a file on reboot

- Ein neues Fenster wird sich öffnen und Sie danach fragen, welche Datei Sie beim Neustart löschen möchten. Navigieren Sie zu der Datei und klicken Sie diese einmal an. Klicken Sie danach auf öffnen

- Sie werden nun gefragt ob Sie den Computer neustarten möchten, um die Datei zu löschen. Klicken Sie auf Yes, wenn Sie nun Neustarten möchten. Ansonsten klicken Sie auf No und starten Sie den Computer zu einem späteren Zeitpunkt neu, um die Datei dann zu löschen.

zu 9: Wie Sie ADS Spy nutzen können

Es gibt eine bestimmte Infizierung namens Home Search Assistent oder CWS_NS3, die manchmal eine Datei nutzen wird die Alternate Data Stream Datei (Google Translator Übersetzung Lavasoft), um Ihren Computer zu infizieren. Diese Dateien können nicht mit den normalen Methoden gesichtet oder gelöscht werden. ADS Spy wurde dafür ausgelegt diese Dateien zu löschen. Wenn Sie mehr über ADS und den Home Search Assistenten lernen wollen, dann können Sie die folgenden Artikel lesen:

Windows Alternate Data Streams Tutorial Link>

Home Search Assistant Analyse

Um das ADS Spy Dienstprogramm zu nutzen, würden Sie HijackThis starten und auf Config klicken. Dann klicken Sie auf Misc Tools, um dann letzendlich auf ADS Spy zu klicken. Wenn sich das ADS Spy Dienstprogramm öffnet, werden Sie einen Schirm ähnlich Figur 10 sehen.

Figur 10: ADS Spy

Klicken Sie auf scan und das Programm wird anfangen Ihren Windows Ordner nach jeglichen ADS Dateien zu scannen. Wenn das Programm irgendwelche Dateien finden sollte, so wird es diese auf ein Art illustrieren, die der in Figur 11 ähnelt.

Figure 11: Liste der gefundenen Alternate Data Streams

Um eine der aufgelisteten ADS Dateien zu entfernen, setzen Sie einfach ein Häckchen neben den Eintrag und klicken Sie auf Remove selected. Dies wird die ADS Datei von Ihrem System entfernen. Wenn Sie fertig sind, klicken Sie auf Back neben dem Remove Selected Button, bis Sie wieder auf dem Hauptschirm angelangt sind.

zu 10: Wie Sie den Uninstall Manager nutzen können

Der Deinstallationsmanager erlaubt Ihnen die Einträge in Ihrer Software Liste zu verwalten. Wenn Sie Malware von Ihrem System entfernen, bleiben unveränderliche Einträge in der Software Liste zurück. Viele Nutzer bevorzugen verständlicherweise eine saubere Softwareliste und haben Schwirigkeiten diese fehlgeleiteten Einträge zu löschen. Mit der Nutzung des Deinstallationsmanagers können Sie diese Einträge aus der Deinstallationsliste löschen.

Um den Deinstallationsmanager nutzen zu können, müssen Sie folgende Schritte befolgen:

- Starten Sie HijackThis

- Klicken Sie auf Config

- Klicken Sie auf Misc Tools

- Klicken Sie auf Open Uninstall Manager

- Sie werden nun mit einem Bild konfrontiert, der dem unten ähnelt

Figur 12: HijackThis Uninstall Manager

Um einen Eintrag zu löschen, klicken Sie einfach auf den Eintrag den Sie löschen möchten und dann klicken Sie auf Delete this entry. Wenn Sie das Programm ändern möchten mit dem dieser Eintrag verlinkt ist, dann können Sie auf Edit uninstall command klicken und geben dann dort den Zielpfad zu dem gewünschten Programm an, mit dem das Programm bei einem Doppel-klick in der Softwareliste gestartet wird. Diese letzte Funktion sollte nur genutzt werden wenn Sie wissen was Sie tun.

Wenn Sie von jemandem gebeten werden die Liste zu posten um dann analysiert werden zu könne, so können Sie auf Save list... klicken und angeben in welchem Verzeichnis Sie die Liste als Datei speichern wollen. Wenn Sie auf Save klicken, öffnet sich Notepad in einem neuen Fenster mit dem Inhalt der gespeicherten Datei. Kopieren Sie dann einfach den Inhalt aus der Notepad Datei und fügen Sie den Inhalt in einen Antwortpost des von Ihnen gestarteten Threads.

Wenn Sie von jemandem gebeten werden die Liste zu posten um dann analysiert werden zu können, so klicken Sie auf Save list... und angeben in welchem Verzeichnis Sie die Liste als Datei speichern wollen. Wenn Sie auf Save klicken, öffnet sich Notepad in einem neuen Fenster mit dem Inhalt der gespeicherten Datei. Kopieren Sie dann einfach den Inhalt aus der Notepad Datei und fügen Sie den Inhalt in einen Antwortpost des von Ihnen gestarteten Threads.

zu 11: Wie Sie die Auflistung des Scans interpretieren

Die nächste Sektion dient Ihnen als eine Hilfe zur Prüfung der HijackThis Scanresultate. Wenn Sie sich immer noch unsicher sein sollten wie Sie vorgehen müssen, oder uns um Hilfe in der Prüfung des Scanresultates bitten wollen, dann posten Sie einfach Ihre Log-Datei in unserem Online- und PC-Sicherheits Forum.

Jede Zeile des HijackThis Scans, fängt mit einem Sektionsnamen an. Im Folgenden ist eine Liste der Sektionsnamen und deren Erklärungen. Diese stammt aus dem Tutorial des HijackThis Schöpfers Merijn. Sie können auf die Sektionsnamen klicken um direkt dort hin zu gelangen.

| Sektionsnamen | Beschreibung |

| R0, R1, R2, R3 | Internet Explorer Start/Suchseiten URLs |

| F0, F1, F2, F3 | Autostart Programme |

| N1, N2, N3, N4 | Netscape/Mozilla Start/Suchseiten URLs |

| O1 | Hosts-Datei Umleitungen |

| O2 | Browser Hilfe Objekte |

| O3 | Internet Explorer Werkzeugleiste |

| O4 | Autostart Programme aus der Registrierung |

| O5 | IE Optionssymbole die nicht im Bedienungsfeld sichtbar sind |

| O6 | IE Optionszugänge die auf Administratoren beschränkt sind |

| O7 | Regedit Zugang der azf Administoren beschränkt ist |

| O8 | Extra Einträge im IE recht-klick Menü |

| O9 | Extra Button auf der Haupt IE Symbolleiste, oder Extra Einträge im Extras Menü |

| O10 | Winsock Hijacker |

| O11 | Extra Gruppe im IE 'Erweiterte Optionen' Fenster |

| O12 | IE plugins |

| O13 | IE Standardeinstellungen Prefix Hijack |

| O14 | Webeinstellungen zurücksetzten Hijack |

| O15 | Ungewollte Seiten in der Vertrauenswürdige Seiten Sektion |

| O16 | ActiveX Objekte (auch bekannt als herunter geladene Programmdateien) |

| O17 | Lop.com/Domain Hijackers |

| O18 | Extra Protokolle und Protokollhijacker |

| O19 | User style sheet Hijack |

| O20 | AppInit_DLLs Registrierungswert Autorun |

| O21 | ShellServiceObjectDelayLoad |

| O22 | SharedTaskScheduler |

| O23 | Windows XP/NT/2000 Dienste |

Es ist wichtig zu erwähnen, dass gewisse Sektionen eine interne White list haben, so daß HijackThis keine bekannten legitimen Dateien zeigen wird. Um die White list auszuschalten, können Sie auch mit

Wir werden versuchen, möglichst einfache Erklärungen für die einzelnen Sektionen zu erstellen. Wir werden Ihnen ausserdem erklären, welche Registrierungsschlüssel die einzelnen Sektionen nutzen und/oder welche Dateien Sie nutzen und werden Ihnen Ratschläge geben, was Sie mit den einzelnen Einträgen machen sollen.

zu 12: R0, R1, R2, R3 Sektionen

Diese Sektion bezieht sich aufdie Internet Explorer Startseiten, Home Page, und Url Search Hooks.

R0 ist für die Internet Explorer Startseiten und den Suchassistenten.

R1 ist für die Internet Explorer Suchfunktionen und andere charakteristiken.

R2 Wird im Moment nicht genutzt

R3 ist für einen Url Such Hook. Ein Url Search Hook wird benutzt wenn Sie eine Adresse in dem Eingabefeld des Browsers eingeben ohne Protokolle wie http:// oder ftp:// zu nutzen.

Wenn Sie solch eine Adresse eingeben, wird der Browser versuchen selbstständig das richtige Protokoll herauszufinden. Wenn die Suche fehlschlägt, wird der Browser den UrlSearchHook, welcher in der R3 Sektion aufgelistet ost, nutzen um die von Ihnen eingegebene Adresse zu finden.

| Einige Registrierungsschlüssel: | |

| HKLM\Software\Microsoft\Internet Explorer\Main,Start Page | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Start Page | |

| HKLM\Software\Microsoft\Internet Explorer\Main: Default_Page_URL | |

| HKLM\Software\Microsoft\Internet Explorer\Main: Search Page | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Search Page | |

| HKCU\Software\Microsoft\Internet Explorer\SearchURL: (Default) | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Window Title | |

| HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: ProxyOverride | |

| HKCU\Software\Microsoft\Internet Connection Wizard: ShellNext | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Search Bar | |

| HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks | |

| HKLM\Software\Microsoft\Internet Explorer\Search,CustomizeSearch = | |

| HKCU\Software\Microsoft\Internet Explorer\Search,CustomizeSearch | |

| HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant |

| Beispiel Auflistung: | R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.google.com/ |

Eine häufig gestellte Frage ist, was es bedeutet wenn das Wort unbekannt vor einem dieser Einträge steht. Bei Spyware bedeutet dies, das die Spyware oder der Hijacker einen von dem Hijacker / der Spyware erstellten Eintrag durch Veränderung eines Wertes oder ähnlichem versteckt. Solche Einträge können z.B. in der Registrierung sein, in Form von hexadezimalen Einträgen. Dies ist nur eine andere Art seine Präsenz zu verstecken und macht es so schwer ,entfernt zu werden.

Wenn Ihnen die Webseite auf die die R0 und R1 Einträge zeigen nicht bekannt sind und Sie wollen diese ändern, so können Sie sie durch HijackThis sicher reparieren. Die Reparatur wird nicht schädlich für den Internet Explorer sein. Wenn Sie sich bei der Webseite nicht sicher sind, so besuchen Sie diese einfach. Sind auffällig viele PopUps und Links auf der Seite, können Sie sie fast immer mit HijackThis löschen. Es ist wichtig zu erwähnen, dass wenn ein R0/R1 Eintrag zu einer Datei zeigt und Sie den Eintrag mit HijackThis reparieren, die Datei nicht von HijackThis gelöscht wird. Sie müssten es dann manuell tun.

Es gibt bestimmte R3 Einträge, die mit einem (_) enden. Ein Beispiel wie so ein Eintrag aussehen könnte ist folgendes:

R3 - URLSearchHook: (no name) - {CFBFAE00-17A6-11D0-99CB-00C04FD64497}_ - (no file)

Beachten Sie die CLSID, die Nummer zwischen den {} haben manchmal ein _ am Ende und sind ab und zu schwer mit HijackThis zu entfernen. Um dies zu reparieren, müssen Sie den jeweiligen Registrierungseintrag manuell löschen, in dem Sie zu dem folgenden Registrierungsschlüssel gehen:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

Dann löschen Sie den gewünschten CLSID Eintrag unter diesem Registrierungsschlüssel. Bitte lassen Sie aber die CLSID CFBFAE00-17A6-11D0-99CB-00C04FD64497, da es der gültige Standardwert ist.

Sie sollten generell mit Google ein paar Recherchen über die UrlSearchHook Software anstellen, bevor Sie HijackThis den Eintrag reparieren lassen. Sollten Sie die Software kennen, können Sie es natürlich gleich mit HijackThis reparieren.

zu 13:F0, F1, F2, F3 Sektionen

Diese Sektion ist über die Programme die aus der system.ini, win.ini und den *.ini Dateien, oder den entsprechenden Stellen in der Registrierung geladen werden.

F0 entspricht der Shell= Angabe in der System.ini. Die Shell= Angabe in der system.ini wird unter Windows 9X und niedriger (und ME?) genutzt, um zu bestimmen welches Programm als 'Benutzeroberfläche' des Betriebssystems aufführen soll. Die 'Benutzeroberfläche' ist das Programm, dass Ihren Desktop laden würde und das Fenster management und die Interaktion des Benutzers steuert.

Jedes Programm dass nach dem Shell Befehl aufgelistet ist, wird mit Windows starten und als das Standard Benutzeroberfläche auftretten.

Es gab ein paar Programme die als gültige Benutzeroberflächenersatz galten, aber sie werden nicht länger genutzt. Windows 95 und 98 (Windows ME?) beutzten beide Explorer.exe als deren standard Benutzeroberfläche. Windows 3.X nutzte Progman.exe als Benutzeroberfläche. Es ist außerdem möglich andere Programme aufzulisten die mit Windows in der selben Shell= Zeile gestartet werden. Wie z.B. Shell=explorer.exe badprogram.exe. Diese Zeile wird beide Programme mit Windows starten lassen.

F1 entspricht dem Run= oder Load= Eintrag in der win.ini. Alle Programme die nach run= oder load= aufgelistet sind, werden mit Windows beim Start geladen. Dieser run= Befehl wurde am meißten in den Windows 3.1, 95 und 98 Jahrengenutzt und wurde beibehalten um Rückwärtskompatibilität für ältere Programme zu garantieren. Die meißten modernen Programme nutzen diese ini Einstellung nicht mehr. Sollten Sie also keine älteren Programme nutzen, so können Sie zurecht mißtrauisch werden. Der load= Befehl wurde zum laden von Hardware Treibern genutzt. F2 und F3 Einträge entsprechen den selben Standorten wie F0 und F1. Sie werden allerdings stattdessen in der Registrierung für Windows XP, 200, und NT gespeichert. Diese Windows Versionen nutzen im Allgemeinen nicht die system.ini und win.ini Dateien. Anstatt der Rückwärtskompatibilität nutzten diese Betriebssysteme eine Funktion namens IniFileMapping.

IniFileMapping nimmt den ganzen Inhalt einer *.ini Datei und fügt Ihn in die Registrierung, mit je einem Schlüssel pro Zeile in dem dort gespeicherten *.ini Schlüssel. Wenn Sie dann ein Programm laufen lassen, dass normaler Weise seine Einstellungen aus einer *.ini Datei liest, dann wird es erst folgenden Registrierungsschlüssel HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping, nach einer *.ini Übereinstimmung. Wenn ein passender Eintrag gefunden wurde, wird es die Einstellungen stattdessen von dort übernehmen. Erkennen können Sie es durch den Eintrag REG und dann die *.ini Datei auf die sich IniFileMapping bezieht.

Ein anderer häufig gefundener F2 Eintrag ist der UserInit Eintrag. Es entspricht dem Schlüssel, HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit welchen Sie in WindowsNt, 2000, XP und 2003 finden. Dieser Schlüssel bestimmt welche Programme direkt nch dem Benutzerlogin starten sollen. Das vorangegebene Programm für diesen Schlüssel ist C:\windows\system32\userinit.exe. UserInit.exe ist ein Programm, dass Ihr Benutzerprofil, Schriftarten, Farben, usw. für Ihren Benutzernamen wiederherstellt. Es ist möglich Programme noch hinzu zu fügen, um dann von diesem Schlüssel aus zu starten. Sie müssen nur die Programm durch ein komma von einander trennen.

Z.B.: HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit=C:\windows\system32\userinit.exe,c:\windows\badprogram.exe.

Dies wird beide Programme starten lassen und ist ene häufig von Trojanern, Hijackern und Spyware genutzte Stelle um von dort gestartet zu werden.

Registrierungsschlüssel:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping,

Benutzte Dateien:

c:\windows\system.ini

c:\windows\win.ini

| Beispiel Auflistung: | F0 - system.ini: Shell=Explorer.exe Something.exe |

| Beispiel Auflistung: | F2 - REG:system.ini: UserInit=userinit,nddeagnt.exe |

| Beispiel Auflistung: | F2 - REG:system.ini: Shell=explorer.exe beta.exe |

Wenn Sie unter F0 einen Eintrag wie diesem finden: Shell=Explorer.exe something.exe, dann sollten Sie diesen Eintrag auf jedem Fall reparieren. Sie können diese Einträge generell löschen, aber Sie sollten vorher immer bei Google recherchieren und die unten angegebenen Seiten besuchen.

Bei F1 Einträgen sollten Sie, um festzustellen ob sie legitim sind, bei Google suchen. Sie können außerdem die u.g. Seiten nach den Einträgen durchsuchen.

Wenn Sie bei F2 Einträgen UserInit=userinit.exe, mit oder ohne nddeagnt.exe wie bei dem o.g. Beispiel finden, so können Sie diese(n) so belassen. Wenn Sie UserInit=userinit.exe (beachten Sie - KEIN komma), dann ist das immer noch ok. Daher sollten Sie diesen Eintrag auch belassen.

Sollten Sie einen anderen Eintrag mit userinit.exe, dann könnte dieser Eintrag ein potentieller Trojaner oder malware sein. Das selbe gilt für F2 Shell=; Einträge. Wenn Sie explorer.exe alleinstehend sehen, dann sollte alles in Ordnung sein. Ist dies nicht der Fall wie in der o.g. Beispiel Auflistung, dann könnte es ein potentieller Trojaner oder oder Malware sein. Generell können Sie alle Einträge löschen, Sie sollten jedoch vorher bei Google recherchieren oder die u.g. Seiten konsultieren.

Bitte beachten Sie das wenn HijackThis die Einträge entfernt, HijackThis nicht die assoziierten Dateien löscht. Sie müssen diese Dateien manuell entfernen.

Seiten die Sie für Nachforschungen nutzen können:

Bleeping Computer Startup Database

Answers that work

Greatis Startup Application Database

Pacman's Startup Programs List

Pacman's Startup Lists for Offline Reading

Kephyr File Database

Wintasks Process Library

zu 14: N1,_N2,_N3,_N4_Sektionen

Diese Sektionen sind für Netscape und Mozilla Browser Start und voreingestellten Suchseiten.

Diese Einträge werden in dem prefs.js Dateien an verschiedenen Stellen unter C:\Dokumente und Einstellungen\IhrBenutzerName\Programm Daten Ordner. Netscape 4's Einträge werden in der prefs.js Datei in dem Programmpfad gespeichert. Dieser ist grundsätzlich LaufwerkBuchstabe:\Program Files\Netscape\Users\default\prefs.js.

N1 entspricht Netscape 4's Startseite und standard Suchseite

N2 entspricht Netscape 6's Startseite und standard Suchseite

N3 entspricht Netscape 7's Startseite und standard Suchseite

N4 entspricht Mozilla's Startseite und standard Suchseite

Benutzte Dateien: prefs.js

Da die meisten Spyware und Hijacker Programme zielen auf den Internet Explorer, daher sind Netscape und Mozilla meist sicher. Wenn sie also hier Webseiten eingetragen finden, die Sie nicht selber eingestellt haben, können Sie sie mit HijackThis entfernen. Es gibt jedoch eine bekannte Seite die dies auch bei Netscape und Mozilla tut und die her besprochen wird und zwar Lop.com.

zu 15: O1 Sektion

Diese Sektion entspricht der Host File Umleitung

Die Hostdatei enthält die Zuordnungen der Hostnamen zu IP Adressen. Z.B.: Wenn ich in meine Hostdatei eingebe: 127.0.0.1 www.google.com und Sie versuchen auf www.google.com zu gehen, wird es die Hostdatei überprüfen, findet den Eintrag und wird es in die IP Adresse 127.0.0.1 anstatt der korekten Adresse umwandeln.

Hostdatei Umleitung bedeutet, dass ein Hijacker Ihre Hostdatei abändert, um zu versuchen, eine bestimmte Webseite auf eine andere Webseite umzuleiten. Wenn also jemand einen Eintrag wie diesen dazu fügen würde: 127.0.0.1 www.google.com und Sie würden versuchen auf www.google.com zu gehen, würden Sie stattdessen zu der IP Adresse 127.0.0.1 umgeleitet werden. Dies ist Ihr eigener Computer.

| Beispiel Auflistung: | O1 - Hosts: 192.168.1.1 www.google.com |

Die Hostdatei ist eine Textdatei, die durch jeden Texteditor verändert werden kann und wird standardmäßig für jedes Betriebssystem in den folgenden Pfade gespeichert. Ausser, Sie entscheiden sich die Hostdatei woanders zu speichern.

| Operating System | Location |

| Windows 3.1 | C:\WINDOWS\HOSTS |

| Windows 95 | C:\WINDOWS\HOSTS |

| Windows 98 | C:\WINDOWS\HOSTS |

| Windows ME | C:\WINDOWS\HOSTS |

| Windows XP | C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS |

| Windows NT | C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS |

| Windows 2000 | C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS |

| Windows 2003 | C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS |

Die Position der Hostdatei kann durch Modifizierung des folgenden Windows NT/2000/XP Registrierungsschlüssels geändert werden.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Tcpip\Parameters\DatabasePath

Wenn Sie einen Eintrag wie den o.g. Finden und sie sind nicht aus einem Ihnen bekannten, bestimmten Grund dort, dann können Sie diesen ohne Probleme entfernen.

Wenn Sie in einem Eintrag sehen, dass Ihre Hostdatei in dem Zielpfad C:\Windows\Help\hosts ist, dann haben Sie sich mit dem CoolWebSearch infiziert. Befindet sich die Hostdatei nicht an dem Standardort für Ihr Betriebssystem, siehe Tabelle oben, dann sollten Sie diesen Eintrag mit HijackThis reparieren, da die Wahrscheinlichkeit einer Infektion groß ist.

Sie können ausserdem das Programm HostsXpert laden, dass Ihnen die Möglichkeit gibt, die Standardeinstellungen wiederherzustellen. Um dies zu tun, laden Sie das Programm runter und starten Sie es. Wenn sich das Programm öffnet, klicken Sie auf Restore Original Hosts und schließen Sie dann den Hoster.

zu 16: O2 Sektion

Diese Sektion entspricht den Browser Hilfsobjekten (Browser Helper Objekts).

Browser Helper Objekts sind plugins die die Funktionalität Ihres Browsers erweitert. Diese können von Spyware- und Hijack-Programmen genutzt werden , aber auch von legitimen Programmen wie der Google Toolbar und Adobe Acrobat Reader.Bevor Sie sich zum entfernen einer dieser Einträge entscheiden, müssen Sie unbedingt recherchieren, da sich auch legitime Einträge dazwischen befinden können.

Registrierungsschlüssel: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects

| Beispiel Auflistung: | O2 - BHO: NAV Helper - {BDF3E430-B101-42AD-A544-FADC6B084872} - C:\Program Files\Norton Antivirus\NavShExt.dll |

Es gibt eine exzellente Liste mit bekannten CLSIDs, die mit BHO's (Browser Helper Objects) und Toolbars assoziiert sind. Diese wurde von Tony Klein erstellte CLSID List. Wenn Sie die Liste benutzen wollen, nutzen Sie die CLSID (die Nummer zwischen den {}. Die CLSID in der Auflistung entsprechen den Registrierungseinträgen, die Informationen über die BHO's oder Toolbars beinhalten.

Wenn Sie Einträge dieser Art mit HijackThis reparieren, wird HijackThis versuchen die aufgelistete angreifende Datei zu löschen. Manch mal sind die Dateien aber in Nutzung, selbst wenn der Internet Explorer geschloßen ist. Wenn die Datei trotzdem noch existieren sollte, wird empfohlen den Computer neu zu starten und die Datei im Abgesicherten Modus zu entfernen.

zu 17: O3 Sektion

Diese Sektion entspricht den Internet Explorer Toolbars.

Dies sind die Toolbars unterhalb der Navigationsleiste und der Menueleiste des Internet Explorers.

Registrierungsschlüssel: HKLM\SOFTWARE\Microsoft\Internet Explorer\Toolbar

| Beispiel Auflistung: | O3 - Toolbar: Norton Antivirus - {42CDD1BF-3FFB-4238-8AD1-7859DF00B1D6} - C:\Program Files\Norton Antivirus\NavShExt.dll |

Es gibt eine exzellente Liste mit bekannten CLSIDs, die mit BHO's (Browser Helper Objects) und Toolbars assoziiert sind. Diese wurde von Tony Klein erstellte CLSID List. Wenn Sie die Liste benutzen wollen, nutzen Sie die CLSID (die Nummer zwischen den {}. Die CLSID in der Auflistung entsprechen den Registrierungseinträgen, die Informationen über die BHO's oder Toolbars beinhalten.

Wenn Sie Einträge dieser Art reparieren, wird HijackThis die aufgelisteten bösartigen Dateien nicht löschen. Es wird daher empfohlen in den Abgesicherten Modus zu wechsel und dort die bösartigen Dateien zu löschen.

zu 18: O4 Sektion

Diese Sektion entspricht bestimmten Schlüsseln in der Registrierung, sowie Autostart Ordnern, die genutzt werden um ein Programm automatisch beim Hochfahren von Windows zu starten. Die hier aufgelisteten Registrierungsschlüssel gelten für Windows XP, NT und 2000. Sollten Sie auch für andere Betriebssysteme gültig sein, lassen Sie es mich wissen.

Wenn es wie ein Registrierungsschlüssel aussieht, dann spiegelt es einen der unten in der Registrierungsschlüssel Tabelle eingetragenen Schlüssel.

Startup: Diese Einträge beziehen sich auf die Programmme, die durch einen Eintrag in der Benutzer Startup Gruppe, beim einloggen starten.

Global Startup: Diese Einträge beziehen sich auf Programme die sich in dem Global Startup Ordner befinden und beim einloggen starten.

Startup Registrierungsschlüssel:

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices

HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnceEx

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

Bemerkung: HKLM steht für HKEY_LOCAL_MACHINE und HKCU steht für HKEY_CURRENT_USER.

Eine komplette Liste der Startup Lokalisierung und was diese bewirken, können Sie hier finden: Windows Program Automatic Startup Locations.

| Benutzte Datenverzeichnisse: |

| Startup: c:\documents and settings\USERNAME\start menu\programs\startup |

| Global: c:\documents and settings\All Users\start menu\programs\startup |

| Beispiel Auflistung: |

04 - HKLM\..\Run: |

Wenn Sie Einträge dieser Art reparieren, wird HijackThis die aufgelisteten bösartigen Dateien nicht löschen. Es wird daher empfohlen in den Abgesicherten Modus zu wechsel und dort die bösartigen Dateien zu löschen.

Die Global Startup und Startup Einträge funktionieren anders. HijackThis wird die in diesen Einträgen gefundenen Shortcuts löschen, aber nicht die Datei auf die der Shortcut verweist. Wenn eine tatsächlich ausführbare Datei in den Global Startup oder Startup Ordnern residiert, dann WIRD die bösartige Datei gelöscht.

Obwohl viele legitime Programme auf diese Art und Weise starten, kann ein Eintrag so aussehen als ob dieser dorthin gehört und trotzdem ein bösartige Programm sein.

Sie sollten für O4 Einträge folgende Seiten konsultieren:

Bleeping Computer Startup Database

Answers that work

Greatis Startup Application Database

Pacman's Startup Programs List

Pacman's Startup Lists for Offline Reading

Kephyr File Database

Wintasks Process Library

zu 19: O5 Sektion

Diese Sektion entspricht dem Anzeigen Ihres Internet Explorer Bedienungselementes.

Es ist möglich das Erscheinen des Bedienungselementes zu deaktivieren, in dem man der Datei control.ini einen Eintrag hinzufügt. Unter Windows XP wird diese Datei zumindest unter C:\Windows\control.ini . Von dieser Datei aus können Sie steuern welche Bedienungselemente nicht angezeigt werden sollen.

| Dateien benutzt: |

| control.ini |

| Beispiel Auflistung: | O5 - control.ini: inetcpl.cpl=no |

Wenn Sie eine Zeile wie diese finden, kann dies ein Zeichen dafür sein das ein Teil Ihrer Software es Ihnen erschwert Ihre Einstellungen zu verändern. Es sei denn dieser Eintrag ist aus einem bestimmten Grund vorhanden, wi z.B. das ein Administrator diese Richtline vorgibt, oder Spybot S&D hat eine Restriktion an diese Stelle gesetzt, so lassen Sie es durch HijackThis reparieren.

zu 20: O6 Sektion

Diese Sektion entspricht einer administrativem Begrenzung der Änderungsmöglichkeiten der Optionen oder der Startseite im Internet Explorer, durch das Abändern bestimmter Einstellungen in der Registrierung.

| Registrierungsschlüssel: |

| HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions |

| Beispiel Auflistung: | O6 - HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions |

Diese Optionen sollten nur dann erscheinen, wenn Ihr Administrator diese absichtlich gesetzt hat, oder wenn Sie Spybot Startseiten und Options Begrenzungsoptionen in der Imunisierungs Sektion von Spybot benutzt haben.

zu 21: O7 Sektion

Diese Sektion entspricht dem Verbot Regedit laufen zu lassen, durch eine Änderung eines Eintrages in der Registrierung.

| Registrierungsschlüssel: |

| HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System |

| Beispiel Auflistung: | O7 - HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System: DisableRegedit=1 |

Bitte nehmen Sie zur Kenntnis das Administratoren in Büros dies mit Absicht sperren. Daher kann das Reparieren dieser Einträge durch HijackThis ein Verstoß gegen die Firmen Policy sein. Sollten Sie der Administrator seín und Regedit ist aktiviert, dann reparieren Sie den Eintrag mit HijackThis.

zu 22: O8 Sektion

iese Sektion entspricht den Extra Elementen, die in dem Kontextmenü des Internet Explorer's.

Dies bedeutet das Sie diese Optionen durch einen Rechts-klick auf der momentan besuchten Webseite einsehen können.

| Registrierungsschlüssel: |

| HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\MenuExt |

| Beispiel Auflistung: | O8 - Extra context menu item: &Google Search – res://c:\windows\GoogleToolbar1.dll/cmsearch.html |

Die Auflistung dieser Einträge wird Ihnen zeigen was in dem Menü erscheinen wird, wenn Sie rechts-klicken und welches Program genutzt wird, wenn Sie tatsächlich auch auf einen dieser Menüpunkte klicken. Bestimmte Einträge wie Browser Pal, sollten immer entfernt werden. Die restlichen sollten mit Google recherchiert werden. Ein legitimes Beispiel für einen Eintrag ist die Google Toolbar Leiste.

Wenn Sie Einträge dieser Art reparieren, wird HijackThis die aufgelisteten bösartigen Dateien nicht löschen. Es wird daher empfohlen in den Abgesicherten Modus zu wechsel und dort die bösartigen Dateien zu löschen.

zu 23: O9 Sektion

Diese Sektion entspricht den Buttons im Internet Explorer Toolbar, oder den Elementen unter dem Internet Explorer Extras Menü (die die nicht standardmäßig installiert wurden).

| Registrierungsschlüssel: |

| HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Extensions |

| Beispiel Auflistung: | O9 - Extra Button: AIM (HKLM) |

Sollten Sie diese Buttons oder Elemente im Menü nicht benötigen, oder diese als malware identifizieren, können Sie die Einträge ohne bedenken löschen.

Wenn Sie Einträge dieser Art reparieren, wird HijackThis die aufgelisteten bösartigen Dateien nicht löschen. Es wird daher empfohlen in den Abgesicherten Modus zu wechsel und dort die bösartigen Dateien zu löschen.

zu 24: O10 Sektion

Diese Sektion entspricht den Winsock Hijackern oder auch alsLSP (Layered Service Provider) bekannt.

LSPs ist eine Methode eine Software an Ihre Winsock 2 Ausführungauf Ihrem Computer zu ketten. Da LSPs aneinander gekettet sind, wierden die Daten auch durch die einzelnen LSPs transportiert sobald Winsock genutzt wird. Spyware und Hijacker können dies nutzen um den gesamten Datenverkehr Ihres Computers der über das Internet statt gefunden hat, zu sehen.

Sie sollten besonders vorsichtig beim Löschen dieser Einträge vorgehen, da Sie bei nicht angemessener Reparatur der Lücke der LSP-Kette einen Verlust der Internet Verbindung hervorrufen können.

| Beispiel Auflistung: | O10 - Broken Internet access because of LSP provider 'spsublsp.dll' missing |

Viele Virenscanner fangen damit an, nach Viren, Trojanern usw auf Winsock level zu scannen. Das Problem ist, das viele dazu tendieren, die LSPs nicht in der richtigen Reihenfolge zu rekreiren, nach dem die angreifenden Einträge gelöscht wurden. Dies kann HijackThis dazu bringen eine Warnung zu erzeugen, welche ähnlich dem Beispiel oben ist und trotzdem eine Internet Verbindung zulässt. Sie sollten daher Hilfe einer erfahrenen Person suchen, wenn Sie diese Einträge reparieren wollen. Sie sollten ausserdem LSPFix nutzen um diese Einträge zu reparieren. Siehe u.g. Link.

Spybot kann generell diese Einträge reparieren, aber Sie müssen sicherstellen das Sie die neueste Version haben, da die ältere Versionen Probleme haten.

Sie sollten LSPFix nutzen um diese Einträge zu reparieren, da es hierfür designed wurde.

zu 25: O11 Sektion

Diese Sektion entspricht einer nicht-standard Optionsgruppe die dem Reiter Erweiterte Optionen unter Internetoptionen des IE hinzugefügt wurde.

Wenn Sie bei Internet Optionen für den Internet Explorer schauen, werden Sie einen Erweitert Reiter sehen, wo es Ihnen möglich ist einen Eintrag durch einen Registrierungsschlüssel hinzuzufügen, so dass eine neue Gruppe dort erscheinen würde.

Registrierungsschlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\AdvancedOptions

| Beispiel Auflistung: |

O11 - Options group: |

Laut Merjin von HijackThis gibt es nur einen bekannten Hijacker der dies nutzt und dessen CommonName. Sollten Sie CommonName in dieser Auflistung, so können Sie es sicher entfernen. Ist dort jedoch ein anderer Eintrag, sollten Sie etwas "googeln", um etwas Nachforschungen zu betreiben.

zu 26: O11 Sektion

Diese Sektion entspricht den Internet Explorer plugins.

IE Plugins sind Software Produkte, die gestartet werden, wenn der IE startet. Sie fügen dem IE Funktionalität bei. Es gibt viele legitime Plugins wie z.B. das PDF anzeige und nicht-standard Bilder anzeige Plugin.

Registrierungsschlüssel: HKEY_LOCAL_MACHINE\software\microsoft\internet explorer\plugins

| Beispiel Auflistung: | Plugin for .PDF: C:\Program Files\Internet Explorer\PLUGINS\nppdf32.dll |

Die meisten Plugins sind legitim, daher sollten Sie auf jedem Falle bei Google etwas recherchieren, bevor Sie diese löschen. Ein plugin dass Sie löschen sollten ist: Onflow Plugin. Es hat die Dateiendung *.OFB.

Wenn Sie diese Art von Einträgen mit HJT reparieren, wird HJT versuchen die „angreifende" aufgelistete Datei zu löschen. Es kann Zeiten geben, in denen die Datei benutzt wird selbst wenn der IE geschlossen wird. Sollte die Datei bestehen bleiben, nach dem der Eintrag mit HijackThis entfernt wurde, dann sollten Sie im Abgesicherten Modus starten und die Datei von dort aus löschen.

zu 27: O13 Sektion

Diese Sektion entspricht dem IE DefaultPrefix (Standardprefix) Hijack.

Der Standardprefix ist eine Enstellung in Windows, die angibt wie URLs die Sie ohne vorstehende http://, ftp://, etc. eingeben, behandelt werden. Als Standardeinstellung fügt Windows ein http:// dem Anfang bei, da dies das Standard Windows Prefix ist. Es ist möglich, dies auf ein Standardprefix Ihrer Wahl einzustellen, in dem Sie die Registrierung bearbeiten. Der CoolWebSearch Hijacker tut dies indem er das Standardprefix in das http://ehttp.cc/?. abändert. Das bedeutet, das Sie bei dem Verbindung zu einem URL wie tatsächlich zu dem URL http://ehttp.cc/?www.google.com umgeleitet werden, was der Webseite für CoolWebSearch entspricht.

Registrierungsschlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\URL\DefaultPrefix\

| Beispiel Auflistung: | O13 - WWW. Prefix: http://ehttp.cc/? |

Wenn Sie Probleme feststellen sollten, die denen im o.g. Beispiel ähneln, so sollten Sie CWSShredder laufen lassen. Dieses Programm wird benutzt um alle bekannten Varianten des CWS zu entfernen, die vielleicht auf Ihrem Computer sind. Sie können hier ein Tutorial zur Nutzung von CWShredder (Englisch) finden.

Sollte CWShredder nicht das Problem lösen und nichts finden, so lassen Sie auf jedem Falle noch einmal HijackThis laufen und diese Einträge löschen, wenn HJT Einträge hierzu findet.

zu 28: O14 Sektion

Diese Sektion entspricht einem Rücksetzung der Internet Einstellungen Hijack.

Es gibt eine Datei auf Ihrem PC, die der Internet Explorer nutzt wenn Sie Ihre Einstellungen auf die Standardeinstellungen von Windows zurücksetzen. Diese Datei wird unter c:\windows\inf\iereset.inf gespeichert. Diese Datei enthält alle Standardeinstellungen die benötigt werden. Wenn Sie die Einstellungen zurücksetzen, wird die Datei gelesen und die entsprechende Einstellung zu dem abgeändert, was in der Datei gespeichert ist. Wenn ein Hijacker die Informationen in dieser Datei abändern, werden Sie wieder infiziert, sobald Sie die Einstellungen auf Windows Standardeinstellungen zurücksetzen wollen. Dies resultiert aus dem lesen der falschen Informationen der iereset.inf Datei.

| Beispiel Auflistung: | O14 - IERESET.INF: START_PAGE_URL=http://www.searchalot.com |

Seien Sie sich jedoch bitte bewusst, das ein PC Hersteller oder Administrator des PC's, dies legitimer Weise verändert haben könnte. Sollten Sie die Adresse jedoch nicht identifizieren können, so sollten Sie diesen Eintrag mit HJT reparieren.

Diese Sektion entspricht Seiten oder IP Adressen in der IE Vertrauenswürdige Sites und Protokollvoreinstellungen. Vertrauenswürdige Sites die Sicherheit des Internet Explorer's basiert auf einer Gruppe von Zonen. Jede Zone hat eine andere Sicherheitsstufe in dem es verschiedenen Skripten und Programmen, die von Webseiten aus laufen können erlaubt zu arbeiten. Es gibt eine Zone die Vertrauenswürdige Sites heisst. Diese Zone ist die mit der geringsten Sicherheitsstufe und erlaubt Skripten und Anwendungen zu laufen, ohne das Sie es wissen. Es ist daher für Malwareseiten eine beliebte Einstellung um Ihren Computer zukünftig einfacher zu infizieren ohne das Sie davon kentniss nehmen, da sich die Seiten in Ihrer VertrauenswürdigeSites befinden. Registrierungsschlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges

| Beispiel Auflistung: |

| O15 - Trusted Zone: https://www.bleepingcomputer.com |

| O15 - Trusted IP range: 206.161.125.149 |

| O15 - Trusted IP range: 206.161.125.149 (HKLM) |

Welchen Schlüssel, welche domains, oder welcher Beriech vom IE benutzt werden soll, wird der URL entnommen die Sie erreichen wollen. Wenn die URL einen Domainnamen enthält, dann wird in dem Unterschlüssel der Domain nach einer Übereinstimmung suchen. Wenn die URL eine IP Adresse enthält, wird es in dem Unterschlüssel der Bereiche nache einer Übereinstimmung suchen. Wenn Domains zu den Vertrauenswürdigen Sites oder den Eingeschränkte Sites hinzugefügt werden, wird ihnen ein Wert zugeteilt. Wird ihnen ein *=4 Wert zugeteilt, wird die Domain in die Eingeschrenkte Sites genommen. Wird ihnen ein *=2 Wert zugeteilt, so wird die Domain der Vertrauenswürdige Sites Zone zugeteilt.

Eine IP Adresse hinzufügen, funktioniert ein wenig anders. Unter dem SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges Schlüssel finden Sie vielleicht noch andere Schlüssel die Range1, Range2, oder Range3,... heissen. Jeder dieser Unterschlüssel entspricht einer bestimmten Sicherheitszone / Sicherheitsprotokoll. Wenn Sie eine IP Adresse zu einer Sicherheitszone hinzufügen, wird Windows automatisch einen Unterschlüssel mit Range1 erstellen und diesen Unterschlüssel nominieren, alle IP Adressen einer bestimmten Sicherheitszone für ein bestimmtes Protokoll zu enthalten. Wenn Sie z.B. http://192.168.1 als eine Vertrauenswürdige Site hinzufügen würden, würde Windows den ersten verfügbaren Ranges Schlüssel (Range1) erstellen und einen Wert von http=2 hinzufügen. Jede weitere Vertrauenswürdige http:// IP Adresse wird dem Range1 Schlüssel hinzugefügt.

Würden Sie nun eine IP Adresse der „Eingeschränkte Sites" Zone hinzufügen und das http:// Protokoll nutzen (z.B: 192.168.1.10), würde Windows einen neuen fortlaufenden Schlüssel erstellen (Range2). Dies würde einen Wert von http=4 haben und alle weiteren IP Adressen die bei „Eingeschränkte Sites" hinzugefügt werden, werden diesem Schlüssel beigefügt. Dies geht so weiter, für jegliche Kombinationen der Protokoll und Sicherheitszonen Einstellungen.

Sie sollten die hier aufgeführten Domains oder IP Adressen immer entfernen, es sei denn es ist eine wiedererkennbare URL, wie die Ihrer Firma z.B. Die am häufigsten gefundene Auflistung die Sie hier finden werden ist free.aol.com. Wenn Sie wollen, können Sie diesen Eintrag reparieren. Generell ist es nicht nötig, jegliche Einträge in der „Vertrauenswürdigen Sites" Zone zu haben und daher kann man Sie ohne Gefahr entfernen.

Protokoll Standardeinstellungen

Wenn Sie IE nutzen um zu Ihrer Seite zu verbinden, dann entscheiden die Sicherheitsvorkehrungen, die einer Seite gegeben wurden, über die Zone in die es gehört. Es gibt 5 Zonen, wobei jede mit einer speziellen Identifizierungsnummer assoziiert ist. Diese Zonen, mit Ihren dazugehörigen Nummern sind:

| Zone | Zonenabbildung |

| Arbeitsplatz | 0 |

| Intranet | 1 |

| Vertrauenswürdig | 2 |

| Internet | 3 |

| Eingeschränkt | 4 |

Jedes der Protokolle die Sie zum Verbinden mit dem Internet nutzen, wie z.B. HTTP, FTP, HTTPS, werden dann in einer dieser Zonen abgebildet. Folgende sind die Standardabbildungen:

| Protokoll | Zonenabbildung |

| HTTP | 3 |

| HTTPS | 3 |

| FTP | 3 |

| @ivt | 1 |

| shell | 0 |

Wenn Sie z.B. zu einer Seite Verbindung aufnehmen und dabei das http:// Protokoll benutzen, so ist es automatisch eine Seite die der Internet Zone angehört. Das Problem entsteht, wenn Malware die voreingestellten Zonen eines Protokolles verstellt. Wenn Malware z.B. die Standardzone für das HTTP Protokoll auf 2 ändert, dann wird jede von Ihnen besuchte http Seite als „Vertrauenswürdige Site" gehalten. Bis jetzt gibt es keine bekannte Malware hierfür, aber wir werden hier vielleicht bald Malware finden, jetzt wo HijackThis diese Schlüssel benennt.

Registrierungsschlüssel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults

Wenn Die Standardeinstellungen verändert wurden, werden Sie dies durch einen ähnlichen Eintrag wie diesen erkennen:

| Beispiel Auflistung: | O15 - ProtocolDefaults: 'http' protocol is in Trusted Zone, should be Internet Zone (HKLM) |

Um diese Einträge auf Ihren Ursprung zurück zu stellen, reparieren Sie diese einfach mit HijackThis.

zu 30: O16 Sektion

Diese Sektion entrspricht den ActiveX Objekten auch als „Downloaded Program Files" bekannt.

ActiveX Objekte sind Programme die von Webseiten heruntergeladen werden und auf Ihrem Computer gespeichert werden. Diese Objekte werden unter C:\windows\Downloaded Program Files. Sie finden Sie auch in der Registrierung, gespeichert unter Ihrer CLSID. Dies ist die lange Zahlenfolge zwischen den zwei Klammern. Es gibt viele legitime ActiveX Bedienungselemente, wie das in dem u.g. Beispiel zeigt. Hierbei handelt es sich um einen iPix Betrachter.

| Beispiel Auflistung: | O16 - DPF: {11260943-421B-11D0-8EAC-0000C07D88CF} (iPix ActiveX Control) - http://www.ipix.com/download/ipixx.cab |

Wenn Sie Namen und Adressen sehen, die Ihnen unbekannt sind, dann sollten Sie diese ergoogeln um zu sehen ob diese legitim sind oder nicht. Haben Sie das Gefühl sie sind nicht legitim, können Sie sie mit HijackThis reparieren. Das Löschen der meisten ActiveX Objekte ruft keine Probleme hervor, da Sie sie ohne weiteres aus dem Internet wieder herunterladen können. Seien Sie sich jedoch bewusst das einige Programme jedoch ActiveX Objekte nutzen und seien Sie dem entsprechend vorsichtig. Siie sollten alle O16 Einträge reparieren die Wörter wie Sex, Porn, Dialer, Free, casino, adult, etc.

Es gibt ein Programm namens O16 - DPF: {11260943-421B-11D0-8EAC-0000C07D88CF} (iPix ActiveX Control) – http://www.ipix.com/download/ipixx.cab SpywareBlaster," welches eine große Datenbank an bösartigen ActiveX Objekten hat. Sie können es sich herunterladen und die Datenbank nach bekannten ActiveX Objekten durchsuchen. Ein Tutorial zur Nutzung von SpywareBlaster können Sie hier finden:

SpywareBlaster nutzen um Ihren Computer vor Spyware, Hijackern und Malware zu schützen.

Wenn Sie O16 Einträge reparieren wird HijackThis versuchen diese von der Festplatte zu löschen. Normallerweise würde dies kein Problem sein, aber in manchen Situationen ist HijackThis nicht in der Lage die angreifende Datei zu löschen.Wenn dies der Fall ist, starten Sie im abgesicherten Modus und löschen Sie die Datei dann.

zu 31: O17 Sektion

Diese Sektion entspricht dem Lop.com Domain hacks. Wenn Sie auf eine Webseite gehen, indem Sie einen Hostnamen wie www.bleepingcomputer.com, anstatt einer IP Adresse, dann nutzt Ihr Computer einen DNS-Server um den Hostnamen in eine IP Adresse wie 192.168.1.0 umzuwandeln. Ein Domain Hack entsteht durch einen Hacker, der Ihre DNS Server auf Ihrem PC zu seinem Server umleitet. Von dort aus können Hacker Sie dann auf jede Seite umleiten, die den Hackern genehm ist. Durch das hinzufügen von google.com zu dem DNS Server der Hacker, ermöglicht es den Hackern Ihren Versuch auf www.google.com zukommen, auf eine x-beliebige von den Hackern ausgewählte Seite umzuleiten.

| Beispiel Auflistung: | O17 - HKLM\System\CS1\Services\VxD\MSTCP: NameServer = 69.57.146.14,69.57.147.175 |

Wenn Sie hierfür Einträge finden und sie nicht zu Ihrem ISP oder Ihrem Betrieb gehören und der DNS Server auch nicht zu Ihrem ISP oder Ihrem Betrieb gehören, dann sollten Sie diese Einträge durch HijackThis reparieren. Sie können zu ARIN gehen um dort eine „WhoIs" nach DNS Server IP Adressen durch zu führen, um den Namen der dazugehörigen Firma zu ermitteln.

zu 32: O18 Sektion

Diese Sektion entspricht extra Protokollen und Protokollhijackern.

Diese Methode wird benutzt um die Standard Protokolltreiber Ihres Computers mit denen aus zu tauschen, die der Hijacker zur Verfügung stellt. Dies ermöglicht dem Hijacker die Kontrolle über bestimmte Arten des Epfangens- und Senden von Informationen zu erhalten.

Registrierungsschlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Handler

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Filter

HijackThis durchsucht erst die Protokollsektion der Registrierung nach nicht-standard Protokollen. Wenn es eines findet, dann fragt es die dort aufgeführte CLSID nach einer Information über den dazugehörigen Zielpfad.

| Beispiel Auflistung: | O18 - Protocol: relatedlinks - {5AB65DD4-01FB-44D5-9537-3767AB80F790} - C:\PROGRA~1\COMMON~1\MSIETS\msielink.dll |

Allgemein bekannte Schädlinge für diese Sektion sind CoolWebSearch, Related Links und Lop.com. Wenn Sie diese finden, sollten Sie HijackThis dies reparieren lassen.

Nutzen Sie Google um heraus zu finden ob die Einträge legiitim sind. Sie können auch Castlecop's O18 Liste nutzen um Hilfestellung bei der Identifiezierung der Einträge zu erhalten.

Es ist wichtig davon Kenntnis zu nehmen, dass das Reparieren dieser Einträge nicht den Registrierungsschlüssel oder die damit assoziierte Datei löscht. Sie sollten in den Abgesicherten Modus wechseln und die Datei manuell löschen.

zu 33: O19 Sektion

Diese Sektion entspricht dem StyleSheet Hijacking.

Ein StyleSheet ist eine Formatvorlage um zu definieren wie Seitenlayout, Farben und Schriftarten beim betrachten der Webseite angezeigt werden. Diese Art von Hijacking überschreibt das standard StyleSheet, welches für benachteiligte Nutzer entwickelt wurde und führt zu großen Mengen an Popups und potentiellen Verlangsammungen.

Registrierungsschlüssel: HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Styles\: User Stylesheets

| Beispiel Auflistung: | O19 - User style sheet: c:\WINDOWS\Java\my.css |

Sie können diese Einträge generell entfernen, es sei den Sie haben ein StyleSheet für Ihre Nutzung laufen.

Wenn Sie diese Einträge reparieren, entfernt HijackThis nicht die angreifende Datei. Es wird empfohlen in den Abgesicherten Modus zu wechseln und das StyleSheet manuell zu löschen.

zu 34: O20 Sektion

AppInit_DLLs

Diese Sektion entspricht den Dateien die durch den AppInit_DLLs Registrierungswert und dem Winlogon anmelde Unterschlüssel geladen werden.

Der AppInit_DLLs Registrierungswert enthält eine Liste von DLLs die geladen werden, wenn user32.dll lädt. Ausführbare Windows Programme nutzen die user32.dll, was bedeutet das alle DLLs die in dem AppInit_DLLs Registrierungswert aufgelistet sind, auch geladen werden. Dies erschwert es ungemein eine DLL zu entfernen, da sie mit mehreren Prozessen gestartet wird, von denen einige nicht gestoppt werden können ohne Systeminstabilität hervor zu rufen. Die user32.dll wird ausserdem von Prozessen gestartet die automatisch vom System gestartet werden, wenn Sie sich bei Windows anmelden. Das bedeutet das die Dateien sehr früh während der Windows Startroutine in den AppInit_DLLs Wert geladen werden und der DLL erlauben sich selbst zum Schutz zu verstecken, bevor wir Zugang zum System haben.

Diese Methode wird bekannter Weise von CoolWebSearch vrianten genutzt und kann nur in der Registrierung durch Rechts-klick auf einen Wert gesehen werden. Sie müssen dafür Binärwert ändern wählen. Registrar Lite, andererseits macht es wesentlich leichter diese DLL zu sehen.

Registrierungsschlüssel: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Windows

| Beispiel Auflistung: | O20 - AppInit_DLLs: C:\WINDOWS\System32\winifhi.dll |

Es gibt nur sehr wenige legitime Programme die diesen Registrierungsschlüssel nutzen. Aber Sie sollten mit Vorsicht an das Löschen der hier gelisteten Dateien herangehen. Nutzen Sie google um fest zu stellen ob ein Eintrag legitim ist. Sie sollten für O20 Einträge folgende Seiten konsultieren:

Bleeping Computer Startup Database

Castlecop's O20 List

Wenn Sie diese Einträge reparieren, entfernt HijackThis nicht die angreifende Datei die hier gelistet wurde. Es wird daher empfohlen diese im Abgesicherten Modus zu entfernen.

Windows Anmeldung

Der Windows Anmeldungsschlüssel wird generell von den Look2Me Infizierungen genutzt. HijackThis wird alle Winlogon Anmeldungsschlüssel auflisten die nicht Standard sind. Dies ermöglicht Ihnen die einfache Identifiezierung von den Einträgen die dort nicht hingehören. Den Look2Me Infektionsschlüssel können Sie durch einen per Zufall erstellten DLL Namen im %SYSTEM% Pfad erkennen. Der Name des Anmeldungsschlüssels wird einen Normalwirkenden Namen besitzen, obwohl es dort nicht hingehört.

Registrierungsschlüssel:: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

| Beispiel Auflistung: | O20 - Winlogon Notify: Extensions - C:\WINDOWS\system32\i042laho1d4c.dll |

Diese Sektion entspricht den Dateien die durch den Registrierungsschlüssel ShellServiceObjectDelayLoad geladen werden.

Dieser Registrierungsschlüssel enthält Werte auf eine ähnliche Art und Weise wie der Run Registrierungsschlüssel. Der Unterschied ist der, das anstatt direkt auf die Datei zu verweisen, es auf die CLSIDs inProcserververweist. Inprocserver enthält Informationen zu der jeweiligen DLL die in Benutzung ist.

Die Dateien unter diesem Registrierungsschlüssel werden automatisch durch Explorer.exe geladen, wenn Ihr Computer hochfährt. Da Explorer.exe die Benutzeroberfläche Ihres Computers ist, wird es immer starten und daher immer die Dateien unter diesem Registrierungsschlüssel laden und dies auch sehr früh während des Hochfahrens Ihres Computers. Ohne das irgendeine menschliche Einmischung statt findet.

Ein Hijacker der diese Methode nutzt, kann durch die folgenden Einträge identifiziert werden:

| Beispiel Auflistung: | R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = C:\WINDOWS\secure.html |

| R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = C:\WINDOWS\secure.html |

Registrierungsschlüssel: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad

| Beispiel Auflistung: | O21 - SSODL: System - {3CE8EED5-112D-4E37-B671-74326D12971E} - C:\WINDOWS\system32\system32.dll |

HijackThis nutzt eine interne Weiße Liste für nicht angezeigte gebräuchliche legitime Einträge unter diesem Schlüssel. Sollten Sie hierfür eine Auflistung finden, dann ist es kein Standardeintrag und sollte als fragwürdig betrachtet werden. Wie auch zuvor, sollten Sie eine Recherche bei Google nach jeder aufgelisteten DLL durchführen. Sie sollten für O20 Einträge folgende Seiten konsultieren:

Bleeping Computer Startup Database

Castlecop's O21 List

Wenn Sie derartige Einträge reparieren, wird HJT nicht die angreifende Datei löschen. Es ist daher erneut empfohlen im Abgesicherten Modus diese Datei manuell zu entfernen.

Diese Sektion entspricht den Dateien die durch den SharedTaskScheduler Registrierungswert geladen werden.

Diese Einträge in der Registrierung laufen automatisch wenn Windows startet. Bis jetzt nutzt nur CWS.Smartfinder diesen Schlüssel.

Registrierungsschlüssel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\SharedTaskScheduler

| Beispiel Auflistung: | O22 - SharedTaskScheduler: (no name) - {3F143C3A-1457-6CCA-03A7-7AA23B61E40F} - c:\windows\system32\mtwirl32.dll |

Seien Sie vorsichtig beim Entfernen dieser Einträge, da einige von Ihnen legitim sind. Sie können Google nutzen um heraus zu finden, ob es ein gültiger Schlüssel ist. CWS.Smartfinder kann mit CWShredder entfernt werden. Sie sollten für O20 Einträge folgende Seiten konsultieren:

Bleeping Computer Startup Database

Castlecop's O22 List

HijackThis wird den SharedTaskScheduler Wert löschen, der mit diesem Eintrag assoziiert ist, aber nicht die CLSID zu der es verweist und der Datei zu der die CSLID's Inprocserver32 verweist. Daher sollte immer im Abgesicherten Modus manuell gelöscht werden.

zu 37: O23 Sektion

Diese Sektion entspricht den XP, NT, 2000 und 2003 Diensten.

Dienste sind Programme die automatsch durch Windows bei Systemstart geladen werden. Diese Dienste werden geladen, egal ob sich ein Nutzer bei Windows anmeldet oder nicht und werden tendenziell für Windows Betriebssystem weite Prozeße genutzt. Diese können Antivirus Programme, oder Anwendungs Server sein. In letzter Zeit hat sich ein verstärkter Trend gezeigt bei dem Malware diese Dienste nutzt um ein System zu infizieren. Es ist daher wichtig das jeder der verdächtigen Einträge genauer angesehen wird. Allgemein bekannte Malware Dienste, die Sie eventuell finden könnten, sind der Home Search Assistant und die neue Bargain Buddy variante. Assoziierte Beispiel Auflistungen können Sie etwas weiter unten finden.

Die meißten der Microsoft Dienste wurden der Weißen Liste hinzugefügt, so dass diese nicht aufgelistet werden. Wenn Sie diese jedoch sehen möchten können Sie dies durch das Starten von HijackThis mit /ihatewhitelists.

| Beispiel eines legitimen Dienstes: | |

| Beispiel Auflistung: | O23 - Service: AVG7 alert Manager Server (Avg7Alrt) - GRISOFT, s.r.o. - C:\PROGRA~1\Grisoft\AVGFRE~1\avgamsvr.exe |

| Home Search Assistant Beispiel: | |

| Beispiel Auflistung: | O23 - Service: Workstation NetLogon Service - Unknown – C:\WINDOWS\system32\crxu.exe |

| Bargain Buddy Beispielt: | |

| Beispiel Auflistung: | O23 - Service: ZESOFT - Unknown - C:\WINDOWS\zeta.exe |

Wenn Sie O23 Einträge reparieren, wird HijackThis den Autostart für diesen Dienst deaktivieren, den Dienst stoppen und dann den Benutzer bitten den Computer neu zu starten. Es wird nicht den jeweiligen Dienst aus der Registrierung löschen, oder die Datei zu der es zeigt. Um den Dienst zu löschen, müssen Sie den Namen des Dienstes wissen. Der Dienstname ist der Text zwischen den runden Klammern, Ist der angezeigte Name der selbe, wie der des Dienstes, dann wird der Dienstname nicht aufgelistet. Es gibt 3 Methoden um diesen Dienstschlüssel zu entfernen:

- Löschen Sie es, indem Sie den SC Befehl nutzen. Dazu geben Sie folgendes unter Start --> Ausführen ein: sc delete servicename.

- Nutzen Sie eine Registrierungsdatei um einen Dienst zu löschen. Die u.g. Registrierungsdatei ist ein Beispiel um Angelex.exe des Bargain Buddy zu entfernen: REGEDIT4

- Nutzen Sie HijackThis um einen Dienst zu löschen. Sie können auf Config, dann Misc Tools und dann klicken Sie Delete an NT Service an. Wenn es dann öffnet, sollten Sie den Dienstnamen eingeben und OK drücken.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_ISEXENG

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ISEXEng

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_ISEXENG

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\ISEXEng

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Enum\Root\LEGACY_ISEXENG

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Services\ISEXEng

Seien Sie vorsichtig beim entfernen Einträge dieser Auflistungen, da die meißten legitime Einträge sind. Sie können folgende Seiten nutzen um nach O23 Einträgen zu recherchieren:

Bleeping Computer Startup Database

Wie immer ist Google ein exzellentes Hilfsmittel um heraus zu finden ob die unter O23 aufgelistete Datei gültig ist oder nicht.

zu 38: O24 Sektion

Diese Sektion entspricht dem Windows Active Desktop Komponenten.

Achtung: Dieser Eintrag ist zur Zeit nur in der Beta Version von TrendMicro HijackThis vorhanden. Wir empfehlen TrendMicro HijackThis nicht zu nutzen, bis es aus dem Beta Stadium ist.

Active Desktop Komponenten sind lokale, oder auf externen PCs gespeicherte HTML Dateien die direkt in den Desktop als Hintergrund eingebettet sind. Infizierungen nutzen diese Methode um Nachrichten, Bilder oder Webseiten in den Desktop des Benutzers einzubetten. Allgemeines Beispiel fuer die Nutzung dieser Infizierung ist die SmitFraud Familie der "rogue anti-spyware" (angebliche Spyware-Entfernungstools). Diese Tools nutzen den Active Desktop um falsche Sicherheitswarnungen als den Hintergrund des Benutzers darzustellen. Andere Infizierungen die diese Methode nutzen können mit den folgenden Links genauer recherchiert werden:

Der Registrierungsschluessel, der mit dem Active Desktop assoziiert ist:

Registrierungsschluessel: HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components

Jede spezifische Komponente ist dann als ein numerischer Unterschluessel des oben aufgefuehrten Schluessels, mit einer 0 anfangend, aufgelistet. Z.B.:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components\0\

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components\1\

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components\2\

Folgendes sind Beispielauflistungen der Desktop Komponenten, die durch SmitFraud Varianten genutzt werden:

| Beispiel Auflistung |

O24 - Desktop Component 0: (Security) - %windir%\index.html |

Da es moeglich ist, dass jemand mit Absicht eine Desktop Komponente konfiguriert hat, wird geraten bei unbekannten Komponenten den Benutzer zu fragen, ob er diese mit Absicht hinzugefuegt hat.

Zu diesem Zeitpunkt scheint es, als ob TrendMicro beta diese Eintraege nicht korrekt entfernt. Sie koennen diese Eintraege durch die folgenden Schritte manuell entfernen:

-

Klicken Sie auf den Start Button und waehlen Sie dann Systemsteuerung.

-

Doppel-klicken Sie auf das Darstellung und Design Systemsteuerungsicon.

-

Klicken Sie auf Desktophintergrund aendern.

-

Klicken Sie auf den Desktop anpassen Button.

-

Klicken Sie auf den Web Reiter auf dem neu erscheinenden Fenster.

-

Unter den Webseiten: Fenster werden Sie nun eine Liste der Active Desktop Komponenten sehen. Selektieren Sie einfach eine Komponente die Sie entfernen wollen und klicken Sie auf den Loeschen Button.

-

Klicken Sie auf den OK Button um dieses Fenster zu schließen.

-

Klicken Sie nun auf den Uebernehmen Button und dann den OK Button um das "Eigenschaften von Anzeige" Fenster zu schließen

- Loeschen Sie die Datei, die mit dem O24 Eintrag assoziiert ist.

Der O24 Eintrag sollte nun aus Ihrem HijackThis Log entfernt sein

HijackThis ist ein sehr leistungsfähiges Hilfsprogramm um die genauen Angaben Ihres Browsers und was unter Windows läuft heraus zu finden. Leider kann die Diagnose eines HijackThis Logs sehr kompliziert sein. Hoffentlich hat jedoch diese Schilderung / Erklärung Ihrem Verständis von HijackThis etwas geholfen. Dieses Programm sollte jedoch immer mit einem gewissen Maße an Vorsicht genossen werden, da falsch entfernte Einträge zu Problemen mit legitimen Programmen führen kann. Sollten Sie jedoch jegliche Fragen haben, so posten Sie diese bitte in unserem Hijackthis Logs and Analysis Forum / Online- und Pc-Sicherheitsforum..