Hoe gebruik je HijackThis om Browser Hijackers en Spyware te verwijderen (Dutch)

Lawrence Abrams

- October 26, 2005

- Read 50,308 times

Inhoudsopgave:

1. Waarschuwing.

2. Introductie.

3. Hoe gebruik je HijackThis.

4. Hoe zet je items terug die per ongeluk verwijderd zijn.

5. Hoe maak je een Startup lijst.

6. Hoe gebruik je de Proces Manager.

7. Hoe gebruik je de Hosts File Manager.

8. Hoe gebruik je de functie Delete on reboot.

9. Hoe gebruik je ADS Spy.

10. Hoe gebruik je de Uninstall Manager.

11. Hoe interpreteer je de logfile.

12. Hoofdstuk R0 - ,R1 - ,R2 - en R3 - items.

13. Hoofdstuk F0 - ,F1 -,F2 - en F3 - items.

14. Hoofdstuk N1 - ,N2 - ,N3 - en N4 - Sectie.

15. Hoofdstuk O1 - items.

16. Hoofdstuk O2 - items.

17. Hoofdstuk O3 - items.

18. Hoofdstuk O4 - items.

19. Hoofdstuk O5 - items.

20. Hoofdstuk O6 - items.

21. Hoofdstuk O7 - items.

22. Hoofdstuk O8 - items.

23. Hoofdstuk O9 - items.

24. Hoofdstuk O10 - items.

25. Hoofdstuk O11 - items.

26. Hoofdstuk O12 - items.

27. Hoofdstuk O13 - items.

28. Hoofdstuk O14 - items.

29. Hoofdstuk O15 - items.

30. Hoofdstuk O16 - items.

31. Hoofdstuk O17 - items.

32. Hoofdstuk O18 - items.

33. Hoofdstuk O19 - items.

34. Hoofdstuk O20 - items.

35. Hoofdstuk O21 - items.

36. Hoofdstuk O22 - items.

37. Hoofdstuk O23 – items

38. Conclusie

1. Waarschuwing:

HijackThis moet alleen gebruikt worden als de browser of computer nog steeds problemen ondervindt nadat Spybot Search & Destroy, Ad-Aware SE of een ander anti-spyware scanner gebruikt zijn.

HijackThis is een geavanceerd programma en vereist daarom geavanceerde kennis van Windows en besturingssystemen in het algemeen.

Als er items verwijderd worden zonder dat je weet wat het is, kan dit leiden tot andere problemen, zoals het niet meer werken van het internet of problemen met Windows zelf.

Je zult eerst alle andere mogelijkheden moeten gebruiken om Spyware/Hijackers of Trojans te verwijderen voordat HijackThis gebruikt wordt.

Als je objecten met HijackThis verwijderd voordat een removal tool je computer heeft gescand zullen de files van de Hijacker/Spyware op de pc blijven staan en nadien gebruikte removal tools niet meer in staat zijn om deze ingangen te vinden.

Als je geen geavanceerde kennis hebt van computers moet je de objecten niet herstellen voordat een expert je advies heeft gegeven.

Als je reeds Spybot Search & Destroy en Ad-Aware SE hebt gebruikt en er blijven problemen bestaan, lees dan deze handleiding door en plaats een HijackThis log op een forum met gedetailleerde vermelding van de problemen en wat je gedaan hebt.

Je zult dan zo snel mogelijk advies krijgen wat je moet herstellen.

2. Introductie:

HijackThis is een stukje gereedschap dat een lijst laat zien van bepaalde configuraties die op je pc gevonden zijn.

HijackThis scant je register en andere bestanden op ingangen die door Spyware of Hijackers achtergelaten kunnen worden.

Het interpreteren van deze resultaten kan moeilijk zijn omdat er veel legitieme programma’s zijn die geïnstalleerd worden op dezelfde manier als de Hijackers.

Daarom moet je extreem voorzichtig zijn als HijackThis gebruikt wordt om de problemen te herstellen.

Er kan niet met genoeg nadruk gewezen worden op de waarschuwing hierboven.

Er zijn momenteel twee handleidingen op het internet, maar geen van beiden leggen uit wat elke sectie nu eigenlijk betekent zodat een leek het kan begrijpen.

Deze handleiding, die laat zien hoe HijackThis gebruikt moet worden, geeft daarnaast ook uitleg in details over de secties en wat ze eigenlijk betekenen.

Er is geen reden waarom je niet zou begrijpen wat je hersteld, wanneer de experts je log onderzoeken en je vertellen wat je moet doen.

Als je eerst een handleiding wilt lezen hoe je Spybot Search & Destroy moet gebruiken, klik dan hier: https://www.bleepingcomputer.com/tutorials/using-spybot-to-remove-spyware/ (Engels)

We gaan nu verder met de handleiding over het gebruik van HijackThis.

Als je een normale afmeting van de screenshots wilt zien kun je er op klikken, bedenk wel dat er een nieuwe venster zal openen.

Als je een pop-up blokker gebruikt kan deze het openen van deze vensters tegengaan.

3. Hoe gebruik je HijackThis:

De eerste stap is om HijackThis te downloaden naar een locatie op je computer waarvan je weet dat je deze terug kunt vinden.

Dit programma heeft geen installer, je zult je dus moeten herinneren waar het programma op je computer staat om het in de toekomst te kunnen starten.

Je kunt HijackThis hier downloaden: https://www.bleepingcomputer.com/download/hijackthis/

Maak een map waarin je HijackThis wilt plaatsen.

Het is belangrijk dat je HijackThis naar zijn eigen map uitpakt omdat deze map ook gebruikt wordt als HijackThis backups maakt bij het repareren van problemen.

Indien je HijackThis vanuit een zip bestand start in plaats vanuit een directory zullen er geen backups gemaakt worden!

Wanneer je HijackThis gedownload hebt navigeer dan met behulp van Windows Verkenner of Mijn Computer naar de locatie waarnaar je het programma gedownload hebt en dubbelklik op het icoon voor HijackThis.exe, wanneer je het voor de eerste keer start zul je een scherm zien zoals in onderstaand figuur.

HijackThis start scherm als deze voor de eerste keer gestart wordt

Plaats een vinkje in de checkbox die blauw omlijnd is genaamd:Don’t show this frame again when I start HijackThis, omdat de meeste instructies die gegeven worden niet voor dit scherm gelden.

Nadat je de checkbox hebt aangevinkt klik dan op de button (rode kader)None of the above, just start the program.

Je zult dan het scherm krijgen zoals in figuur 1 (hieronder) weergegeven is.

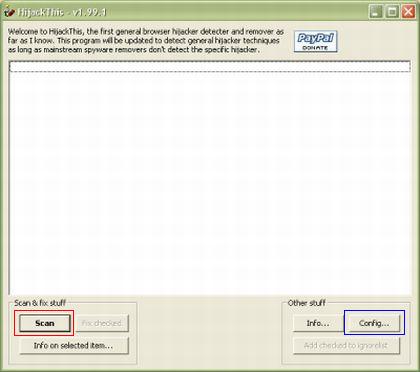

Figuur 1: Start scherm van HijackThis

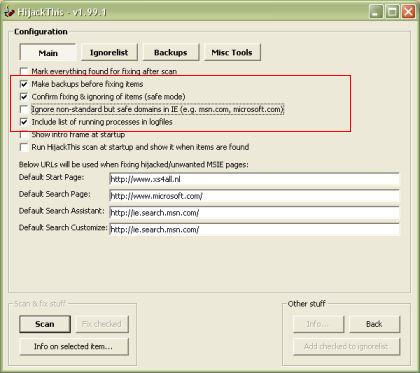

Je zult nu eerst op de knopConfig moeten klikken, welke is aangegeven door het blauwe kader in figuur 1, om te controleren of de instellingen kloppen met de instellingen zoals in figuur 2 aangegeven.

De opties die aangevinkt moeten worden zijn aangegeven door het rode kader.

Figuur 2: HijackThis configuratie opties

Wanneer je klaar bent met het instellen van deze opties druk dan op deBack knop en vervolg de rest van deze handleiding.

Om met HijackThis je computer te scannen op mogelijke Hijackers moet je op de door een rode kader omgevenScan knop klikken, zoals aangegeven in figuur 1.

Je krijgt dan een scherm met alle items die het programma gevonden heeft zoals aangegeven in figuur 3.

Figuur 3: Scan resultaten

Op dit punt heb je nu een lijst met alle items die door HijackThis gevonden zijn.

Als hetgeen je ziet verwarrend en ontmoedigend is, klik dan op deSave Log knop, aangegeven in het rode kader, en schrijf de log weg naar een locatie op de computer welke je later makkelijk kunt terugvinden.

Om het log te openen en het naar een forum te kopiëren moet je de volgende stappen volgen:

1. Klik opStart >Uitvoeren, type in het vensterNotepad en klik op OK. Notepad zal nu op je computer geopend worden.

2. Klik opBestand enOpen, navigeer naar de directory waar je de logfile naar toe weggeschreven hebt.

3. Als je de logfile gevonden hebt moet je er op dubbelklikken. Het logbestand zal nu in Notepad geopend worden, in de nieuwste versies van HijackThis wordt dit automatisch gedaan.

4. Klik opBewerken en daarna opAlles Selecteren, alle tekst zal nu geselecteerd zijn.

5. Klik opBewerken en daarna opKopiëren, alles zal nu naar het klembord gekopieerd worden.

6. Ga naar het forum en maak een nieuw bericht.

7. Geef het de naam van je probleem (korte beschrijving).

8. Rechtsklik op de plaats waar je normaal begint met je bericht te typen en klik op dePlakken optie. De van te voren geselecteerde tekst zal nu in het bericht verschijnen.

9. Klik opToevoegen.

Als je meer informatie wilt over enig item in de lijst, selecteer dan een item, en klik op deInfo on selected item knop, je krijgt nu een scherm zoals aangegeven in figuur 4 hieronder.

Figuur 4: Object informatie

Wanneer je klaar bent met het bekijken van de verschillende informatie, en je het gevoel hebt dat je het voldoende begrijpt om verder te gaan, blader dan door de items en selecteer de items die je wilt verwijderen door het aanvinken van het hokje naast het te verwijderen item zoals aangegeven in figuur 5.

Aan het eind van deze handleiding staan enkele basis beginselen om de informatie te kunnen interpreteren zoals ze in de logfile staan.

In geen geval is deze informatie uitgebreid genoeg om alle beslissingen af te dekken, maar kan je helpen om te bepalen wat legitiem is en wat niet.

Figuur 5: Een item selecteren om te verwijderen

Als je de items geselecteerd hebt die je wilt verwijderen, klik dan op de Fix Checked knop, zoals aangegeven in figuur 5.

HijackThis zal dan een herinnering geven of je daadwerkelijk deze items wilt verwijderen.

Klik danYes ofNo, afhankelijk van wat je keuze is.

4. Hoe zet je items terug die per ongeluk verwijderd zijn:

HijackThis heeft een backup en herstel functie voor het geval er een verkeerde ingang verwijderd is die in werkelijkheid legitiem is.

Als je HijackThis geconfigureerd hebt zoals al eerder in deze handleiding aangegeven is, ben je in staat om ingangen die je per ongeluk hebt verwijderd te herstellen.

Indien je HijackThis start vanuit een temporary directory zal de herstel procedure mogelijk niet werken.

Indien je HijackThis direct vanuit het zipbestand hebt gestart, zal de herstel procedure helemaal niet werken.

Als de configuratie instellingMake backups before fixing items is aangevinkt, zal HijackThis een backup maken van elke ingang welke je gefixed hebt in de directory genaamdBackups welke in dezelfde locatie staat als Hijackthis.exe.

Indien je HijackThis start, opConfig klikt en daarna op deBackup knop krijg je een scherm zoals aangegeven in figuur 6.

Hier krijg je een lijst van alle items die je eerder gefixed hebt met de mogelijkheid deze te herstellen.

Als je eenmaal een items herstelt hebt welke in dit scherm staan zullen deze bij een nieuwe scan met HijackThis weer weergegeven worden.

Figuur 6: Terugzetten van een reeds verwijderde ingang

Indien je klaar bent met het herstellen van de ingangen die je per ongeluk hebt verwijderd kun je HijackThis sluiten.

5. Hoe maak je een StartupList log:

Indien je een logfile op een forum plaatst voor assistentie kunnen de mensen die je helpen vragen om een StartupList log te maken van alle programma’s die automatisch op je computer starten.

HijackThis heeft een ingebouwde functie die je in staat stelt om zo’n lijst te maken.

Om een StartupList log te maken klik je nadat HijackThis gestart is opConfig (blauw aangegeven in figuur 1), klik daarna bovenaan opMisc Tools.

Er verschijnt nu een scherm zoals hier beneden aangegeven in figuur 7.

Figuur 7: Opstartlijst maken

Vink het vakje voorList also minor sections (full) aan.

Klik opGenerate StartupList log, zoals in het rode kader is aangegeven in figuur 7.

HijackThis zal nu automatisch Notepad openen met daarin de startup items van je computer.

Kopieer en plak deze lijst naar een forum.

Hopelijk zul je met je eigen kennis en hulp van anderen in staat zijn om je computer schoon te maken.

Als je meer wilt leren aangaande wat nu precies elke sectie in een logfile betekent, ga dan verder met lezen.

6. Hoe gebruik je de Process Manager:

HijackThis heeft een ingebouwde proces manager die gebruikt kan worden om processen te stoppen en om te kijken welke DLL’s er bij dat proces ingeladen worden.

Om bij de proces manager te komen klik je opConfig en daarna opMisc tools.

Je krijgt nu een nieuw scherm met op één van de knoppen de tekstOpen Process Manager.

Als je op die knop klikt krijg je een nieuw scherm die eruit ziet zoals in figuur 8 is aangegeven.

Figuur 8: Process Manager

Dit scherm geeft alle open processen aan die op je computer draaien.

Je kunt op een proces klikken om het te selecteren, en daarna op deKill Process knop klikken zoals aangegeven in het rode kader van figuur 8, dit zorgt ervoor dat het proces dat op je computer draait gestopt wordt.

Als je meerdere processen tegelijk wilt stoppen houdt je decontrol toets van je toetsenbord ingedrukt en selecteer je de processen die je wilt stoppen.

Zolang je decontrol toets ingedrukt houdt ben je in staat om meerdere processen in één keer te selecteren.

Als je alle processen die je wilt beëindigen geselecteerd hebt, klik dan op deKill Process knop.

Als je wilt zien welke DLL’s in de geselecteerde processen geladen worden kun je een vinkje zetten in het vakjeShow DLL’s, aangegeven door het blauwe kader in figuur 8.

Het proces scherm zal nu in twee secties gesplitst worden.

De eerste sectie zal de processen laten zien zoals voorheen, maar als je nu op een speciaal proces klikt zal in de onderste sectie een lijst te zien zijn welke DLL’s er door dat proces geladen zijn.

Om de proces manager te sluiten dien je twee keer op deBack knop te klikken om weer in het hoofdscherm terecht te komen.

7. Hoe gebruik je de Hosts File Manager:

HijackThis heeft ook een rudimentair Hosts file manager.

Met deze manager kun je de hosts bestanden bekijken en regels verwijderen of aan en uit zetten.

Om toegang te krijgen tot de Hosts file manager moet je klikken opConfig en daarna opMisc tools.

Je zult nu een nieuw scherm zien met op één van de knoppenHosts File Manager.

Als je op die knop klikt zie je weer een nieuw scherm zoals aangegeven in figuur 9.

Figuur 9: Hosts File Manager

Dit scherm laat de inhoud van je Hosts bestand zien.

Om een lijn te verwijderen in je hosts bestand moet je op de regel klikken zoals aangegeven in het blauwe kader in figuur 9, de tekstregel zal dan geselecteerd worden.

Je kunt de regel verwijderen door te klikken opDelete line(s), zoals aangegeven in het rode kader of deze regel aan- of uit te schakelen door te klikken opToggle line(s), zoals aangegeven in het groene kader.

Het is mogelijk om meerdere regels te selecteren met behulp van decontrol enshift toetsen of met de muis te slepen over de regels die je wilt bewerken.

Indien je de regels verwijdert zullen ze uit je Hosts bestand verwijderd worden.

Als je de regels wilt uitschakelen zal HijackThis een # voor de regel plaatsen, zodat Windows deze niet zal gebruiken.

Als je niet zeker weet wat je doet is het altijd veiliger om de regel uit te schakelen zodat er een # verschijnt.

Als je browser tijdens het veranderen van de ‘hosts file’ aanstond, zul je deze moeten herstarten voordat het de veranderingen bemerkt.

Om naar het hoofdmenu terug te keren moet je twee keer op deback knop klikken.

8. Hoe gebruik je de functie Delete on Reboot:

Soms heb je te maken met een hardnekkig bestand die op de normale manier niet te verwijderen valt.

HijackThis introduceerde in versie 1.98.2 een methode om Windows het bestand te laten verwijderen tijdens het opstarten voordat dat bestand de kans krijgt geladen te worden.

Om dit te doen moet je de volgende stappen uitvoeren.

1. Start HijackThis

2. Klik op deConfig knop

3. Klik op deMisc Tools knop

4. Klik op de knop genaamdDelete a file on reboot…

5. Een nieuw venster wordt geopend waarin gevraagd wordt om het bestand te selecteren wat je tijdens de herstart wilt verwijderen. Navigeer naar dat bestand en klik er éénmaal op, klik daarna op deOpen knop.

Indien het bestand niet zichtbaar is kun je de bestandsnaam ook met de hand intikken.

6. Je zult nu gevraagd worden de computer te herstarten om het bestand te laten verwijderen. Klik op deYes knop als je nu wilt herstarten, anders op deNo knop klikken om later te herstarten.

9. Hoe gebruik je ADS Spy:

Er bestaat een bijzondere infectie genaamd Home Search Assistant of CWS_NS3 die soms gebruik maakt van bestanden verborgen in de zogenaamde “Alternate Data Stream” van Windows 2000 of XP om je computer te blijven besmetten.

Dit soort bestanden kan niet op de normale wijze gedetecteerd of verwijderd worden.

ADS Spy is ontworpen om te helpen bij het verwijderen van dit soort bestanden.

Voor degene die geïnteresseerd zijn, je kunt meer te weten komen over Alternate Data Streams en Home Search Assistant door het lezen van de volgende artikelen:

Windows Alternate Data Streams.

Home Search Assistant Analysis.

Om de ADS Spy functie te gebruiken start je HijackThis en klik op deConfig knop, klik daarna op deMisc Tools knop en als laatste klik op deADS Spy knop.

Wanneer de ADS Spy functie wordt geopend zul je het scherm te zien krijgen zoals aangegeven in figuur 10.

Figuur 10: ADS Spy

Klik op de scan knop (zie rode kader) en het programma zal de Windows mappen gaan scannen op Alternate Data Streams bestanden.

Als deze gevonden worden zullen ze getoond worden zoals in figuur 11.

Figuur 11: Lijst van Alternate Data Streams

Om een getoond ADS bestand te verwijderen moet je het betreffende bestand aanvinken en op deRemove selected knop klikken (zie blauwe kader).

Wanneer je gereed bent klik dan net zo vaak op deback knop (rechts van de Remove selected knop) totdat je terug bent in het hoofdscherm.

10. Hoe gebruik je de Uninstall Manager:

De Uninstall Manager stelt je in staat gebruik te maken van de softwarelijst die aanwezig is in het controle paneel van Software Toevoegen/Verwijderen.

Wanneer malware verwijderd wordt van een computer zullen er soms ingangen in de Software Toevoegen/Verwijderen lijst onveranderd blijven staan.

Veel gebruikers willen graag een opgeschoonde Software Toevoegen/Verwijderen lijst hebben en hebben problemen met het verwijderen van die nutteloze ingangen.

Met behulp van de Uninstall Manager kun je deze ingangen uit de softwarelijst verwijderen.

Om gebruik te maken van de Uninstall Manager moet je het volgende doen:

1. Start HijackThis

2. Klik op deConfig knop

3. Klik op deMisc Tools knop

4. Klik op deOpen Uninstall Manager knop

Je krijgt nu een scherm te zien zoals aangegeven in figuur 12.

Figuur 12: HijackThis Uninstall Manager

Om een ingang te verwijderen kun je gewoon op de ingang klikken van wat je wilt verwijderen en daarna klikken op deDelete this entry knop.

Als je het programma wilt veranderen waarmee deze ingang geassocieerd wordt kun je klikken op deEdit uninstall command knop en het pad naar het programma ingeven dat moet starten als je dubbelklikt op de ingang in de Toevoegen/Verwijder lijst.

Deze laatste functie moet je alleen gebruiken als je weet wat je doet.

Als er gevraagd wordt om deze lijst op te slaan om op een forum te posten zodat iemand het kan onderzoeken om je advies te geven wat je kunt verwijderen klik je op deSave list knop en geef je aan waar je het bestand weg wilt schrijven.

Als je op deSave list knop klikt zal notepad openen met de inhoud van het bestand.

Kopieer de inhoud van dit notepad bestand en plak het daarna in de topic waarin je geholpen wordt.

11. Hoe interpreteer je de logfile:

Dit hoofdstuk helpt je om een diagnose te kunnen stellen van het resultaat van een HijackThis scan.

Als je niet zeker weet wat je moet doen, of een ander wilt vragen om de log te lezen plaats de logfile dan op een forum.

Elke regel op de scan lijst van HijackThis start met een sectie naam.

Hieronder vind je een lijst met de namen van deze sectie, gemaakt door Merijn, de maker van HijackThis, http://www.spywareinfo.com/~merijn/htlogtutorial.html en hun uitleg.

Sectie naam: Beschrijving:

R0, R1, R2, R3 Internet Explorer Start/Search pagina’s URL’s

F0, F1, F2, F3 Automatisch geladen programma’s

N1, N2, N3, N4 Netscape/Mozilla Start/Search pagina’s URL’s

O1 Hosts bestand redirection

O2 Browser Helper Objects

O3 Internet Explorer toolbars

O4 Automatisch geladen programma’s vanuit het register

O5 IE Opties niet zichtbaar in het Controle Paneel

O6 Gebruik van IE Opties beperkt door de Administrator

O7 Gebruik van register beperkt door de Administrator

O8 Extra items in context menu van IE

O9 Extra knoppen in IE werkbalk of in IE ‘Tools’ menu

O10 Winsock hijacker

O11 Extra groepen in het IE venster ‘Geavanceerde opties’

O12 IE plugins

O13 IE default Prefix hijack

O14 ‘Reset Web Instellingen’ hijack

O15 Ongewenste site in Vertrouwde Websites

O16 ActiveX Objects (aka Downloaded Program Files)

O17 Lop.com/Domain Hijackers

O18 Extra protocols en protocols hijackers

O19 User style sheet hijack

O20 Applnit_DLLs Register waarde Autostart

O21 ShellServiceObjectDelayLoad

O22 SharedTaskScheduler

O23 Windows XP/NT/2000 Services

Het is belangrijk op te merken dat sommige secties een interne ‘witte lijst’ gebruiken zodat HijackThis geen bekende legitieme bestanden laat zien.

Om deze ‘witte lijst’ uit te schakelen kun je HijackThis op deze manier starten:

hijackthis.exe /ihatewhitelists.

In elk hoofdstuk zullen we proberen het in begrijpelijke termen uit te leggen wat het allemaal betekend.

We zullen ook vertellen welke register sleutels en/of bestanden er gewoonlijk gebruikt worden.

Uiteindelijk zullen er aanbevelingen gegeven worden wat te doen met de ingangen.

12. Hoofdstuk R0 -, R1 - , R2 - en R3 - items:

Dit hoofdstuk behandeld de Internet Explorer Start Page, Home Page en URLSearchHooks.

R0 is voor gewijzigde Internet Explorer startpagina en zoekpagina’s.

R1 is voor extra aangemaakte Internet Explorer startpagina’s en/of zoekpagina’s.

R2 wordt momenteel niet gebruikt.

R3 is voor de URLSearchHook.

Een URLSearchHook wordt gebruikt wanneer je een adres intypt in het adresveld van de browser, maar geen gebruik maakt van een protocol zoals http:// of ftp:// in het adres.

Wanneer je zo’n adres gebruikt zal de browser proberen het juiste protocol te vinden, maar als de browser dit niet kan vinden zal de UrlSearchHook , die weergegeven staat in de R3 sectie, gebruikt worden om de locatie te vinden die ingegeven is.

Enige Register Sleutels:

HKLM\Software\Microsoft\Internet Explorer\Main,Start Page

HKCU\Software\Microsoft\Internet Explorer\Main: Start Page

HKLM\Software\Microsoft\Internet Explorer\Main: Default_Page_URL

HKCU\Software\Microsoft\Internet Explorer\Main: Default_Page_URL

HKLM\Software\Microsoft\Internet Explorer\Main: Search Page

HKCU\Software\Microsoft\Internet Explorer\Main: Search Page

HKCU\Software\Microsoft\Internet Explorer\SearchURL: (Default)

HKCU\Software\Microsoft\Internet Explorer\Main: Window Title

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: ProxyOverride

HKCU\Software\Microsoft\Internet Connection Wizard: ShellNext

HKCU\Software\Microsoft\Internet Explorer\Main: Search Bar

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

HKLM\Software\Microsoft]Internet Explorer\Search, CustomizeSearch=

HKCU\Software\Microsoft]Internet Explorer\Search, CustomizeSearch

HKLM\Software\Microsoft]Internet Explorer\Search, SearchAssistant

Voorbeeld: R0 – HKCU\Software\Microsoft\Internet Explorer\Main. Start Page = http://www.google.com/

Een veel gestelde vraag is, wat betekent het wanneer het woord `obfuscated’ achter één van deze ingangen staat.

Wanneer iets obfuscated is betekent het dat het moeilijk gemaakt is waar te nemen of te begrijpen.

In Spyware termen betekend dit dat de Spyware of Hacker een ingang verbergt door de waarden om te zetten in een andere vorm die het makkelijk begrijpt, maar waarmee mensen moeite hebben om het te herkennen, zoals het toevoegen van ingangen in het register met Hexadecimale waarden.

Dit is één van de methoden om de aanwezigheid te verbergen en het moeilijk maakt om te verwijderen.

HijackThis decodeert deze obfuscated waarden automatisch.

Als je de website niet herkend waarnaar de R0 en R1 sectie naar verwijzen, en je wilt deze veranderen, dan kun je deze met HijackThis veilig verwijderen, omdat ze niet schadelijk zijn voor de Internet Explorer installatie.

Als je wilt zien welke sites het zijn, dan kun je naar die site toegaan, en als er veel popups en links zijn, kun je deze bijna altijd verwijderen.

Het is belangrijk om te weten dat wanneer een R0/R1 naar een bestand verwijst, en je hersteld de ingang met HijackThis, HijackThis dit bijzondere bestand niet zal verwijderen en je dit met de hand zal moeten doen.

Er zijn bepaalde R3 ingangen die aan het eind eindigen met een underscore (_).

Een voorbeeld hiervan:

R3 – URLSearchHook: (no name) – {CFBFAE00-17A6-11D0-99CB-00C04FD64497}_- (no file)

Let op de CLSID (de nummers tussen de {} accolades), heeft een _ aan het eind en deze zijn soms moeilijk met HijackThis te verwijderen

Om dit te herstellen moet je de bijzondere register ingang met de hand verwijderen door naar de volgende sleutel te gaan:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

Verwijder de CLSID ingang eronder die je zou willen verwijderen.

Laat de CLSID met rust, CFBFAE00-17A6-11D0-99CB-00C04FD64497, als het de juiste begin waarde heeft.

Tenzij je de software herkent die gebruik maakt van de URLSearchHook, in het algemeen zul je verder onderzoek moeten doen door bijvoorbeeld gebruik te maken van Google, kun je HijackThis gebruiken om het te herstellen.

13. Hoofdstuk F0 -, F1 -, F2 - en F3 - items:

Dit hoofdstuk behandelt de toepassingen die geladen worden door de .INI bestanden; system.ini en win.ini of gelijkwaardige plaatsen in het register.

F0 komt overeen met de Shell= statement in System.ini.

De Shell= statement in de system.ini wordt gebruikt in Windows 3.x, 95, 98 en ME om aan te wijzen welk programma als de shell handelt voor het besturingssysteem.

De Shell is het programma dat je desktop laad, het window management behandelt en de gebruiker toestaat met het systeem te werken.

Elk programma dat in de regels van shell statement staat zal geladen worden als Windows start, en handelt als de standaard shell.

Er zijn programma’s die handelen als geldige vervangingen van de shell, maar deze worden over het algemeen niet meer gebruikt. (Bijvoorbeeld LiteStep of DesktopX)

Windows 95, 98 en ME gebruiken Explorer.exe als hun standaard shell.

Windows 3.x gebruikt Progman.exe als zijn shell.

Het is ook mogelijk om andere programma’s in de lijst te zetten die gestart worden in dezelfde Shell= regel als Windows geladen wordt, zoals Shell=explorer.exe badprogram.exe.

Deze regel zorgt ervoor dat beide programma’s gestart worden als Windows geladen wordt.

F1 komt overeen met de Run= of Load= ingang in win.ini.

Elk programma dat in de regel staat na run= of load= zal worden geladen als Windows gestart wordt.

Deze run= statement werd meestal gebruikt in de periode van Windows 3.x, 95, 98 en ME is blijven bestaan om compatibel te blijven met oudere programma’s.

De meeste moderne programma’s gebruiken deze ini instelling niet meer, en als je geen oudere programma’s meer gebruikt kun je met recht alert zijn.

De load= statement werd gebruikt om drivers te laden voor de hardware.

F2 enF3 ingangen komen overeen met gelijkwaardige locatie’s als in F0 en F1, maar zijn in plaats daarvan opgeslagen in de registers van Windows XP, 2000 en NT.

Deze versies van Windows gebruiken over het algemeen niet de system.ini en win.ini bestanden.

In plaats van achterwaarts compatibel te zijn gebruiken ze een functie die IniFileMapping genoemd wordt.

IniFileMapping plaatst de gehele inhoud van een .ini bestand in het register, met sleutels voor elke regel die gevonden werd in de daar opgeslagen .ini sleutel.

Wanneer je een programma start die normaal de instellingen van een .ini bestand leest zal eerst gekeken worden in de register sleutel;

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping, voor een .ini mapping, en indien gevonden van daaruit de instellingen inlezen.

Je kunt zien dat deze sleutel verwijst naar het register als het REG bevat en daarna het .ini bestand waar IniFileMapping naartoe verwijst.

Een andere algemene ingang die gevonden wordt in F2 is de UserInit ingang welke overeenkomt met de sleutel, HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit, welke wordt gevonden in Windows NT, 2000, XP en 2003.

Deze sleutel geeft aan welk programma zal worden gestart vlak nadat een gebruiker in Windows aanlogt.

Het standaard programma voor deze sleutel is C:\windows\system32\userinit.exe.

Userinit.exe is een programma dat je profiel hersteld, fonts, kleuren etc… voor je gebruikersnaam.

Het is mogelijk om andere programma’s toe te voegen die vanaf deze sleutel starten door de programma’s te scheiden door middel van een komma.

Voorbeeld: HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit = C:\windows\system32\userinit.exe,c:\windows\badprogram.exe.

Deze regel zorgt ervoor dat beide programma’s gestart worden wanneer je inlogt en is een gemeenschappelijke plaats voor trojans, hijackers en spyware om vandaar te starten.

Register Sleutels:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping,

Gebruikte bestanden:

c:\windows\system.ini

c:\windows\win.ini

Voorbeelden:

F0 – system.ini: Shell=Exporer.exe Something.exe

F2 – REG:system.ini: UserInit=userinit,nddeagnt.exe

F2 – REG:system.ini: Shell=explorer.exe beta.exe

Als je in F0 een statement ziet zoals Shell=Explorer.exe something.exe, moet je het absoluut verwijderen.

Je kunt deze ingangen over het algemeen verwijderen, maar moet eerst Google en de aangegeven sites hieronder raadplegen.

Voor de F1 ingangen moet je Google raadplegen om te bepalen of deze ingangen legitieme programma’s zijn.

Je kunt ook op de hieronder aangegeven sites zoeken om te kijken wat deze ingangen doen.

Voor F2, als je UserInit=userinit.exe, ziet, met of zonder nddeagnt.exe, als in bovenstaande voorbeeld, dan kun je die ingang laten staan.

Als je UserInit=userinit.exe (zonder komma) is het ook goed en moet je het laten staan.

Als je een andere ingang ziet met userinit.exe, dan zou dat een trojan of andere malware kunnen zijn.

Hetzelfde geldt voor F2 Shell =; als je alleen explorer.exe ziet staan, zoals in bovenstaand voorbeeld, is het goed, als dat niet zo is kan het een mogelijke trojan of malware zijn.

Over het algemeen kun je deze ingangen verwijderen, maar eerst zul je Google en onderstaande sites dienen te raadplegen.

Wees er op bedacht dat wanneer je deze ingangen hersteld met HijackThis, dit niet het bestand verwijdert waar het mee overeenkomt.

Je zult deze met de hand moeten verwijderen.

Sites om deze ingangen te onderzoeken.

Bleeping Computer Startup Programs Database

Answers that work

Wintasks Process Library

14. Hoofdstuk N1 -, N2 -, N3 - en N4 - items:

Dit hoofdstuk is bedoeld voor Netscape en mozilla Browser start en standaard zoek pagina’s.

Deze ingangen zijn opgeslagen in de prefs.js bestanden welke op verschillende plaatsen opgeslagen zijn in C:\Documents and settings\Gebruikersnaam\Application Data Folder.

Netscape 4’s ingangen zijn opgeslagen in de prefs.js bestanden in de programma directory welke over het algemeen, DriveLetter:\Program files\Netscape\Users\default\prefs.js, is.

N1 komt overeen met de Netscape 4’s start pagina en standaard zoek pagina.

N2 komt overeen met de Netscape 6’s start pagina en standaard zoek pagina.

N3 komt overeen met de Netscape 7’s start pagina en standaard zoek pagina.

N4 komt overeen met Mozilla’s start pagina en standaard zoek pagina.

Gebruikte bestanden: prefs.js

Omdat de meeste spyware Internet Explorer als doel hebben zijn deze gewoonlijk veilig.

Als je hier websites in ziet staan die je niet zelf ingesteld hebt kun je HijackThis gebruiken om deze te herstellen.

Er is één site bekend die deze instellingen verandert en dat is Lop.com, welke hier behandeld wordt: http://www.doxdesk.com/parasite/lop.html

15. Hoofdstuk O1 - items:

Dit hoofdstuk behandelt Host file Redirection.

Het hosts bestand bevat lijsten voor hostnamen naar IP adressen.

Voorbeeld: als ik in mijn host bestand intyp:

127.0.0.1 www.bleepingcomputer.com

en je probeert naar deze site te gaan, zal het host bestand gecontroleerd worden, de ingang worden gevonden en omgezet naar het IP adres 127.0.0.1 in plaats van naar het juiste adres, wat normaal door de DNS server van je ISP gegeven wordt.

Host file redirection is, wanneer een hijacker je host bestand verandert en je pogingen om een website te bereiken omleid naar een andere website.

Als iemand een ingang toevoegt zoals:

127.0.0.1 www.google.com

en je probeert naar google te gaan, zul je in plaats daarvan omgeleid worden naar 127.0.0.1 hetgeen je eigen computer is.

Voorbeeld: O1 – Hosts: 192.168.1.1 www.google.com

Gebruikt bestand: Het hosts bestand is een tekst bestand dat kan worden bewerkt door elke tekstbewerker en is standaard opgeslagen op de volgende plaatsen:

Besturingssysteem: Lokatie:

Windows 3.1 C:\WINDOWS\HOSTS

Windows 95 C:\WINDOWS\HOSTS

Windows 98 C:\WINDOWS\HOSTS

Windows ME C:\WINDOWS\HOSTS

Windows XP C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

Windows NT C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS

Windows 2000 C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS

Windows 2003 C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

De lokatie van het Hosts bestand voor Windows NT/2000/XP kan veranderd worden door het aanpassen van de volgende registersleutel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Tcpip\Parameters\: DatabasePath

Als je ingangen ziet zoals in bovenstaand voorbeeld, en ze staan er niet om een speciale reden waarvan je van afweet, kun je ze veilig verwijderen.

Als je ziet dat een ingang van een Hosts bestand staat bij C:\Windows\Help\hosts, betekent dit dat je geïnfecteerd bent met CoolWebSearch.

Als het hosts bestand op een lokatie staat welke niet de standaard locatie is voor je besturingssyteem, zie de lijst hierboven, dan moet je dit met HijackThis fixen omdat dit zeer waarschijnlijk is veroorzaakt door een infectie.

Je kunt ook het programma Hoster downloaden, dit programma geeft je de mogelijkheid om het standaard host bestand op je computer te herstellen.

Om dit te doen, download het Hoster programma en draai het.

Wanneer het opent, klik dan op deRestore Original Hosts knop en sluit Hoster daarna af.

16. Hoofdstuk O2 - items:

Dit hoofdstuk behandelt de Browser Helper Objects (BHO).

Browser Helper Objects zijn plugin’s voor je browser om de mogelijkheden uit te breiden.

Deze kunnen zowel door spyware als legitieme programma’s zoals Google toolbar en Adobe Acrobat reader gebruikt worden.

Je zult eerst onderzoek moeten doen alvorens te besluiten om ze wel of niet te verwijderen omdat sommige legitiem zijn.

Registersleutel:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects.

Voorbeeld:

O2 – BHO: NAV Helper – {BDF3E430-B101-42AD-A544-FADC6B084872} – C:\Program Files\Norton Antivirus\NavShExt.dll

Er bestaat een uitstekende lijst van bekende CSLID’s die verbonden zijn met Browser Helper Objects en Toolbars, gemaakt door Tony Klein: CLSID lijst,

Wanneer je de lijst raadpleegt, maak dan gebruik van het nummer tussen de { }.

De CLSID in de lijst verwijst naar de register ingangen welke informatie bevatten over de Browser Helper objects en Toolbars.

Wanneer je dit soort ingangen hersteld met hijackThis, zal HijackThis proberen het bewuste bestand te verwijderen.

Het kan zijn dat het bestand in gebruik is, zelfs als Internet Explorer afgesloten is.

Als het bestand nog steeds aanwezig is nadat je het met HijackThis hersteld hebt is het aanbevolen om de computer te herstarten in veilige modus en dan het agressieve bestand te verwijderen.

17. Hoofdstu:k O3 – items:

Dit hoofdstuk behandelt de Internet Explorer toolbars.

Dit zijn de toolbars die onderaan je navigatie balk en in menu zitten van Internet Explorer.

Registersleutel: HKLM\SOFTWARE\Microsoft\Internet Explorer\Toolbar

Voorbeeld:

O3 – Toolbar: Norton Antivirus – {42CDD1BF-3FFB-4238-8AD1-7859DF00B1D6} - C:\Program Files\Norton Antivirus\NavShExt.dll

Er bestaat een uitstekende lijst van bekende CSLID’s die verbonden zijn met Browser Helper Objects en Toolbars, gemaakt door Tony klein: CLSID lijst,

Wanneer je de lijst raadpleegt, maak dan gebruik van het nummer tussen de { }.

De CLSID in de lijst verwijst naar de register ingangen welke informatie bevatten over de Browser Helper objects en Toolbars.

Wanneer deze ingangen hersteld worden, HijackThis verwijdert het agressieve bestand niet, is het aanbevolen om de computer te herstarten in veilige modus en dan het agressieve bestand te verwijderen.

18. Hoofdstuk O4 - items:

Dit hoofdstuk behandelt de toepassingen die voorkomen in bepaalde sleutels in het register en de opstart mappen en worden automatisch geladen wanneer Windows wordt opgestart.

De register sleutels die hier getoond worden zijn van toepassing op alle Windows versies, behalve de laatste welke alleen van toepassing is op Windows NT, 2000, XP en 2003.

Mochten ze aan een andere toepassing toebehoren laat het me dan weten.

Als het op een registersleutel lijkt, zal het weergegeven worden als één van de sleutels zoals getoond in onderstaande registersleutel tabel.

Startup: Deze items verwijzen naar toepassingen die geladen worden als ze geregistreerd zijn in de Opstarten groep van het Start Menu van de gebruiker.

Global Startup: Deze items verwijzen naar toepassingen die geladen worden indien ze in de “alle gebruikers” Opstarten groep staan.

Opstart Registersleutels:

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices

HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnceEx

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

Opmerking: HKLM staat voor HKEY_LOCAL_MACHINE

HKCU staat voor HKEY_CURRENT_USER

Een complete lijst van opstart locaties en waar ze voor gebruikt worden kun je hier vinden,

Windows Program Automatic startup Locations

Gebruikte directory’s:

Startup: c:\documents and settings\USERNAME\start menu\programs\startup

Global: c:\documents and settings\All Users\start menu\programs\startup

Voorbeeld: O4 – HKLM\..\Run: [nwiz] nwiz.exe /install

Indien je O4 ingangen hersteld zal Hijackthis niet de bestanden verwijderen die naar deze ingang verwijzen, je zult deze achteraf met de hand moeten verwijderen.

Indien het bestand in een object actief is (geladen) zal HijackThis dit eerst proberen te stoppen.

Meestal zal dit in veilige modus moeten gebeuren.

De Global Startup en Startup ingangen werken iets anders.

HijackThis verwijdert de snelkoppelingen die in deze ingangen gevonden worden, maar niet het bestand waarnaar ze verwijzen.

Als er daadwerkelijk een executable in de Global Startup of Startup directory verblijft zal het agressieve bestand, als het gestopt kan worden, verwijderd worden.

Hoewel veel legitieme programma’s op deze manier opstarten kan een ingang er veel op lijken en toch kwaadwillig zijn.

Je zal onderstaande lijsten moeten raadplegen voor de O4 ingangen:

Bleeping Computer Startup Programs Database

Answers that work

Wintasks Process Library

19. Hoofdstuk O5 - items:

Dit hoofdstuk behandelt hoe je de Internet Explorer bediening laat zien in het Configuratiescherm.

Het is mogelijk om in het Configuratiescherm een bedieningsfunctie niet meer weer te geven door het toevoegen van een ingang in het bestand control.ini welke zich bevind in (in ieder geval voor Windows XP) c:\windows\control.ini.

Vanuit dat bestand kun je aangeven welk specifieke bedieningsfuncties niet zichtbaar mogen zijn.

File User: control.ini

Voorbeeld: O5 – control.ini: inetcpl.cpl=no

Als je een regel ziet zoals hier boven is aangegeven, kan het zijn dat een stukje software probeert het je moeilijk te maken om je instellingen te veranderen.

Tenzij het er staat om een specifiek bekende reden, zoals het beleid van een administrator of ingesteld met TweakUI of Spybot Search & Destroy, kun je het herstellen met HijackThis.

20. Hoofdstuk O6 - items:

Dit hoofdstuk behandelt het beveiligen van Internet Explorer tegen het veranderen van de opties of startpagina, door wijzigen van bepaalde instellingen in het register.

Registersleutel: HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions

Voorbeeld: O6 - HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions

Deze opties zullen alleen verschijnen als je administrator ze met een bepaald doel heeft ingesteld, of door Spybot Search & Destory als je gebruik maakt van de “Home Page and Option Lock down” functie welke bij Immunize ingesteld kan worden.

21. Hoofdstuk O7 - items:

Dit hoofdstuk behandelt hoe je Regedit niet laat toestaan om te starten bij het veranderen van een ingang in het register.

Registersleutel: HKCU\Software\Microsoft\Windows\currentVersion\Policies\System

Voorbeeld: O7 - HKCU\Software\Microsoft\Windows\currentVersion\Policies\System: DisableRegedit=1

Wees er op bedacht dat veel Administrators van kantoren dit met een bepaald doel instellen, zodat het herstellen met HijackThis een inbreuk kan zijn op het collectieve beleid.

Als je een administrator bent en dit is ingesteld zonder je toestemming laat je dit fixen door HijackThis.

22. Hoofdstuk O8 - items:

Dit hoofdstuk behandelt de extra items die gevonden kunnen worden in het context menu van Internet Explorer.

Dit betekent dat je deze opties zult zien als je met de muis rechtsklikt op de webpagina die je op dat moment met je browser bekijkt.

Registersleutel: HKEY_CURRENT_USER\Software\Microsoft\Internet explorer\MenuExt

Voorbeeld:

O8 – Extra context menu item: &Google Search – res://c:\windows\GoogleToolbar1.dll\cmsearch.html

De lijst van deze ingangen zal laten zien wat er getoond wordt in het menu wanneer je rechtsklikt, en welk programma er gebruikt wordt als je daadwerkelijk op die optie klikt.

Sommigen, zoals “Browser PAL” moeten altijd verwijderd worden, en de rest zal onderzocht moeten worden met gebruik van Google.

Een voorbeeld van een legitiem programma wat je daar kan vinden is de Google Toolbar.

Wanneer deze ingangen hersteld worden, HijackThis verwijderd het agressieve bestand niet, is het aanbevolen om de computer te herstarten in veilige modus en dan het agressieve bestand te verwijderen.

23. Hoofdstuk O9 - items:

Dit hoofdstuk behandelt de knoppen op de hoofd Internet explorer Toolbar en items in het Internet Explorere ‘Tools’ menu welke geen deel uitmaken van de standaard installatie.

Registersleutel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Extensions registry key.

Voorbeeld: O9 – Extra Button: AIM (HKLM)

Als je deze knoppen of menu items niet nodig hebt of je herkent ze als malware kun je ze veilig verwijderen.

Wanneer deze ingangen hersteld worden, HijackThis verwijdert het agressieve bestand niet, is het aanbevolen om de computer te herstarten in veilige modus en dan het agressieve bestand te verwijderen.

24. Hoofdstuk O10 - items:

Dit hoofdstuk behandelt deWinsock Hijackers ook wel bekend als LSP (Layered Service Provider).

LSPs is een manier om een stukje software aan je Winsock 2 implementatie op je computer vast te knopen.

Aangezien de LSPs als een keten aan elkaar gekoppeld zijn, zal wanneer Winsock gebruikt wordt, de data ook getransporteerd worden naar elke LSP van de keten.

Spyware en Hijackers kunnen de LSPs gebruiken om al het verkeer via je internetverbinding te bekijken.

Je moet enorm voorzichtig zijn wanneer je deze elementen verwijdert, wanneer het verwijderd wordt zonder de ontbrekende link in de keten te herstellen kun je de internetverbinding kwijtraken.

Voorbeeld: O10 – Broken Internet access because of LSP provider ‘spsublsp.dll’ missing

Veel Virus Scanners beginnen met scannen voor Virussen, Trojan’s etc op Winsock level.

Het probleem is dat veel Virus scanners niet de LSPs repareren nadat het agressieve LSP is verwijderd.

Dit kan veroorzaken dat HijackThis een probleem constateert en een waarschuwing geeft, zoals het voorbeeld hierboven, terwijl de internetverbinding gewoon werkt.

Je zult daarom advies moeten vragen aan een ervaren gebruiker wanneer je deze fouten herstelt.

Het is tevens aan te raden om LSPFix te gebruiken, zie de link hieronder, om deze te herstellen.

Spybot Search & destroy kan dit over het algemeen herstellen maar zorg er wel voor dat je de laatste versie hebt omdat de oudere versies hier problemen mee hebben.

Er is een tool ontworpen speciaal voor dit soort problemen welke je beter kunt gebruiken, genaamd LSPFix http://www.cexx.org/lspfix.htm.

Voor een goede lijst over LSP en of ze geldig zijn kun je Zupe’s LSP List Page bezoeken.

25. Hoofdstuk O11- items:

Dit hoofdstuk behandelt een groep opties die niet standaard zijn en welke zijn toegevoegd aan deAdvanced Options Tab in Internet Options van IE.

Als je de Internet Opties van Internet Explorer bekijkt zul je een Advanced options tab zien.

Het is mogelijk om een ingang toe te voegen aan een registersleutel zodat er een nieuwe groep zal verschijnen.

Registersleutel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\AdvancedOptions

Voorbeeld: O11 – Options group: [CommonName] CommonName

Overeenstemmend met Merijn, van HijackThis, is er slechts één bekende Hijacker die dit gebruikt en dat is CommonName.

Als je CommonName in de lijst ziet kun je deze veilig verwijderen.

Als het een andere ingang betreft zul je onderzoek moeten doen met Google.

26. Hoofdstuk O12 – items:

Dit hoofdstuk behandelt de Internet Explorer Plugins.

Internet Explorer Plugins zijn stukjes software die worden geladen als Internet Explorer start om extra functies toe te voegen aan de browser.

Er zijn vele legitieme plugins beschikbaar zoals het bekijken van PDF en niet standaard image viewers.

Registersleutel: HKEY_LOCAL_MACHINE\software\microsoft\internet explorer\plugins

Voorbeeld: O12 - Plugin for .PDF: C:\Program Files\Internet Explorer\PLUGINS\nppdf32.dll

De meeste plugins zijn legitiem, daarom zul je op Google moeten zoeken naar degene die je niet herkend voordat je deze verwijdert.

Eén bekende plugin welke je moet verwijderen is de Onflow plugin met de extensie .OFB

Wanneer je dit soort ingangen hersteld met hijackThis, zal HijackThis proberen het bewuste bestand te verwijderen.

Het kan zijn dat het bestand in gebruik is, zelfs als Internet Explorer afgesloten is.

Als het bestand nog steeds aanwezig is nadat je het met HijackThis hersteld hebt is het aanbevolen om de computer te herstarten in veilige modus en dan het agressieve bestand te verwijderen.

27. Hoofdstuk O13 – items:

Dit hoofdstuk behandelt de IE defaultPrefix hijack.

De standaard prefix is een instelling in Windows dat specificeert hoe er omgegaan moet worden met URL’s die niet vooraf gegaan worden door http://, ftp://, etc…

Het is mogelijk dit te veranderen naar een standaard prefix van je keuze door het register te bewerken.

De Hijacker die bekend is als CoolWebSearch doet dit door de standaard prefix te veranderen naar http://ehttp.cc/?.

Dat betekent dat wanneer je verbinding maakt met een url zoals www.google.com, je daadwerkelijk naar http://ehttp.cc/?www.google.com gaat, hetgeen de website van CoolWebSearch is.

Registersleutel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\URL\DefaultPrefix\

Voorbeeld: O13 – WWW. Prefix: http://ehttp.cc/?

Als je problemen hebt zoals in bovenstaand voorbeeld moet je CWShredder draaien.

Dit programma wordt gebruikt om alle bekende variaties van CoolWebSearch die op je computer kunnen zitten te verwijderen.

Je kunt hier een handleiding lezen hoe je CWShredder moet gebruiken:

How to remove CoolWebSearch with CoolWeb Shredder

Indien CWShredder het probleem niet kan vinden en herstellen, moet je altijd die ingang door HijackThis laten herstellen wanneer deze gevonden is.

28. Hoofdstuk O14 – items:

Dit hoofdstuk behandelt een ‘reset web Settings’ hijack.

Er staat een bestand op je computer die door Internet Explorer wordt gebruikt wanneer je opties reset naar de standaard instelling van Windows.

Wanneer je een instelling reset, zal het dit bestand lezen en de bijzondere instelling veranderen naar de instelling die in dat bestand aangegeven is.

Als een hijacker de informatie in dat bestand verandert zul je opnieuw geinfecteerd worden wanneer je die instelling reset, omdat het de verkeerde informatie leest van het iereset.inf bestand.

Voorbeeld: O14 – IERESET.INF: START_PAGE_URL=http://www.searchalot.com

Wees je ervan bewust dat het mogelijk is dat deze instelling legitiem veranderd kan zijn door een Computer Fabrikant of de administrator van de computer.

Als je het adres niet herkend, dan zul je het moeten herstellen.

29. hoofdstuk O15 – items:

Dit hoofdstuk behandelt websites of IP adressen in de Internet Explorer Trusted Zone en Protocol Standaarden.

Trusted zone:

De veiligheid van Internet Explorer is gebaseerd op een set van zones.

Elke zone heeft verschillende veiligheidsregels zoals wat voor scripts en toepassingen er gestart mogen worden van een site uit die zone.

Er is een veiligheids zone die de Trusted Zone genoemd wordt.

Deze zone heeft de laagste beveiligingsinstellingen en staat toe om scripts en toepassingen te starten van sites die zich in die zone bevinden zonder je medeweten.

Daarom is het een populaire plaats voor malware sites om te gebruiken zodat toekomstige infecties gemakkelijk op je computer uitgevoerd kunnen worden zonder je medeweten, omdat deze sites zich in de Trusted Zone bevinden.

Registersleutels:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges

Voorbeeld: O15 – Trusted Zone: http://bleepingcomputer.com

O15 – Trusted IP range: 206.161.125.149

O15 – Trusted IP range: 206.161.125.149 (HKLM)

Welke sleutel wordt gebruikt door Internet Explorer, Domains (Domeinen) of Ranges (Bereik), wordt bepaald door de URL die de gebruiker probeert te bereiken.

Als de URL een domein naam bevat dan zal het in de ondersleutels van Domains (Domeinen) zoeken naar een resultaat.

Als het een IP adres bevat zal de URL naar een resultaat zoeken in de Ranges (bereiken).

Wanneer Domains (Domeinen) toegevoegd worden als een Vertrouwde- of Beperkte Website wordt er een waarde aan toegewezen om dat te bevestigen.

Als er de waarde a *=4 aan toegewezen wordt, zal dat Domain (Domein) toegevoegd worden aan de Beperkte Website zone.

Als er de waarde a *=2 aan toegewezen wordt, zal dat Domain (Domein) toegevoegd worden aan de Vertrouwde Website zone.

Een IP adres toevoegen werkt een beetje anders.

Onder de sleutel SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Zonemap\Ranges vind je andere sleutels genaamd ranges1 (bereik1), ranges2 (bereik2), ranges3 (bereik3), ranges4 (bereik4),...

Elk van deze ondersleutels komt overeen met een speciale veiligheids zone/protocol.

Als je een IP adres toevoegd aan een veiligheids zone zal Windows een ondersleutel maken, te beginnen met Ranges 1 (Bereik1), en die ondersleutel aanwijzen als degene die alle IP adressen bevat van een speciale veiligheids zone of speciaal protocol.

Voorbeeld: Als je http://192.168.1.1 toevoegd als vertrouwde website, zal Windows de eerst beschikbare Range (Bereik) sleutel maken Ranges 1 (Bereik 1) en de waarde http=2 toevoegen.

Elk toekomstige vertrouwde http:// IP adressen zullen aan de Range 1 (Bereik 1) sleutel toegevoegd worden.

Als je een IP adres aan de Beperkte websites toevoegd met gebruikmaking van het http protocol (voorbeeld: http://192.16.1.10), zal Windows een andere sleutel maken in opeenvolgende volgorde genaamd Range 2 (Bereik 2).

Deze zal een waarde hebben van http=4 en elk toekomstige IP adres die wordt toegevoegd aan de Beperkte websites zullen in die sleutel geplaatst worden.

Dit gaat door voor elk ingestelde combinatie van protocol en veiligheids zone.

Als je hier ooit Domains (Domeinen) en IP adressen weergegeven ziet moet je ze in het algemeen verwijderen tenzij het een herkenbare URL is zoals die van je bedrijf.

De meest gemeenschappelijke die hier weergegeven wordt welke je kan herstellen als je wilt is free.aol.com.

Persoonlijk verwijder ik alle ingangen van de Vertrouwde Zone als ze daar uiteindelijk niet echt nodig zijn.

Protocol Standaarden:

Wanneer je IE gebruikt om verbinding te maken met een website, worden de verleende veiligheids toestemmingen bepaald door de Zone waarin deze website staat.

Er zijn 5 zones welke elk geassioceerd worden met een specifiek indentificatie nummer.

Deze zones met hun bijbehorende nummers zijn:

Zone Zone Mapping

My Computer 0

Intranet 1

Trusted (Vertrouwd) 2

Internet 3

Restricted (Beperkt) 4

Elk protocol dat je gebruikt om verbinding te maken met een website, zoals HTTP, FTP, HTTPS, zijn toegewezen aan één van deze zones.

Dit zijn de standaard toewijzingen:

Protocol Zone Mapping

HTTP 3

HTTPS 3

FTP 3

@ivt 1

shell 0

Voorbeeld:

Als je verbinding maakt met een website met gebruikmaking van http:// wordt het standaard een onderdeel van de Internet zone.

Dit omdat de standaard zone voor http 3 is welke overeenkomt met de Internet zone.

De problemen gaan zich voordoen als malware de standaard type zone van een speciaal protocol verandert.

Voorbeeld:

Als malware de standaard zone voor het http protocol heeft verandert in 2, zal elke website waarmee je verbinding maakt door middel van http gezien worden als een deel van de vertrouwde zone.

Tot nu toe is er geen bekende malware die dit veroorzaakt, maar we zien nu verschillende keren dat HJT deze sleutel laat zien.

Registersleutel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults

Als de standard waarden zijn verandert zul je een HJT ingang zien die overeenkomt met degene hieronder:

Voorbeeld: O15 – ProtocolDefaults: ‘http’ protocol is in Trusted Zone, should be Internet

Om deze instellingen terug te zetten naar de standaard waarde kun je dit simpel herstellen met HJT.

30. Hoofdstuk O16 – items:

Dit hoofdstuk behandelt ActiveX Objects ook wel bekend als Gedownloade Programma Bestanden.

ActiveX objecten zijn programma’s die van een website gedownload zijn en worden opgeslagen op je computer.

Deze objecten worden opgeslagen in C:\windows\Downloaded Program files.

Ze worden ook van verwijzingen in het register voorzien door hun CLSID, de lange nummerreeks tussen de curly braces { } (gekrulde aanhalingstekens).

Er zijn veel legitieme ActiveX controls zoals in het voorbeeld welke van iPix viewer is.

Voorbeeld:

016 – DPF: {11260943-421B-11D0-8EAC-0000C07D88CF} 9iPix ActiveX Control) – http://www.ipix.com/download/ipixx.cab

Als je namen en adressen ziet die je niet herkend zul je op Google moeten zoeken of ze legitiem zijn of niet.

Als je denkt van niet kun je ze laten herstellen.

Door het verwijderen van deze ActiveX objects van je computer zul je geen problemen krijgen omdat je ze weer opnieuw kunt downloaden.

Wees erop bedacht dat sommige bedrijfs toepassingen gebruik maken van ActiveX objects, wees dus voorzichtig.

Je moet altijd O16 ingangen verwijderen die woorden bevatten zoals sex, porn, dialer, free, casino, adult, etc.

Er is een programma genaamd Spywareblaster http://www.javacoolsoftware.com/spywareblaster.html, die een grote database heeft van kwaadwillige ActiveX objects.

Je kunt dit programma downloaden en de database doorzoeken op bekende ActiveX objects.

Een handleiding over het gebruik van Spywareblaster kun je hier vinden:

Using Spywareblaster tp protect your computer from Spyware, Hijackers en Malware.

Wanneer je O16 ingangen hersteld, zal HijackThis proberen deze van de harde schijf te verwijderen.

Normaal gesproken is dit geen probleem, maar het gebeurd weleens dat HijackThis niet in staat is om het agressieve bestand te verwijderen.

Als dit voorkomt herstart dan in veilige modus en verwijder het.

31. Hoofdstuk O17 – items:

Dit hoofdstuk behandelt Lop.com Domain Hacks (Domein kaping).

Indien je naar een website gaat met gebruikmaking van een hostnaam, zoals www.bleepingcomputer.com, in plaats van een IP adres, gebruikt je computer een DNS server om de hostnaam om te zetten naar een IP adres zoals 192.168.1.0.

Wanneer de kaper de DNS servers op je computer verandert naar een punt van hun eigen server, waarvandaan ze je naar elke website kunnen omleiden die ze maar willen, spreken we van Domein kaping.

Door Google toe te voegen aan hun DNS server kunnen ze het zo veranderen dat wanneer je naar www.google.com wilt gaan ze je kunnen omleiden naar een website van hun keuze.

Voorbeeld:

O17 – HKLM\System\CS1\Services\VxD\MSTCP: NameServer = 69.57.146.14,69.57.147.175

Als je zulke ingangen ziet en je herkent ze niet als het Domein welke bij je ISP of bedrijf hoort en de DNS servers behoren niet tot die van je ISP od bedrijf, moet je HijackThis dit laten herstellen.

Je kunt naar Arin gaan, http://www.arin.net/, om een whois uit te voeren naar de DNS server IP adres om te bepalen van welk bedrijf ze zijn.

32. Hoofdstuk O18 – items:

Dit hoofdstuk behandelt de extra protocollen en protocol kapingen.

Deze methode wordt gebruikt door de standaard protocol drivers, die je computer gebruikt, te veranderen in die welke door de kaper wordt gebruikt.

Dit stelt de kaper in staat om de controle over te nemen van bepaalde manieren waarmee je computer informatie verzend en ontvangt.

Registerssleutels:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Handler

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Filter

HijackThis leest eerst de protocols sectie van het register op niet-standaard protocols.

Wanneer HijackThis er één vindt vraagt het de vermelde CLSID voor informatie van het daar vermelde pad.

Voorbeeld:

O18 – Protocol: relatedlinks – {5AB65DD4-01FB-44D5-9537-3767AB80F790} – C:\PROGRA~1\COMMON~1\MSIETS\msielink.dll

Veel voorkomende agressieve kapers zijn CoolWebSearch, Related links en Lop.com.

Als je deze ziet kun je dit door HijackThis laten herstellen.

Gebruik Google om te lijken of de bestanden legitiem zijn.

Je kunt ook Castlecop’s O18 List raadplegen om de bestanden te controleren.

Het is belangrijk op te merken dat bij het herstellen van deze ingangen het er niet op lijkt dat de register ingang of het bestand dat ermee geassioceerd wordt verwijderd is.

De gebruiker zal in veilige modus moeten herstarten en handmatig dit agressieve bestand dienen te verwijderen.

33. Hoofdstuk O19 – items:

Dit hoofdstuk behandelt het kapen van je gebruikersstijl instellingen.

Een stijl blad is een vast ingegeven instelling hoe je pagina weergave, kleuren en lettertypes weergegeven worden van een html pagina.

Dit soort kapingen overschrijft de standaard instelling welke ontwikkeld was voor gehandicapte gebruikers, en veroorzaken grote hoeveelheden pop-ups en vertragen de computer.

Registersleutel:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Styles\: User Stylesheets

Voorbeeld: O19 – User style sheet: c:\WINDOWS\Java\ny.css

Je kunt deze over het algemeen verwijderen tenzij je zelf een gebruikersstijl voor jezelf hebt ingegeven.

Wanneer je dit soort ingangen hersteld zal HijackThis niet het agressieve bestand verwijderen.

Het is aanbevolen om te herstarten in veilige modus en dan dit bestand te verwijderen.

34. Hoofdstuk O20 – items:

AppInit_DLLs

Dit hoofdstuk behandelt de bestanden die geladen worden vanuit het AppInit_DLLs registerwaarde en de Winlogon Notify ondersleutels.

Het AppInit_DLLs registerwaarde bevat een lijst van dlls die zullen worden geladen als user32.dll geladen wordt.

Omdat de meeste Windows executables de user32.dll gebruiken betekend dit, dat elke DLL die in de AppInit_DLLs registersleutel staat ook geladen wordt.

Dit maakt het erg moeilijk om de DLL te verwijderen omdat het door meerdere processen geladen wordt, waarvan sommigen niet gestopt kunnen worden zonder het systeem instabiel te maken.

Het user32.dll bestand wordt ook gebruikt door processen die automatisch opgestart worden door het systeem wanneer je in logt.

Dit betekent dat de bestanden die geladen worden vanuit AppInit_DLLs heel vroeg tijdens de Windows start geladen worden en het de DLL toestaat zichzelf te verbergen voordat we toegang tot het systeem hebben.

Deze methode wordt door een CoolWebSearch variant gebruikt en kan alleen gezien worden in Regedit door met de rechtermuisknop te klikken op de waarde, en ‘wijzig binaire gegevens’ te selecteren.

Aan de andere kant heeft “Registrar Lite” een makkelijker methode om dit te zien.

Registersleutel:

HKEY_LOCAL_MACHINES\Software\Microsoft\Windows NT\CurrentVersion\Windows

Voorbeeld: O20 – AppInit_DLLs: C:\Windows\System32\winifhi.dll

Er zijn heel weinig legitieme programma’s die deze Registersleutel gebruiken, maar je zult toch voorzichtig moeten zijn wanneer je bestanden verwijdert die hier vermeld staan.

Gebruik Google om te onderzoeken of deze bestanden legitiem zijn.

Je kunt ook Bleeping Computer Startup Database of Castlecop's O20 lijst gebruiken om de bestanden te controleren.

Wanneer je dit soort ingangen hersteld zal HijackThis niet het agressieve bestand verwijderen.

Het is aanbevolen om te herstarten in veilige modus en dan dit bestand te verwijderen.

Winlogon Notify

De Winlogon Notify wordt over het algemeen gebruikt door Look2Me besmettingen.

HijackThis zal alle niet standaard Winlogon Notify sleutels weergeven zodat je gemakkelijk kunt zien welke daar niet horen.

Je kunt Look2Me besmetting herkennen aan een DLL met een willekeurig bestandsnaam in de %SYSTEM% directory.

De naam van de Notify sleutel zal een normaal uitziende naam hebben ook al hoort deze hier niet thuis.

Registersleutel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

Voorbeeld: O20 – Winlogon Notify: Extensions – C:\WINDOWS\system32\i042laho1d4c.dll

Als je deze ingang hersteld wordt de sleutel uit het register verwijdert maar het bestand blijft bestaan.

Je moet het bestand dus handmatig verwijderen.

35. Hoofdstuk O21 – items:

Dit hoofdstuk behandelt de bestanden die worden geladen door de ShellServiceObjectDelayLoad registersleutel.

Dit Register bevat waarden op een soortgelijke manier als de Run sleutels hebben.

Het verschil is dat in plaats van te verwijzen naar het bestand zelf, het verwijst naar de CLSID’s InProcServer, welke informatie bevat over de bijzondere DLL welke wordt gebruikt.

De bestanden onder deze sleutel worden automatisch door Explorer.exe geladen wanneer de computer wordt gestart.

Omdat Explorer.exe de shell van je computer is, het zal altijd starten, worden de bestanden onder deze sleutel ook altijd geladen.

Deze bestanden worden daarvoor geladen in het vroege opstartproces zonder dat menselijk ingrijpen kan plaatsvinden.

Een kaper die deze methode gebruikt kan herkent worden aan de volgende ingangen:

Voorbeeld:

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = C:\WINDOWS\secure.html

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = C:\WINDOWS\secure.html

Registersleutel:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad

Voorbeeld:

O21 - SSODL: System - {3CE8EED5-112D-4E37-B671-74326D12971E} - C:\WINDOWS\system32\system32.dll

HijackThis gebruikt een interne witte lijst om de gemeenschappelijke legitieme ingangen onder deze sleutel niet te tonen.

Als je een opsomming hiervan ziet is het niet standaard en dus verdacht.

Doe zoals altijd een onderzoek met Google voor elke dlls die in deze sleutel weergegeven worden.

Je kunt ook Bleeping Computer Startup Database of Castlecop's O21 lijst gebruiken om de bestanden te controleren.

Wanneer je dit soort ingangen hersteld zal HijackThis niet het agressieve bestand verwijderen.

Het is aanbevolen om te herstarten in veilige modus en dan dit bestand te verwijderen.

36. Hoofdstuk O22 – items:

Dit hoofdstuk behandelt bestanden die geladen worden door de SharedTaskScheduler registerwaarde.

De ingangen in dit register starten automatisch als windows start.

Zover bekent gebruikt alleen CWS.Smartfinder dit.

Registersleutel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\currentVersion\Explorer\SharedTaskScheduler

Voorbeeld:

O22 - SharedTaskScheduler: (no name) - {3F143C3A-1457-6CCA-03A7-7AA23B61E40F} - c:\windows\system32\mtwirl32.dll

Wees voorzichtig met het verwijderen van de weergegeven items omdat sommigen legitiem zijn.

Je kunt Google gebruiken om te bepalen of ze geldig zijn.

Je kunt ook Bleeping Computer Startup Database of Castlecop's O22 lijst gebruiken om de bestanden te controleren.

37. Hoofdstuk O23 – items:

Dit hoofdstuk behandelt XP, NT, en 2003 services.

Services zijn programma’s die automatisch geladen worden door Windows tijdens het opstarten.

Sommige van deze services worden hoe dan ook geladen, ongeacht of een gebruiker wel of niet inlogt op de computer en neigen ertoe om systeembrede taken zoals Windows operating system eigenschappen, antivirus software of servers toepassingen uit te voeren.

Sinds kort is er een toenemende trend van malware deze services te gebruiken om een computer te besmetten.

Het is daarom belangrijk elk van de weergegeven services te onderzoeken voor degene die niet goed zijn.

Voorkomende malware services die je kunt vinden zijn Home Search Assistant en de nieuwe Bargain Buddy variant.

Voorbeelden van dit soort besmetingen kun je hieronder vinden.

De meerderheid van de Microsoft services zijn toegevoegd aan de ‘witte lijst’ zodat deze niet weergegeven worden.

Als je deze services wel wilt zien kun je HijackThis opstarten met de /ihatewhitelists valg.

Legitieme Service Voorbeeld:

O23 - Service: AVG7 Alert Manager Server (Avg7Alrt) - GRISOFT, s.r.o. - C:\PROGRA~1\Grisoft\AVGFRE~1\avgamsvr.exe

Home Search Assistant Voorbeeld:

O23 – Service: Workstation NetLogon Service – Unknown – C:\WINDOWS\system32\crxu.exe

Bargain buddy Voorbeeld:

O23 - Service: ZESOFT – Unknown – C:\WINDOWS\zeta.exe

O23 – Service: ISEXEng – Unknown – C:\WINDOWS\System32\angelex.exe

Wanneer je een O23 ingang met HijackThis herstelt zal de opstart voor deze service verandert worden naar disabled, de service gestopt worden, en de gebruiker gevraagd worden te herstarten.

HijackThis verwijdert niet de actuele service uit het register of het bestand waarnaar het verwijst.

Om de service te kunnen verwijderen moet je de service naam weten.

Deze naam is de tekst tussen haakjes.

Als de getoonde naam dezelfde is als de service naam, zal de service naam niet weergegeven worden.

Er zijn drie manieren die je kunt gebruiken om de service sleutel te verwijderen.

1. Verwijdering door gebruik te maken van XP’s SC commando moet je het volgende intypen vanaf een opdracht prompt.

Sc delete servicename

Om de service te verwijderen met gebruikmaking van een registerbestand kun je het volgende voorbeeld gebruiken:

2. Gebruik een registerbestand om de service te verwijderen

Onderstaande register bestand is een voorbeeld om Angelex.exe Bargain Buddy variant te verwijderen.

REGEDIT4

[-HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_ISEXENG]

[-HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ISEXEng]

[-HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_ISEXENG]

[-HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\ISEXEng]

[-HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Enum\Root\LEGACY_ISEXENG]

[-HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Services\ISEXEng]

3. Gebruik HijackThis om het te verwijderen.

Je kunt klikken opConfig, danMisc Tools, en daarna op de knopDelete an NT service.. klikken.

Wanneer het schermpje opent moet je de naam van de service intypen en opOK klikken.

Wees voorzichtig met het verwijderen van de items die in deze sleutels weergegeven worden omdat ze voor het grootste gedeelte legitiem zijn.

Om de programma’s, gevonden in de O23 items, te onderzoeken kun je gebruik maken van deze 023 lijsten.

Bleeping Computer Startup Database

Castlecop's O23 list

En natuurlijk Google is een uitstekende manier om te bepalen of het bestand gevonden in een O23 item geldig is.

38. Conclusie:

HijackThis is een erg krachtige stukje gereedschap om uit te vinden wat de details zijn van je browser en wat er in Windows draait.

Helaas kan het stellen van een diagnose van een scan resultaat ingewikkeld zijn.

Hopelijk zullen deze aanbevelingen en verklaringen het je enigszins gemakkelijker maken.

Dit programma moet met zorg gebruikt worden, aangezien het verwijderen van sommige items problemen kan veroorzaken met legitieme programma’s.

Als je nog vragen hebt kun je ze altijd posten in een spywareforum.

39. Credits:

Deze handleiding is een vertaling van HijackThis Tutorial - How to use HijackThis to remove Browser Hijackers & Spyware, door Lawrence Abrams (Bleeping Computers)

Translated by hijackthis.nl