Tutoriel HijackThis - Comment utiliser HijackThis pour supprimer les pirates de navigateur, les pubs & les espiogiciels

Lawrence Abrams

- May 9, 2006

- Read 265,987 times

This tutorial is also available in English.

This tutorial is also available in Spanish.

This tutorial is also available in German.

This tutorial is also available in Dutch.

Ce tutoriel est aussi traduit en français.

Table des matières

- Mise en garde

- Introduction

- Comment utiliser HijackThis

- Comment restaurer des éléments supprimés par erreur

- Comment générer une liste des éléments du démarrage

- Comment utiliser le gestionnaire de tâches (Process Manager)

- Comment utiliser le gestionnaire de fichier hosts (Hosts File Manager)

- Comment utiliser l'outil Supprimer au redémarrage (Delete on Reboot)

- Comment utiliser ADS Spy

- Comment utiliser le gestionnaire de désinstallations (Uninstall Manager)

- Comment interpréter les résultats de scan

- Sections R0, R1, R2, R3

- Sections F0, F1, F2,F3

- Sections N1, N2, N3, N4

- Section O1

- Section O2

- Section O3

- Section O4

- Section O5

- Section O6

- Section O7

- Section O8

- Section O9

- Section O10

- Section O11

- Section O12

- Section O13

- Section O14

- Section O15

- Section O16

- Section O17

- Section O18

- Section O19

- Section O20

- Section O21

- Section O22

- Section O23

- Section O24

- Conclusion

HijackThis ne doit être utilisé que dans le cas où votre navigateur ou votre ordinateur continue à avoir des problèmes après l'exécution de Spybot-S&D ou d'un autre nettoyeur d'Espiogiciels (Spyware)/Pirates (Hijackers). HijackThis est un outil évolué, et par conséquent il requiert des connaissances approfondies sur Windows et les systèmes d'exploitation en général. Si vous supprimez des éléments qu'il affiche, sans savoir ce qu'ils sont, cela peut entraîner d'autres problèmes comme la perte de votre connexion Internet ou des problèmes dans le fonctionnement de Windows lui-même. Vous devriez aussi essayer de nettoyer les Spywares/Pirates/Trojans au moyen de toutes les autres méthodes avant d'utiliser HijackThis. Si vous autorisez HijackThis à supprimer des éléments avant qu'un autre outil de suppression ne balaie votre ordinateur, les fichiers créés par le Pirate/Spyware resteront sur votre ordinateur et ensuite les outils de suppression seront incapables de les trouver.

Si vous n'avez pas de connaissances approfondies sur les ordinateurs vous NE devriez PAS corriger (to fix en anglais) d'éléments au moyen d'HijackThis sans consulter un expert de l'utilisation de ce programme. Si vous avez déjà exécuté Spybot - S&D et Ad-Aware, et si vous avez encore des problèmes, veuillez continuer à lire ce tutoriel et envoyer votre log HijackThis dans notre forum (en anglais), sans oublier de décrire votre problème, et nous vous conseillerons sur les lignes à corriger.

HijackThis est un utilitaire qui crée une liste de certains paramètres se trouvant sur votre ordinateur. HijackThis va balayer votre Registre et divers autres fichiers à la recherche d'éléments similaires à ce qu'un programme de Spyware / Pirate laisserait derrière lui. Interpréter ces résultats peut être compliqué car il existe de nombreux programmes légitimes qui sont installés dans votre système d'exploitation de façon similaire à celle dont les pirates s'installent. Vous devez donc faire preuve d'une extrême prudence lorsque vous demandez à HijackThis de corriger un problème quel qu'il soit. Je n'insisterai jamais assez sur l'importance de tenir compte de la mise en garde ci-dessus.

Il existe actuellement sur Internet deux tutoriels principaux au sujet de HijackThis, mais aucun d'entre eux n'explique ce que représente réellement chacune des sections de façon compréhensible par un profane. Ce tutoriel, en plus de vous expliquer comment utiliser HijackThis, va aussi décrire en détail chacune des sections et ce qu'elle représente en réalité. Il n'y a aucune raison pour que vous ne compreniez pas ce que vous corrigez quand quelqu'un a étudié votre log et vous a dit ce que vous deviez faire.

Si vous désirez lire d'abord un tutoriel sur l'utilisation de Spybot-S&D, vous pouvez cliquer ici: Tutoriel sur l'utilisation de Spybot - Search and Destroy (en anglais).

Ceci dit, continuons ce tutoriel sur le mode d'emploi de HijackThis. Si vous voulez voir les copies d'écran en taille normale, vous pouvez faire un clic dessus. Remarque: une nouvelle fenêtre va s'ouvrir en popup, donc si vous avez un bloqueur de popups, il pourra empêcher la fenêtre de s'ouvrir.

HijackThis peut être téléchargé sous deux formes: en tant qu'exécutable autonome, ou en tant qu'installeur. L'application autonome vous permet d'enregistrer le programme exécutable HijackThis.exe dans le dossier de votre choix puis de le lancer à partir de ce dossier, alors que l'installeur va placer HijackThis dans un emplacement particulier et créer des raccourcis sur le Bureau pointant vers le programme exécutable. Si vous utilisez la version autonome, vous ne devez pas la lancer depuis le dossier Temporary Internet Files (cache d'Internet Explorer) car les sauvegardes ne seraient pas conservées après avoir fermé le programme. Pour éviter la suppression de vos sauvegardes, vous devez enregistrer l'exécutable dans un dossier qui lui sera réservé avant de le lancer. Nous vous conseillons d'utiliser l'installeur, car c'est devenu la méthode standard d'utilisation du programme, et cela fournit un emplacement sûr pour les sauvegardes HijackThis.

La première étape est de télécharger HijackThis sur votre ordinateur à un endroit où vous pourrez le retrouver. HijackThis peut être téléchargé depuis l'un des liens ci-dessous, selon le format que vous voulez utiliser:

Lien de téléchargement de l'installeur HijackThis

Si vous avez téléchargé l'application autonome, faites simplement un double clic sur le fichier HijackThis.exe, puis continuez la lecture de ce guide à partir du paragraphe Écran de bienvenue.

Sinon, si vous avez téléchargé l'installeur, naviguez jusqu'à l'endroit où il a été enregistré et faites un double clic sur le fichier HJTInstall.exe pour lancer l'installation de HijackThis. Lorsque l'installation commence, cliquez sur le bouton Install afin que HijackThis soit installé dans le dossier C:\Program Files\Trend Micro\HijackThis, que soit créé sur le Bureau un raccourci qui vous permettra d'appeler le programme quand vous en aurez besoin, et que HijackThis soit automatiquement lancé pour la première fois.

Écran de bienvenue

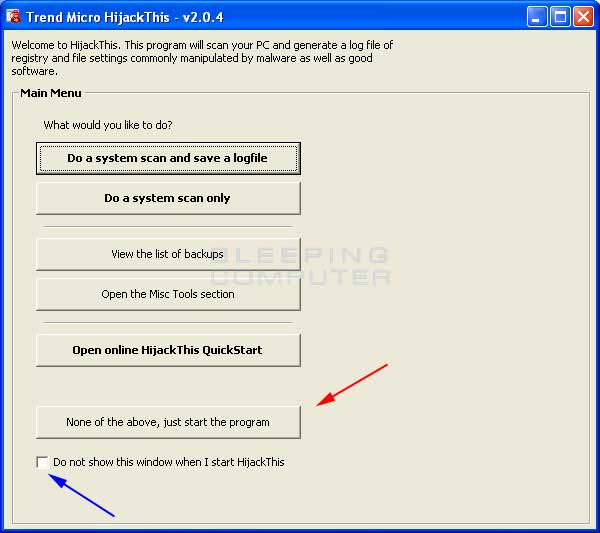

Vous devriez maintenant voir une fenêtre semblable à la figure 1 ci-dessous:

Figure 1. Écran de démarrage de HijackThis lors de la première exécution

Nous vous conseillons de cocher la case située devant Don't show this frame again when I start HijackThis (ne plus afficher cet écran au lancement de HijackThis) signalée par la flèche bleue ci-dessus, car la plupart des instructions qui vous seront données ne concernent pas cet écran. Après avoir coché cette case, cliquez sur le bouton None of the above, just start the program (Rien de tout ce qui précède, simplement lancer le programme), signalé par une flèche rouge dans la figure ci-dessus. Vous verrez alors apparaître l'écran principal de HijackThis comme le montre la Figure 2 ci-dessous.

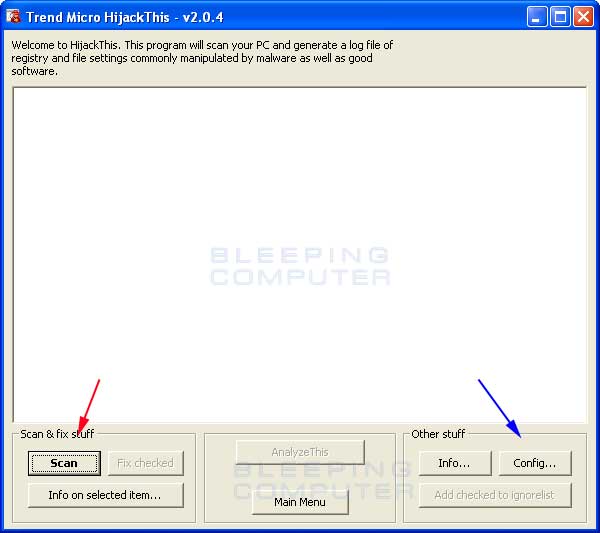

Figure 2. Écran de démarrage de Hijack This

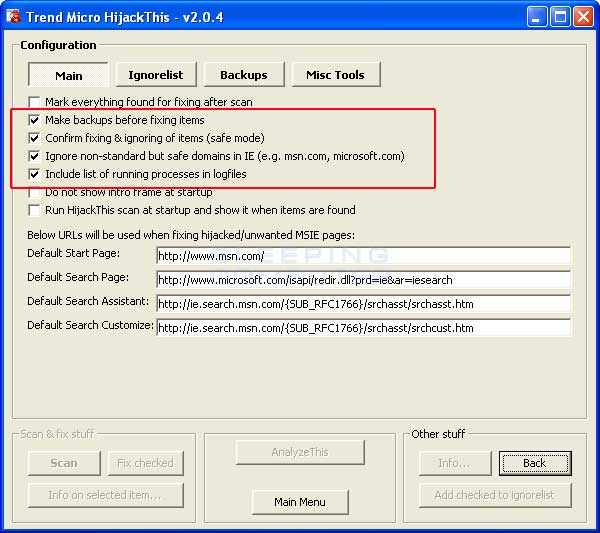

Vous devriez commencer par cliquer sur le bouton Config, qui est signalé par la flèche bleue dans la Figure 2, et vérifier que vos paramètres sont identiques à ceux de la Figure 3 ci-dessous. Les options qui devraient être cochées sont signalées dans le cadre rouge.

Figure 3. Options de configuration de HijackThis

Lorsque vous avez fini de paramétrer ces options, cliquez sur le bouton Back (Retour) et continuez la suite de ce tutoriel.

Pour que HijackThis examine votre ordinateur à la recherche de pirates éventuels, cliquez sur le bouton Scan (balayer) signalé par la flèche rouge dans la Figure 2. Vous verrez alors s'afficher à l'écran une liste de tous les éléments trouvés par le programme, comme le montre la Figure 4.

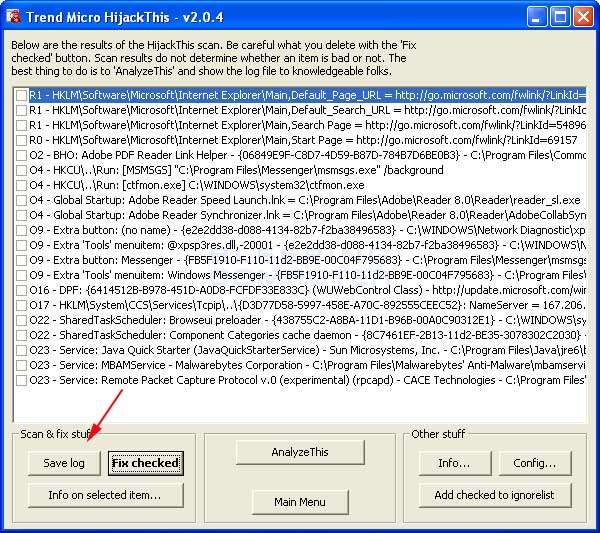

Figure 4. Résultats du balayage (scan)

À ce stade, vous voyez une liste de tous les éléments trouvés par HijackThis.

Si ce que vous voyez vous semble déconcertant et effrayant, cliquez sur le bouton Save Log (sauvegarder le fichier journal), signalé par la flèche rouge, et enregistrez le log sur votre ordinateur à un endroit dont vous vous souviendrez plus tard.

Pour afficher le log et le copier dans un forum, comme le nôtre (en anglais), veuillez suivre ces étapes:

- Cliquez sur Démarrer puis Exécuter, tapez Notepad et cliquez sur OK. Notepad va ouvrir une fenêtre.

- Cliquez sur Fichier puis Ouvrir, et naviguez jusqu'au dossier dans lequel vous avez enregistré le fichier Log.

- Lorsque vous voyez le fichier, faites un double clic dessus. Le fichier log devrait s'ouvrir dans votre Notepad.

- Cliquez sur Edition puis choisissez Sélectionner tout. Tout le texte est ainsi sélectionné.

- Cliquez sur Edition puis choisissez Copier, ce qui va copier tout le texte sélectionné dans votre Presse-papiers.

- Allez jusqu'au forum et créez un nouveau message.

- Intitulez le message: HijackThis Log: Please help Diagnose (Log HijackThis: SVP, de l'aide pour le diagnostic)

- Faites un clic droit dans la zone de message, là où vous tapez d'habitude votre message, et choisissez l'option Coller. Le texte sélectionné précédemment est copié dans le message.

- Appuyez sur Submit (Envoyer)

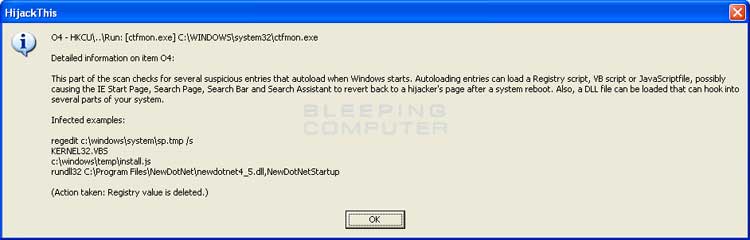

Si vous désirez voir des informations sur l'un des objets listés, vous pouvez cliquer une fois sur l'élément pour le sélectionner, et appuyer sur le bouton "Info on selected item..." (Infos sur l'élément sélectionné...). Cela va faire apparaître un écran semblable à celui de la Figure 5 ci-dessous:

Figure 5. Informations sur un élément

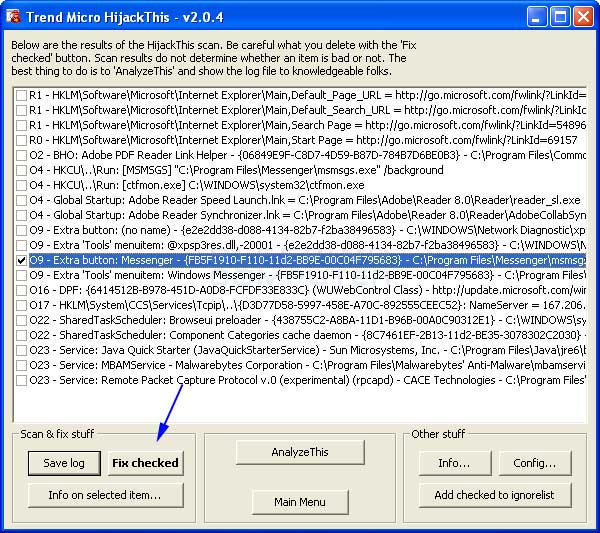

Lorsque vous avez fini de lire toutes les informations sur les différents éléments listés, et si vous pensez que vous en savez assez pour continuer, parcourez la liste et sélectionnez les éléments que vous voulez supprimer en plaçant une coche dans la case les précédant comme indiqué sur la Figure 6. En fin de ce document nous avons ajouté quelques méthodes de base sur la façon d'interpréter ces fichiers logs. Ces informations ne sont en aucune manière assez étendues pour traiter de toutes les décisions à prendre, mais elles devraient vous aider à décider de ce qui est légitime ou non.

Figure 6. Sélectionner un élément à supprimer

Une fois que vous avez sélectionné les éléments que vous voulez supprimer, cliquez sur le bouton Fix Checked (corriger la sélection), signalé par la flèche bleue dans la Figure 6. HijackThis va vous demander de confirmer que vous voulez supprimer ces éléments. Cliquez sur Yes (Oui) ou No (Non) selon votre choix.

Comment restaurer des éléments supprimés par erreur

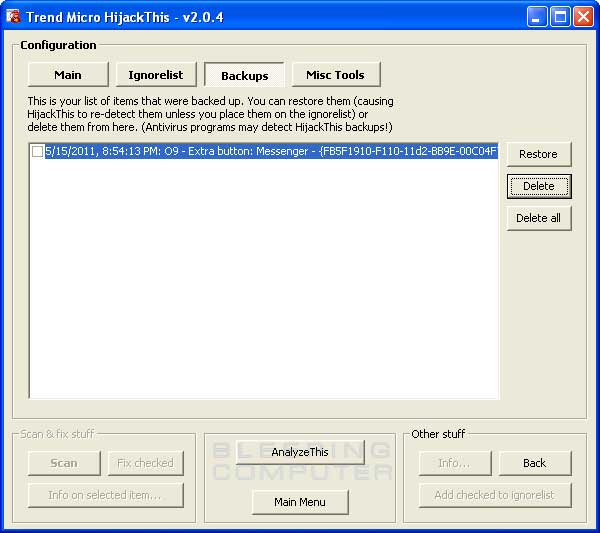

HijackThis est livré avec une procédure de sauvegarde et restauration, pour le cas où vous auriez par erreur supprimé un élément qui est en réalité légitime. Si vous avez configuré HijackThis comme cela était indiqué dans ce guide, alors vous devriez pouvoir restaurer les éléments que vous avez précédemment supprimés. Si votre programme HijackThis a été lancé depuis un dossier temporaire, alors la procédure de restauration ne fonctionnera pas.

Si le paramètre de configuration Make backups before fixing items (faire des sauvegardes avant de corriger des éléments) est coché, HijackThis va faire une sauvegarde de chacun des éléments que vous corrigez dans un répertoire nommé backups qui se trouve au même endroit que Hijackthis.exe.

Si vous lancez HijackThis, puis cliquez sur le bouton Config, et ensuite sur le bouton Backup (Sauvegarde), vous verrez un écran semblable à celui de la Figure 7 ci-dessous. Vous verrez une liste de tous les éléments que vous avez précédemment supprimés, et vous aurez la possibilité de les restaurer. Une fois que vous avez restauré un élément listé sur cet écran, lors d'un nouveau balayage par HijackThis, vous le verrez apparaître à nouveau.

Figure 7. Restaurer un élément supprimé par erreur

Après avoir fini de restaurer ces éléments supprimés par erreur, vous pouvez fermer le programme.

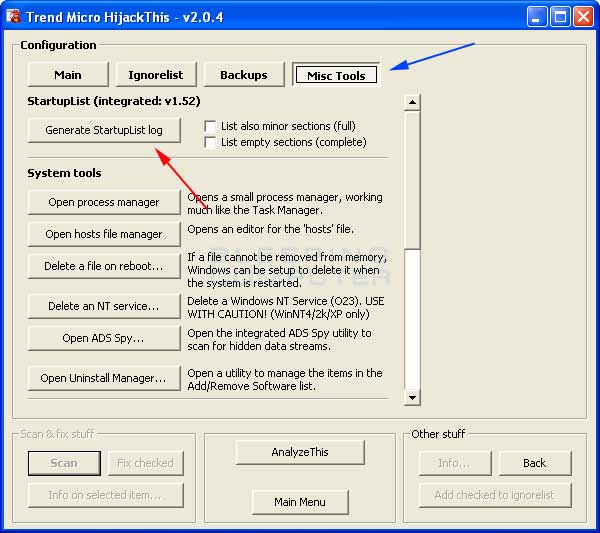

Comment générer une liste des éléments du démarrage

Parfois lorque vous envoyez votre log sur un forum en demandant de l'aide, la personne qui vous assiste peut vous demander de générer une liste de tous les programmes qui sont lancés automatiquement sur votre ordinateur. HijackThis a un outil intégré qui vous permet de le faire.

Pour ce faire, choisissez l'option Config, signalée par une flèche bleue dans la Figure 2, lorsque vous lancez HijackThis, puis cliquez sur le bouton Misc Tools (Outils divers) en haut. Vous devriez voir apparaître un écran semblable à celui de la Figure 8 ci-dessous.

Figure 8. Générer un log de démarrage.

Vous devez alors cliquer sur le bouton intitulé "Generate StartupList Log" ("Générer un log de démarrage") qui est signalé par une flèche rouge sur la Figure 8. Lorsque vous aurez cliqué sur ce bouton, le programme va automatiquement ouvrir une fenêtre Notepad (Bloc-notes) qui contient les éléments de démarrage de votre ordinateur. Faites un Copier-Coller de ces éléments dans un message que vous envoyez.

Si tout va bien, soit grâce à vos propres connaissances, soit avec l'aide d'un assistant, vous aurez nettoyé votre ordinateur. Si vous voulez en savoir plus sur ce que représente exactement chaque section d'un log, poursuivez la lecture.

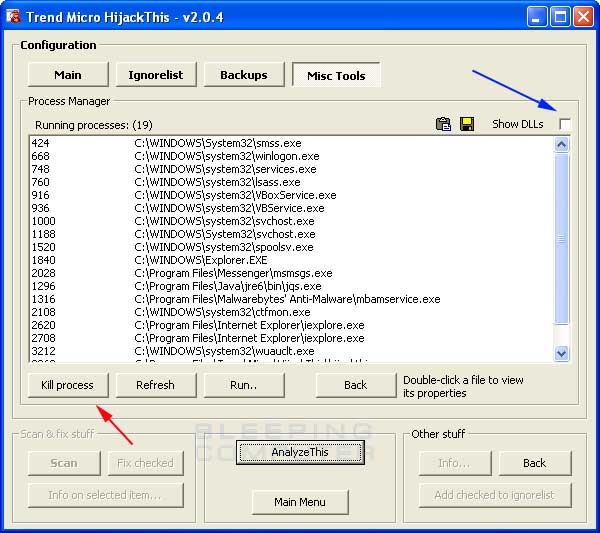

Comment utiliser le gestionnaire de tâches (Process Manager)

HijackThis a un gestionnaire de tâches intégré que l'on peut utiliser pour arrêter des processus ainsi que pour voir quelles DLLs sont chargées dans un processus. Pour accéder au gestionnaire de tâches, vous devez cliquer sur le bouton Config puis sur le bouton Misc Tools (Outils divers). Vous devez maintenant voir un nouvel écran dont l'un des boutons s'intitule Open Process Manager (Ouvrir le gestionnaire de tâches). Si vous cliquez sur ce bouton, vous verrez un nouvel écran semblable à celui de la Figure 9 ci-dessous.

Figure 9. Gestionnaire de tâches de HijackThis

Cette fenêtre liste tous les processus actifs lancés sur votre machine. Vous pouvez ensuite faire un simple clic sur un processus pour le sélectionner, puis cliquer sur le bouton Kill Process (Tuer le processus) signalé par la flèche rouge dans la Figure 9 ci-dessus. Cela va essayer de terminer le processus actif sur l'ordinateur.

Si vous voulez arrêter plusieurs processus en même temps, maintenez enfoncée la touche control (Ctrl) sur votre clavier. Alors que cette touche reste enfoncée, cliquez une fois sur chacun des processus que vous voulez arrêter. Aussi longtemps que vous maintiendrez la touche control (Ctrl) enfoncée, vous pourrez sélectionner plusieurs processus en même temps. Lorsque vous avez sélectionné tous les processus que vous voulez arrêter, cliquez sur le bouton Kill Process (Tuer le processus).

Si vous voulez voir quelles sont les DLLs chargées dans un processus sélectionné, vous pouvez placer une coche dans la case intitulée Show DLLs (Afficher les DLLs), signalée par une fléche bleue dans la Figure ci-dessus. Cela va diviser l'écran du gestionnaire de tâches en deux parties. La première partie va lister les processus comme auparavant, mais dorénavant lorsque vous cliquez sur un processus particulier, la partie inférieure va afficher les DLLs chargées dans ce processus.

Pour quitter le gestionnaire de tâches, vous devez cliquer deux fois sur le bouton Back (Retour), ce qui vous ramènera sur l'écran principal.

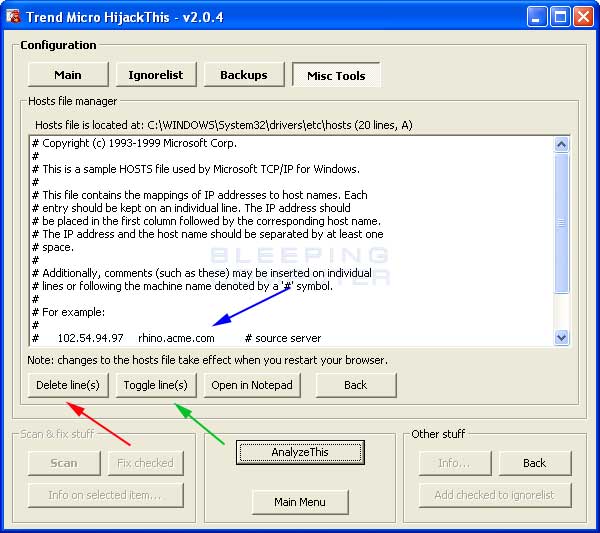

Comment utiliser le gestionnaire de fichier hosts

HijackThis a aussi un gestionnaire de fichier hosts rudimentaire. Grâce à lui vous pouvez afficher votre fichier hosts, supprimer des lignes du fichier, ou commuter entre activer et désactiver des lignes. Pour accéder au gestionnaire de fichier hosts cliquez sur le bouton Config puis sur le bouton Misc Tools (Outils divers). Vous devriez voir apparaître un nouvel écran comportant un bouton intitulé Hosts File Manager (gestionnaire de fichier hosts). Si vous cliquez sur ce bouton, vous verrez un écran semblable à celui de la Figure 10 ci-dessous.

Figure 10: Gestionnaire de fichier hosts

Cette fenêtre liste le contenu de votre fichier HOSTS. Pour supprimer une ligne de votre fichier hosts, cliquez sur la ligne, comme celle qui est montrée par la flèche bleue dans la Figure 10 ci-dessus. Cela sélectionnera cette ligne de texte. Ensuite, vous pouvez choisir soit de supprimer la ligne en cliquant sur le bouton Delete line(s) (Supprimer) signalé par la flèche bleue, soit de commuter entre activer et désactiver la ligne en cliquant sur le bouton Toggle line(s) (Commuter) signalé par la flèche verte. Il est possible de sélectionner plusieurs lignes en une seule fois en utilisant les touches Maj et Ctrl ou en faisant passer votre souris sur les lignes sur lesquelles vous voulez intervenir.

Si vous supprimez les lignes, elles seront retirées de votre fichier HOSTS. Si vous commutez les lignes, HijackThis va ajouter un caractère # en début de ligne. Cela transformera la ligne en commentaire, si bien que Windows ne l'utilisera pas. Si vous n'êtes pas certain de ce que vous devez faire, il est toujours plus sûr de commuter la ligne, de façon à la faire précéder d'un #.

Pour quitter le gestionnaire de fichier hosts, vous devez cliquer deux fois sur le bouton Back (Retour), ce qui vous ramènera sur l'écran principal.

Comment utiliser l'outil Supprimer au redémarrage (Delete on Reboot)

Parfois vous pouvez rencontrer un fichier qui refuse obstinément d'être supprimé par les moyens conventionnels. HijackThis inclut, depuis la version 1.98.2, une méthode pour que Windows supprime le fichier lorsqu'il démarre, avant que le fichier n'ait eu la moindre chance de se lancer. Pour ce faire, suivez les étapes suivantes:

- Lancez Hijackthis

- Cliquez sur le bouton Config

- Cliquez sur le bouton Misc Tools (Outils divers)

- Cliquez sur le bouton intitulé Delete a file on reboot... (Supprimer un fichier au redémarrage...)

- Une nouvelle fenêtre va s'ouvrir, vous demandant de sélectionner le fichier que vous aimeriez supprimer au redémarrage. Naviguez jusqu'au fichier et cliquez dessus une seule fois, puis cliquez sur le bouton Ouvrir (Open).

- Il vous sera alors demandé si vous voulez redémarrer votre ordinateur pour supprimer le fichier. Cliquez sur le bouton Oui (Yes) si vous voulez redémarrer tout de suite, ou bien cliquez sur le bouton Non (No) pour redémarrer plus tard.

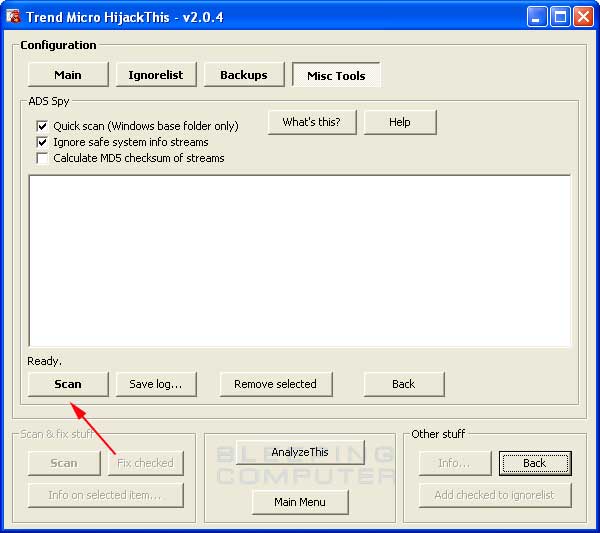

Il existe une infection particulière nommée Home Search Assistant ou CWS_NS3 qui parfois utilise un fichier de type Alternate Data Stream File pour infecter votre ordinateur. Il est impossible d'afficher ou de supprimer ces fichiers en utilisant les méthodes habituelles. ADS Spy a été conçu pour vous aider à supprimer ces types de fichiers. Pour ceux que cela intéresse, vous pouvez en apprendre plus sur les fichiers Alternate Data Streams et sur Home Search Assistant en lisant les articles suivants (en anglais):

Windows Alternate Data Streams [Tutorial Link]

Home Search Assistant Analysis [Tutorial Link]

Pour utiliser l'utilitaire ADS Spy, lancez HijackThis puis cliquez sur le bouton Config. Cliquez ensuite sur le bouton Misc Tools (Outils divers), et enfin sur le bouton ADS Spy. Lorsque l'utilitaire ADS Spy s'ouvre, vous verrez un écran semblable à celui de la Figure 11 ci-dessous.

Figure 11: ADS Spy

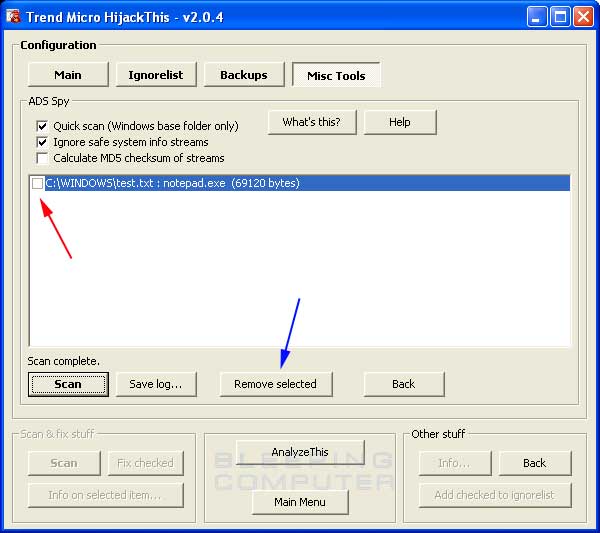

Cliquez sur le bouton Scan (Balayer) et le programme va commencer à balayer votre dossier Windows à la recherche de tous les fichiers qui sont des Alternate Data Streams. S'il en trouve, il les affichera comme sur la Figure 12 ci-dessous.

Figure 12: Liste des Alternate Data Streams trouvés

Pour supprimer un des fichiers ADS affichés, cochez simplement la case qui le précède et cliquez sur le bouton Remove selected (Supprimer la sélection). Cela supprimera de votre ordinateur le fichier ADS. Lorsque vous avez terminé, cliquez sur le bouton Back (Retour) situé près du bouton Remove selected jusqu'à ce que vous reveniez sur l'écran principal de HijackThis.

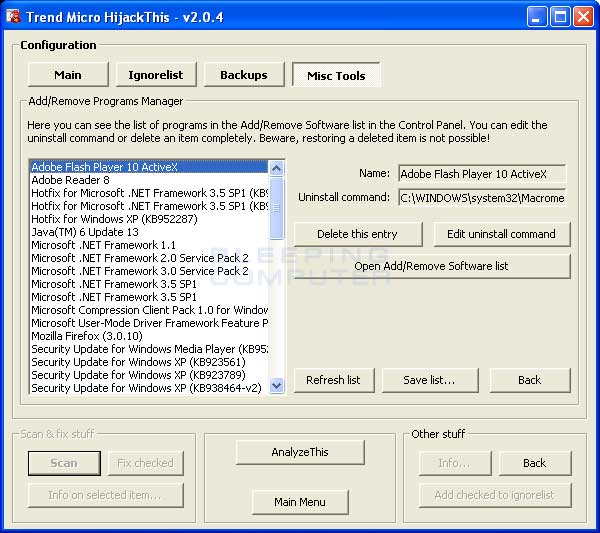

Comment utiliser le gestionnaire de désinstallations (Uninstall Manager)

Le gestionnaire de désinstallations vous permet de contrôler les éléments trouvés dans la liste Ajout/Suppression de programmes du Panneau de configuration. Lorsque l'on supprime des malveillants sur une machine, des éléments sont invariablement oubliés dans la liste Ajout/Suppression de programmes. De nombreux utilisateurs, et c'est bien compréhensible, aiment avoir une liste propre dans Ajout/Suppression de programmes et ont des difficultés pour supprimer ces éléments orphelins. L'utilisation du gestionnaire de désinstallations vous permet de supprimer ces éléments de la liste Ajout/Suppression de programmes.

Pour accéder au gestionnaire de désinstallations, suivez les étapes ci-dessous:

- Lancez HijackThis

- Cliquez sur le bouton Config

- Cliquez sur le bouton Misc Tools (Outils divers)

- Cliquez sur le bouton Open Uninstall Manager (Ouvrir le gestionnaire de désinstallation).

Vous verrez s'afficher un écran semblable à celui ci-dessous:

Figure 13: Gestionnaire de désinstallations de HijackThis

Pour supprimer un élément, cliquez simplement dessus puis cliquez sur le bouton Delete this entry (Supprimer cet élément). Si vous voulez modifier le programme associé à cet élément, vous pouvez cliquer sur le bouton Edit uninstall command (Modifier la commande de désinstallation) et saisir le chemin d'accès du programme qui devra être exécuté quand vous ferez un double clic sur cet élément dans la liste Ajout/Suppression de programmes. Cette dernière fonction ne doit être utilisée que si vous savez ce que vous faites.

Si on vous demande de sauvegarder la liste et de l'envoyer pour que quelqu'un puisse l'examiner, et vous conseiller sur ce que vous devez supprimer, vous pouvez cliquer sur le bouton Save list... (Sauvegarder la liste) et indiquer à quel emplacement vous voulez enregistrer ce fichier. Lorsque vous cliquez sur le bouton Save (Sauvegarder), une fenêtre Notepad (Bloc-notes) s'ouvre avec le contenu de ce fichier. Faites simplement un Copier-Coller du contenu de ce fichier et postez-le en réponse dans le sujet dans lequel vous demandez de l'aide.

Comment interpréter les résultats de scan

La section suivante doit vous aider à établir un diagnostic sur les résultats d'un scan (balayage) de HijackThis. Si malgré cela vous n'êtes pas sûr de ce que vous devez faire, ou si vous voulez nous demander d'interpréter votre log (fichier journal, ou fichier résultat) collez votre log dans un message sur notre forum (en anglais) Privacy Forum.

Chaque ligne d'un log HijackThis commence par un nom de section. Ci-dessous se trouve une liste de ces noms de section avec leurs descriptions. Vous pouvez cliquer sur un nom de section pour aller directement jusqu'à sa description.

|

Nom de Section

|

Description

|

| R0, R1, R2, R3 | URLs des pages de démarrage/de recherche d'Internet Explorer |

| F0, F1, F2,F3 | Programmes en auto chargement |

| N1, N2, N3, N4 | URLs des pages de démarrage/de recherche de Netscape/Mozilla |

| O1 | Détournement du fichier Hosts |

| O2 | Browser Helper Objects |

| O3 | Barres d'outils d'Internet Explorer |

| O4 | Programmes en auto chargement depuis le Registre |

| O5 | Icône des Options d'IE non visible dans le Panneau de contrôle |

| O6 | Accès aux Options d'IE restreint par un Administrateur |

| O7 | Accès à Regedit restreint par un Administrateur |

| O8 | Éléments supplémentaires dans le menu contextuel d'IE (clic droit) |

| O9 | Boutons supplémentaires dans la Barre de boutons principale d'IE, ou Éléments supplémentaires dans le menu 'Outils' d'IE |

| O10 | Piratage des Winsock LSPs |

| O11 | Groupe supplémentaire dans l'onglet 'Avancé' des options d'IE |

| O12 | Plugins (extensions) d'IE |

| O13 | Piratage du préfixe par défaut d'IE |

| O14 | Piratage de 'Restaurer les paramètres Web' |

| O15 | Sites indésirables dans les 'Sites de confiance' |

| O16 | Objets ActiveX (alias Downloaded Program Files) |

| O17 | Piratage de domaine / piratage par Lop.com |

| O18 | Protocoles supplémentaires et piratage de protocole |

| O19 | Piratage de la feuille de style de l'utilisateur |

| O20 | Clé de Registre AppInit_DLLs |

| O21 | Clés de Registre ShellServiceObjectDelayLoad |

| O22 | Clé de Registre SharedTaskScheduler |

| O23 | Services Windows XP/NT/2000 |

| O24 | Composants Windows Active Desktop |

Il est important de savoir que certaines sections utilisent une 'liste blanche' interne de façon à ce que HijackThis n'affiche pas les fichiers dont on sait qu'ils sont légitimes. Pour désactiver cette 'liste blanche', vous pouvez lancer Hijackthis en utilisant la commande: hijackthis.exe /ihatewhitelists.

Dans notre description de chaque section nous nous efforcerons d'expliquer en termes accessibles aux non-spécialistes ce qu'elle représente. Nous vous dirons aussi quelles sont les clés de Registre qu'elle utilise habituellement, et/ou les fichiers dont elle se sert. Enfin nous vous donnerons des conseils sur ce que vous devez faire avec ces éléments.

Cette section traite des pages de démarrage et de recherche d'Internet Explorer et des 'UrlSearchHooks'.

R0 concerne la page de démarrage et l'assistant de recherche d'Internet Explorer.

R1 concerne les fonctions de recherche d'Internet Explorer et d'autres particularités.

R2 n'est pas utilisé actuellement.

R3 concerne un 'UrlSearchHook'. Un 'UrlSearchHook' est utilisé lorsque vous tapez une adresse dans la barre d'adresse du navigateur, mais sans indiquer de protocole comme http:// ou ftp:// dans l'adresse. Lorsque vous saisissez une telle adresse, le navigateur va essayer de découvrir par lui-même le protocole exact, et s'il échoue, il va utiliser le 'UrlSearchHook' listé dans la section R3 pour essayer de trouver le site que vous avez saisi.

| Quelques Clés de Registre: | HKLM\Software\Microsoft\Internet Explorer\Main,Start Page |

| HKCU\Software\Microsoft\Internet Explorer\Main: Start Page | |

| HKLM\Software\Microsoft\Internet Explorer\Main: Default_Page_URL | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Default_Page_URL | |

| HKLM\Software\Microsoft\Internet Explorer\Main: Search Page | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Search Page | |

| HKCU\Software\Microsoft\Internet Explorer\SearchURL: (Default) | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Window Title | |

| HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: ProxyOverride | |

| HKCU\Software\Microsoft\Internet Connection Wizard: ShellNext | |

| HKCU\Software\Microsoft\Internet Explorer\Main: Search Bar | |

| HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks | |

| HKLM\Software\Microsoft\Internet Explorer\Search,CustomizeSearch = | |

| HKCU\Software\Microsoft\Internet Explorer\Search,CustomizeSearch | |

| HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant |

| Exemple | R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.google.com/ |

Une question fréquente est "Qu'est-ce que cela signifie lorsque l'on trouve le mot Obfuscated (obscur) derrière l'un de ces éléments?" Quand quelque chose est 'obfuscated' (obscur), cela signifie qu'il est rendu difficile à percevoir ou à comprendre. En termes de Spyware cela signifie que le Spyware ou le Pirate cache un élément qu'il a créé en convertissant les valeurs sous une autre forme qu'il comprend aisément mais que les êtres humains ont du mal à reconnaître, comme par exemple en ajoutant des clés dans le Registre en code Hexadécimal. Ce n'est qu'une autre méthode pour cacher sa présence et le rendre difficile à supprimer.

Si vous ne reconnaissez pas les sites Web vers lesquels pointent les R0 ou les R1, et si vous voulez les modifier, vous pouvez demander à HijackThis de les supprimer en toute sécurité, car cela ne pourra pas nuire à votre Internet Explorer. Si vous désirez voir ce qu'ils sont, vous pouvez aller sur chaque site, et s'il contient un tas de popups et de liens, vous pouvez presque toujours le supprimer. Il faut noter que si un R0/R1 pointe sur un fichier, et si vous supprimez l'élément via HijackThis, Hijackthis ne supprimera pas ce fichier et vous devrez le faire manuellement.

Il existe certains éléments de type R3 qui se terminent par un underscore ( _ ) (souligné). Un exemple de ce à quoi cela peut ressembler est:

R3 - URLSearchHook: (no name) - {CFBFAE00-17A6-11D0-99CB-00C04FD64497}_ - (no file)

Notez que le CLSID, le nombre entre les { }, se termine par un _ et que ces éléments sont parfois difficiles à supprimer via HijackThis. Pour les corriger, il faudra que vous supprimiez la valeur de Registre correspondante manuellement en allant jusqu'à la clé suivante:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

Ensuite, supprimez la valeur contenant le CLSID que vous voulez éliminer. Faites attention de ne pas toucher au CLSID: CFBFAE00-17A6-11D0-99CB-00C04FD64497, car c'est la valeur par défaut légitime.

À moins de reconnaître le logiciel utilisé comme 'UrlSearchHook', vous devriez en général le rechercher dans Google et après avoir fait quelques vérifications, autoriser HijackThis à le supprimer.

Ces sections correspondent à des applications qui sont lancées depuis vos fichiers .INI, system.ini et win.ini, sous Windows ME ou antérieur ou depuis les emplacements équivalents dans le Registre pour les versions basées sur NT. Les versions basées sur NT sont: XP, 2000, 2003, et Vista.

Une ligne F0 correspond à l'instruction Shell=, dans la section [Boot], du fichier System.ini. L'instruction Shell= dans le fichier system.ini est utilisée pour désigner le programme qui doit servir de shell (interpréteur de commandes / interface avec l'utilisateur) pour le système d'exploitation.

| Exemple de ligne F0: | F0 - system.ini: Shell=Explorer.exe badprogram.exe |

| Fichier utilisé: | c:\windows\system.ini |

Le Shell est le programme qui doit charger le Bureau, s'occuper de la gestion des fenêtres, et permettre à l'utilisateur d'interagir avec le système. Tout programme listé après l'instruction shell= sera lancé lorsque Windows démarre, et se comportera comme le shell par défaut. Il existait quelques programmes qui se comportaient en remplaçants légitimes du shell, mais en général ils ne sont plus utilisés. Windows 95, 98 et ME utilisaient tous Explorer.exe comme shell par défaut. Windows 3.X utilisait Progman.exe comme shell. Il est aussi possible de lister d'autres programmes qui seront lancés au démarrage de Windows dans la même ligne Shell, comme Shell=explorer.exe badprogram.exe. Cette ligne entraînera le démarrage des deux programmes lors du chargement de Windows.

Une ligne F1 correspond à l'élément Run= ou Load= dans le fichier win.ini. Comme le fichier system.ini, le fichier win.ini n'est utilisé que dans Windows ME et antérieur.

| Exemples de ligne F1: |

F1 - win.ini: load=bad.pif F1 - win.ini: run=evil.pif |

| Fichier utilisé: | c:\windows\win.ini |

Tous les programmes inscrits derrière run= ou load= seront chargés lors du démarrage de Windows. Cette instruction était principalement utilisée à l'époque de Windows 3.1, 95, et 98, et est conservée à des fins de compatibilité avec d'anciens programmes. La plupart des programmes récents n'utilisent pas ce paramètre ini, et si vous n'utilisez pas de vieux programmes vous pouvez être à juste titre méfiant. L'instruction load= était utilisée pour charger des pilotes pour votre matériel. Pour les systèmes basés sur Windows NT (Windows 2000, XP, etc) HijackThis affiche les éléments trouvés dans win.ini et system.ini, mais ces systèmes basés sur Windows NT n'exécutent pas les fichiers ainsi listés.

Les éléments F2 et F3 correspondent respectivement à F0 et F1, mais ils sont stockés dans le Registre pour les versions XP, 2000 et NT de Windows. Ces versions de Windows n'utilisent pas les fichiers system.ini et win.ini. Au lieu de cela, pour conserver une rétro-compatibilité, ils utilisent une fonction nommée IniFileMapping. IniFileMapping place tout le contenu d'un fichier .ini dans le Registre, avec des clés pour y stocker chaque ligne trouvée dans le fichier .ini. Ensuite, lorsque vous lancez un programme qui normalement lit ses paramètres dans un fichier .ini, il commencera par vérifier si la clé de Registre: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping contient un mappage .ini, et s'il en trouve un il en extraira les paramètres. Vous pouvez voir que cette clé concerne le Registre car elle contient REG puis le fichier .ini auquel IniFileMapping se rapporte.

Les éléments F2 sont affichés lorsqu'il existe une valeur, non inscrite en liste blanche ni considérée comme sûre, dans la clé de Registre HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon sous les valeurs Shell et Userinit.

| Exemples de ligne F2: | F2 - REG:system.ini: UserInit=userinit,nddeagnt.exe |

| F2 - REG:system.ini: Shell=explorer.exe beta.exe | |

| Clés de Registre: | HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit |

| HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell |

La valeur de Registre Shell a une fonction équivalente à celle de la ligne Shell= dans le fichier system.ini comme décrit ci-dessus. La valeur Userinit précise quel programme doit être lancé juste après qu'un utilisateur ait ouvert une session dans Windows. Le programme par défaut pour cette clé est C:\windows\system32\userinit.exe. Userinit.exe est un programme qui rétablit votre profil, vos polices, couleurs, etc selon votre nom d'utilisateur. Il est possible d'ajouter des programmes supplémentaires qui se lanceront à partir de cette clé en séparant les programmes par une virgule. Par exemple: HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit =C:\windows\system32\userinit.exe,c:\windows\programmenuisible.exe. Ceci fera que les deux programmes se lanceront lorsque vous ouvrirez une session, et c'est un emplacement à partir duquel se lancent couramment les trojans, les pirates et le spyware. Notez bien que les lignes F2 Userinit et Shell ne sont listées par HijackThis que si elles contiennent une valeur qui n'est pas inscrite en liste blanche.

Les éléments F3 sont affichés lorsqu'il existe une valeur, non inscrite en liste blanche, dans la clé de Registre HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows sous les valeurs load et run. Ces éléments sont les équivalents pour Windows NT de ceux trouvés dans les éléments de type F1 décrits ci-dessus.

| Exemples de ligne F3: | F3 - REG:win.ini: load=chocolate.exe |

| F3 - REG:win.ini: run=beer.exe | |

| Clés de Registre: | HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\load |

| HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\run |

Dans une ligne F0 si vous voyez une expression comme Shell=Explorer.exe quelquechose.exe, vous pouvez en général la supprimer, mais il est préférable de consulter au préalable Google et les sites listés ci-dessous.

Pour les éléments F1, il faut chercher sur Google afin de déterminer s'il s'agit de programmes légitimes. Vous pouvez aussi rechercher ces éléments dans les sites listés ci-dessous pour voir ce qu'ils font.

Pour les éléments F2, si vous voyez UserInit=userinit.exe, avec ou sans nddeagnt.exe, comme dans l'exemple ci-dessus, vous pouvez laisser cet élément tranquille. Si vous voyez UserInit=userinit.exe (remarquez l'absence de virgule) c'est aussi correct, et vous pouvez laisser cette ligne tranquille. Si vous voyez un autre élément avec userinit.exe, il pourrait s'agir d'un trojan ou d'un autre malveillant (malware). Il en est de même pour l'élément F2 Shell=; si vous voyez explorer.exe tout seul, cela devrait être correct, sinon, comme dans l'exemple ci-dessus, il pourrait s'agir d'un trojan ou d'un malveillant (malware). Vous pouvez en général supprimer ces éléments, mais il est préférable de consulter Google ou les sites listés ci-dessous.

Veuillez noter que lorsque l'un de ces éléments est corrigé, HijackThis ne supprime pas le fichier associé. Vous devez le supprimer manuellement.

Sites à consulter pour vérifier ces éléments:

Bleeping Computer Startup Database

Answers that work

Greatis Startup Application Database

Pacman's Startup Programs List

Liste des programmes lancés au démarrage selon Pacman

Pacman's Startup Lists for Offline Reading

Liste des programmes lancés au démarrage selon Pacman (fichier d'aide CHM)

Kephyr File Database

Wintasks Process Library

Ces sections sont pour les pages d'accueil et de recherche par défaut des navigateurs Netscape et Mozilla.

Ces éléments sont inscrits dans les fichiers prefs.js stockés à divers emplacements sous le dossier C:\Documents and Settings\VotreNomD'utilisateur\Application Data. Les éléments concernant Netscape 4 sont stockés dans le fichier prefs.js dans le dossier du programme qui est en général LettreDuLecteur:\Program Files\Netscape\Users\default\prefs.js.

N1 correspond à la page d'accueil et à la page de recherche par défaut de Netscape 4.

N2 correspond à la page d'accueil et à la page de recherche par défaut de Netscape 6.

N3 correspond à la page d'accueil et à la page de recherche par défaut de Netscape 7.

N4 correspond à la page d'accueil et à la page de recherche par défaut de Mozilla.

Fichier Utilisé: prefs.js

Comme la plupart des espiogiciels (spyware) et des pirates s'attaquent à Internet Explorer, ces éléments sont normalement sûrs. Si vous voyez dans ces lignes des sites web que vous n'avez pas paramétrés vous-même, vous pouvez utiliser HijackThis pour corriger cela. On connaît un site qui modifie ces paramètres, c'est Lop.com qui est décrit ici.

Cette section correspond à un détournement du fichier hosts.

Le fichier hosts contient des mappages de noms d'hôtes en adresses IP. Par exemple, si je saisis dans le fichier hosts:

127.0.0.1 www.bleepingcomputer.com

et si vous essayez d'aller sur www.bleepingcomputer.com, il y aura contrôle dans le fichier hosts, la ligne sera lue et ce nom d'hôte sera transformé en adresse IP 127.0.0.1 au lieu de sa véritable adresse.

Un détournement du fichier hosts se produit lorsqu'un pirate modifie votre fichier hosts pour rediriger vos demandes d'accès à un certain site web vers un autre site. Donc si quelqu'un a ajouté une ligne comme:

127.0.0.1 www.google.com

et si vous essayez d'aller sur www.google.com, vous serez redirigé vers 127.0.0.1, ce qui est votre propre ordinateur.

| Exemple | O1 - Hosts: 192.168.1.1 www.google.com |

Fichier utilisé: Le fichier hosts est un fichier texte qui peut être modifié par n'importe quel éditeur de texte, et il est stocké par défaut aux emplacements suivants, selon le système d'exploitation, à moins que vous n'ayez choisi de l'installer à un emplacement différent -

| Système d'exploitation |

Emplacement

|

| Windows 3.1 | C:\WINDOWS\HOSTS |

| Windows 95 | C:\WINDOWS\HOSTS |

| Windows 98 | C:\WINDOWS\HOSTS |

| Windows ME | C:\WINDOWS\HOSTS |

| Windows XP | C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS |

| Windows NT | C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS |

| Windows 2000 | C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS |

| Windows 2003 | C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS |

L'emplacement du fichier hosts peut être changé en modifiant la clé de Registre ci-dessous pour Windows NT/2000/XP.

Clé de Registre: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Tcpip\Parameters\: DatabasePath

Si vous voyez des éléments comme dans l'exemple ci-dessus, et s'ils ne sont pas là pour une raison particulière que vous connaissez, vous pouvez en toute sécurité les supprimer.

Si vous voyez un élément disant que le fichier hosts se trouve dans C:\Windows\Help\hosts, cela signifie que vous êtes infecté par CoolWebSearch. Si le fichier hosts se trouve à un emplacement qui n'est pas l'emplacement par défaut pour votre système d'exploitation (voir le tableau ci-dessus), vous pouvez demander à HijackThis de le corriger, car c'est très vraisemblablement dû à une infection.

Vous pouvez aussi télécharger le programme HostsXpert qui vous donne la possibilité de restaurer sur votre machine le fichier hosts par défaut. Pour ce faire, téléchargez le programme HostsXpert et lancez-le. Lorsqu'il s'ouvre, cliquez sur le bouton Restore Original Hosts (restaurer le fichier hosts d'origine) puis quittez HostsXpert.

Cette section correspond aux Browser Helper Objects (BHOs).

Les Browser helper objects sont des extensions pour votre navigateur qui augmentent ses fonctionnalités. Ils peuvent être utilisés par des espiogiciels (spyware) ainsi que par des programmes légitimes comme la Google Toolbar et Adobe Reader. Vous devez faire des recherches pour décider si vous devez ou non supprimer l'un d'entre eux, car certains sont légitimes.

Clés de Registre: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects

| Exemple | O2 - BHO: NAV Helper - {BDF3E430-B101-42AD-A544-FADC6B084872} - C:\Program Files\Norton Antivirus\NavShExt.dll |

Il existe une excellente liste des CSLIDs connus associés à des BHOs (Browser Helper Objects) et des barres d'outils, rassemblés par Tony Klein, ici: Liste des CLSIDs. Pour consulter cette liste, utilisez le CLSID qui est le nombre écrit entre les accolades dans l'affichage créé par HijackThis. Le CLSID dans cet affichage fait référence à des éléments du Registre qui contiennent des informations sur les Browser Helper Objects et les barres d'outils.

Lorsque vous corrigez ces types d'éléments avec HijackThis, ce dernier va essayer de supprimer le fichier malveillant listé. Parfois ce fichier peut être en cours d'utilisation même si Internet Explorer est fermé. Si le fichier est toujours présent après que vous l'ayez supprimé avec HijackThis, il est conseillé de redémarrer en mode sans échec et de supprimer manuellement ce fichier malveillant.

Cette section correspond aux barres d'outils d'Internet Explorer.

Ce sont les barres d'outils qui se trouvent au-dessous de votre menu et de votre barre de navigation dans Internet Explorer.

Clés de Registre: HKLM\SOFTWARE\Microsoft\Internet Explorer\Toolbar

| Exemple | O3 - Toolbar: Norton Antivirus - {42CDD1BF-3FFB-4238-8AD1-7859DF00B1D6} - C:\Program Files\Norton Antivirus\NavShExt.dll |

Il existe une excellente liste des CSLIDs connus associés à des BHOs (Browser Helper Objects) et des barres d'outils, rassemblés par Tony Klein, ici: Liste des CLSIDs. Pour consulter cette liste, utilisez le CLSID qui est le nombre écrit entre les accolades dans l'affichage créé par HijackThis. Le CLSID dans cet affichage fait référence à des éléments du Registre qui contiennent des informations sur les Browser Helper Objects et les barres d'outils.

Lorsque vous corrigez ces types d'éléments, HijackThis ne supprime pas le fichier malveillant listé. Il vous est conseillé de redémarrer en mode sans échec et de supprimer manuellement ce fichier malveillant.

Cette section correspond à des clés de Registre et des dossiers de démarrage qui sont utilisés pour lancer automatiquement une application lorsque Windows démarre. Les clés O4 sont les éléments HJT que la majorité des programmes utilisent pour se lancer automatiquement, ces lignes O4 doivent donc être étudiées avec le plus grand soin. Les clés de Registre et emplacements des dossiers correspondant aux lignes O4 sont listés ci-dessous et ceci est valable, pour la plupart, pour toutes les versions de Windows.

Depuis sa version 2.0, HijackThis va aussi lister des éléments pour d'autres utilisateurs qui sont connectés et actifs sur un ordinateur au moment de la création de la liste en lisant les informations depuis les clés de Registre HKEY_USERS. Si un utilisateur n'est pas connecté lors de la création de la liste, ses clés utilisateur ne seront pas chargées, et donc HijackThis ne listera pas ses clés de démarrage automatique. Lorsque vous travaillez sur des logs HijackThis il est déconseillé d'utiliser HijackThis pour corriger des éléments du log de quelqu'un lorsque l'utilisateur a plusieurs comptes connectés. Nous vous conseillons ceci parce que les processus de l'autre utilisateur peuvent entrer en conflit avec les corrections que vous voudriez faire effectuer.

Les différents emplacements depuis lesquels sont listées les lignes de type O4 sont:

Emplacements des dossiers:

Dossier Démarrage de l'utilisateur: Tous les fichiers situés dans le dossier Démarrage du Menu Démarrer d'un utilisateur seront listés sous la forme O4 - Startup. Les emplacements de ce dossier, pour les versions les plus récentes de Windows, sont C:\Documents and Settings\Nom-Utilisateur\Menu Démarrer\Programmes\Démarrage ou C:\User\Nom-Utilisateur\ sous Vista. Ces éléments seront exécutés lorsque cet utilisateur particulier ouvre une session sur l'ordinateur.

Dossier Démarrage All Users (Tous utilisateurs): Ces éléments se rapportent à des applications qui se chargent parce qu'elles se trouvent dans le Menu Démarrage du Menu Démarrer de All Users (Tous utilisateurs) et seront listés sous la forme O4 - Global Startup. Les emplacements de ce dossier, pour les versions les plus récentes de Windows, sont C:\Documents and Settings\All Users\Menu Démarrer\Programmes\Démarrage ou C:\User\All Users\ sous Vista. Ces éléments seront exécutés lorsque n'importe quel utilisateur ouvre une session sur l'ordinateur.

Clés de Registre de démarrage (Startup): Les éléments O4 qui utilisent des clés de Registre sont précédés dans la liste par l'abréviation (HKLM/HKCU) de la clé. Vous pouvez voir ci-dessous des exemples avec leurs descriptions. Pour toutes les clés ci-dessous, si la clé est situé sous HKCU, cela signifie que le programme ne sera lancé que lorsque cet utilisateur particulier ouvre une session sur l'ordinateur. Si l'élément se trouve sous HKLM, le programme sera lancé pour tous les utilisateurs qui ouvrent une session sur l'ordinateur.

Note: Dans les listes ci-dessous, HKLM signifie HKEY_LOCAL_MACHINE et HKCU signifie HKEY_CURRENT_USER.

Les clés Run sont utilisées pour lancer un programme automatiquement lorsqu'un utilisateur, ou tous les utilisateurs, ouvre(nt) une session sur l'ordinateur.

| Clés Run: |

| HKLM\Software\Microsoft\Windows\CurrentVersion\Run |

| HKCU\Software\Microsoft\Windows\CurrentVersion\Run |

Les clés RunOnce sont utilisées pour lancer un service ou un processus d'arrière-plan lorsqu'un utilisateur, ou tous les utilisateurs, ouvre(nt) une session sur l'ordinateur. Une fois que le lancement du programme a réussi, cette clé sera supprimée du Registre, et ainsi le programme ne sera pas lancé lors des ouvertures de session suivantes.

| Clés RunOnce: |

| HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce |

| HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce |

Les clés RunServices sont utilisées pour lancer un service ou un processus d'arrière-plan lorsqu'un utilisateur, ou tous les utilisateurs, ouvre(nt) une session sur l'ordinateur.

| Clés RunServices: |

| HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices |

| HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices |

Les clés RunServicesOnce sont utilisées pour lancer un service ou un processus d'arrière-plan lorsqu'un utilisateur, ou tous les utilisateurs, ouvre(nt) une session sur l'ordinateur. A la différence des clés RunServices, lorsqu'un programme est lancé depuis une clé RunServicesOnce, cette clé sera supprimée du Registre, et ainsi le programme ne sera pas lancé lors des ouvertures de session suivantes.

| Clés RunServicesOnce: |

| HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce |

| HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce |

Les clés RunOnceEx sont utilisées pour lancer un programme une seule fois, puis elles sont supprimées du Registre. Cette clé est en général utilisée par les programmes d'installation ou de mise à jour.

| Clé RunOnceEx: |

| HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnceEx |

Les clés Policies\Explorer\Run sont utilisées par les administrateurs réseau pour enregistrer des paramètres de Stratégie de groupe qui entraînent le lancement automatique d'un programme quand un utilisateur, ou tous les utilisateurs, ouvre(nt) une session sur l'ordinateur. Sous les clés Policies\Explorer\Run se trouvent des séries de valeurs, qui ont comme "données" le nom d'un programme. Lorsqu'un utilisateur, ou tous les utilisateurs, ouvre(nt) une session, chacune des valeurs sous la clé Run est exécutée et le programme correspondant est lancé.

| Clés Policies\Explorer\Run: |

| HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run |

| HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run |

Une liste complète des autres emplacements de démarrage, qui ne sont pas nécessairement inclus dans HijackThis, se trouve ici: Windows Program Automatic Startup Locations ou en français ici: Une collection d'emplacements de démarrage automatique

Un exemple des différents types de lignes O4 que vous pouvez voir dans HijackThis est affiché ci-dessous:

| Exemples de lignes O4: | 04 - HKLM\..\Run: [nwiz] nwiz.exe /install |

| O4 - Global Startup: Lancement rapide d'Adobe Reader.lnk = D:\Program Files\Adobe\Acrobat 7.0\Reader\reader_sl.exe | |

| O4 - HKLM\..\Policies\Explorer\Run: [user32.dll] C:\Program Files\Video ActiveX Access\iesmn.exe | |

| O4 - S-1-5-21-1222272861-2000431354-1005 Startup: numlock.vbs (User 'BleepingComputer.com') | |

| O4 - HKUS\S-1-5-21-1229272821-2000478354--1005\..\Run: [Windows Defender] "C:\Program Files\Windows Defender\MSASCui.exe" -hide (User 'BleepingComputer.com') |

En regardant les exemples ci-dessus, nous trouvons 5 éléments de démarrage différents, deux d'entre eux sont pour des utilisateurs qui sont connectés en arrière-plan. Si un élément commence par une longue suite de chiffres et se termine par un nom d'utilisateur placé entre parenthèses, cet élément O4 concerne un utilisateur connecté en arrière-plan. Étudions les lignes de cet exemple une par une.

-

04 - HKLM\..\Run: [nwiz] nwiz.exe /install - Cet élément correspond à un lancement au démarrage depuis la clé HKLM\Software\Microsoft\Windows\CurrentVersion\Run pour l'utilisateur actuellement connecté. Le nom de la valeur du Registre est nwiz et lorsque l'élément sera démarré il lancera la commande nwiz.exe /install.

-

O4 - Global Startup: Lancement rapide d'Adobe Reader.lnk = D:\Program Files\Adobe\Acrobat 7.0\Reader\reader_sl.exe - Cette ligne correspond à un programme lancé via le dossier Démarrage de All Users (Tous utilisateurs) qui se trouve ici: C:\Documents and Settings\All Users\Menu Démarrer\Programmes\Démarrage.

-

O4 - HKLM\..\Policies\Explorer\Run: [user32.dll] C:\Program Files\Video ActiveX Access\iesmn.exe - Cette ligne correspond à une valeur située sous la clé de Registre HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run. Le nom de la valeur du Registre est user32.dll et les données en sont C:\Program Files\Video ActiveX Access\iesmn.exe. Cet exemple particulier appartient à un nuisible.

-

O4 - S-1-5-21-1222272861-2000431354-1005 Startup: numlock.vbs (User 'BleepingComputer.com') - Cette ligne-ci est un peu différente. Comme vous le voyez, il y a une longue suite de chiffres au début, et la fin de la ligne montre l'utilisateur auquel elle appartient. Ces chiffres au début sont le SID de l'utilisateur, SID signifiant Security IDentifier (Identificateur de sécurité), et composent un nombre unique pour identifier chaque utilisateur sur votre ordinateur. Ce SID correspond à l'utilisateur Windows nommé BleepingComputer.com comme cela est indiqué à la fin de l'élément. Le reste de la ligne est semblable à une ligne normale, comme avec un programme lancé depuis le menu Démarrage du Menu Démarrer d'un utilisateur, et dans ce cas précis le programme qui sera lancé est numlock.vbs.

- O4 - HKUS\S-1-5-21-1222272861-2000431354-1005\..\Run: [Windows Defender] "C:\Program Files\Windows Defender\MSASCui.exe" -hide (User 'BleepingComputer.com') - Ce type de ligne est similaire au premier exemple, si ce n'est qu'elle appartient à l'utilisateur BleepingComputer.com. C'est simplement un autre exemple de liste par HijackThis des éléments de démarrage automatique d'un autre utilisateur connecté.

Maintenant que nous savons interpréter les éléments, apprenons comment les corriger. Lorsque vous corrigez des éléments O4, Hijackthis ne supprimera pas les fichiers associés. Au contraire, vous devez ensuite supprimer manuellement ces fichiers, généralement après avoir demandé à l'utilisateur de redémarrer en mode sans échec. Les éléments Global Startup et Startup fonctionnent un peu différemment. HijackThis va supprimer les raccourcis trouvés dans ces éléments, mais pas le fichier vers lequel ils pointent. Si un véritable exécutable se trouve dans les dossiers Démarrage (utilisateur ou All Users), alors ce fautif SERA supprimé.

Lorsque vous examinez des lignes O4 et essayez de déterminer à quoi elles servent, vous pouvez consulter une des listes suivantes:

Bleeping Computer Startup Database

Answers that work

Greatis Startup Application Database

Pacman's Startup Programs List

Liste des programmes lancés au démarrage selon Pacman

Pacman's Startup Lists for Offline Reading

Liste des programmes lancés au démarrage selon Pacman (fichier d'aide CHM)

Kephyr File Database

Wintasks Process Library

Windows Startup Online Database

Cette section correspond à l'accès au panneau de contrôle d'Internet Explorer.

Il est possible de désactiver l'affichage d'une icône dans le Panneau de configuration en ajoutant une ligne dans un fichier nommé control.ini qui est stocké, pour Windows XP au moins, dans c:\windows\control.ini. Depuis ce fichier vous pouvez préciser quelles sont les icônes de panneau de contrôle particulières qui ne seront pas visibles.

Fichier utilisé: control.ini

| Exemple | O5 - control.ini: inetcpl.cpl=no |

Si vous voyez une ligne semblable à celle située ci-dessus, cela peut être le signe qu'un logiciel essaye de vous empêcher de modifier vos paramètres. À moins que ce ne soit pour une raison particulière que vous connaissez, comme une règle établie par votre administrateur système ou le verrouillage mis en place par Spybot - S&D, vous pouvez demander à HijackThis de le corriger.

Cette section correspond à une interdiction par l'administrateur de l'accès à la modification des options ou de la page d'accueil dans Internet Explorer en modifiant certains paramètres dans le Registre.

Clé de Registre: HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions

| Exemple | O6 - HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions |

Ces options ne devraient apparaître que si votre administrateur les a délibérément paramétrées ou si vous avez utilisé l'option de verrouillage de la page de démarrage d'Internet Explorer de Spybot-S&D, dans la section Mode -> Mode avancé -> Outils -> Ajustements IE.

Cette section correspond au blocage de l'exécution de Regedit via une modification d'une clé dans le Registre.

Clé de Registre: HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System

| Exemple | O7 - HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System: DisableRegedit=1 |

Veuillez noter que de nombreux administrateurs système en milieu professionnel utilisent ce blocage délibérément, et que demander à HijackThis de corriger cela peut constituer une violation du règlement intérieur. Si vous êtes l'administrateur système et si ceci a été activé sans votre permission, vous pouvez demander à HijackThis de le corriger.

Cette section correspond aux lignes supplémentaires trouvées dans le menu contextuel d'Internet Explorer.

Clé de Registre: HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\MenuExt

| Exemple | O8 - Extra context menu item: Recherche &Google - res://c:\windows\GoogleToolbar1.dll/cmsearch.html |

Chaque élément O8 est une option du menu qui est affiché lorsque vous faites un clic droit dans Internet Explorer. Le programme listé dans l'élément est ce qui sera lancé lorsque vous choisirez effectivement cette option de menu. Certaines, comme "Browser Pal" doivent toujours être supprimées, et il faut pour les autres effectuer une recherche sur Google. Un exemple d'un programme légitime que vous pouvez trouver dans cette section est la Google Toolbar (barre d'outils Google).

Lorsque vous corrigez ces types d'éléments, HijackThis ne supprime pas le fichier malveillant listé. Si vous devez supprimer ce fichier, il vous est conseillé de redémarrer en mode sans échec puis de supprimer manuellement le fichier.

Cette section correspond aux boutons situés sur la barre d'outils principale d'Internet Explorer ou aux options du menu 'Outils' d'Internet Explorer, et qui ne font pas partie de l'installation par défaut.

Clé de Registre: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Extensions

| Exemple | O9 - Extra Button: AIM (HKLM) |

Si vous n'avez pas besoin de ces boutons ni de ces lignes de menu, ou si vous les identifiez comme malveillants, vous pouvez en toute sécurité les supprimer.

Lorsque vous corrigez ces types d'éléments, HijackThis ne supprime pas le fichier malveillant listé. Il vous est conseillé de redémarrer en mode sans échec et de supprimer manuellement ce fichier malveillant.

Cette section correspond aux piratages Winsock aussi nommés LSP (Layered Service Provider).

Les LSPs sont un moyen de chaîner un fragment de logiciel à votre application Winsock 2 sur votre ordinateur. Comme les LSPs sont chaînés l'un à l'autre, lorsque Winsock est utilisé, les données sont transportées à travers chacun des LSPs de la chaîne. Les espiogiciels (spyware) et les pirates peuvent utiliser les LSPs pour voir la totalité du trafic sur votre connexion Internet.

Vous devriez faire très attention lorsque vous supprimez ces objets, car s'ils sont supprimés sans rétablir correctement la séquence dans la chaîne, vous pourriez perdre votre accès Internet.

| Exemple | O10 - Broken Internet access because of LSP provider 'spsublsp.dll' missing |

De nombreux Anti-Virus commencent à rechercher les virus, trojans, etc, au niveau Winsock. Le problème est que beaucoup d'entre eux ont tendance à ne pas recréer les LSPs dans le bon ordre après avoir supprimé le LSP malveillant. Ceci peut avoir pour conséquence que HijackThis identifiera un problème et affichera un avertissement, qui peut être semblable à l'exemple ci-dessus, même si la connexion Internet fonctionne encore. Par conséquent vous devriez demander l'avis d'un assistant expérimenté avant de corriger ces erreurs. Il vous est aussi conseillé d'utiliser LSPFix, voir le lien ci-dessous, pour les corriger.

Spybot-S&D peut en général corriger ces erreurs, mais assurez-vous d'utiliser la dernière version car les anciennes versions avaient des problèmes. Il existe un outil conçu pour ce type de problème, qu'il est probablement préférable d'utiliser, nommé LSPFix. Une importante liste des LSPs, avec indication de leur légitimité ou non, se trouve ici: SystemLookup's LSP List Page.

Cette section correspond à un groupe supplémentaire d'options qui a été ajouté dans l'onglet Avancé des Options Internet de IE.

Si vous allez dans Outils, Options Internet de Internet Explorer vous verrez un onglet Avancé. Il est possible d'ajouter un élément dans une clé du Registre de façon à ce qu'un nouveau groupe apparaisse.

Clé de Registre: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\AdvancedOptions

| Exemple | O11 - Options group: [CommonName] CommonName |

Selon Merijn, de HijackThis, on ne connaît qu'un seul pirate (hijacker) qui utilise cela et c'est CommonName. Si vous voyez CommonName dans la liste, vous pouvez sans risque le supprimer. S'il s'agit d'un autre élément, il faudra faire une recherche sur Google.

Cette section correspond aux Plugins (extensions) d'Internet Explorer.

Les Plugins (extensions) d'Internet Explorer sont de petits programmes qui sont chargés lorsque Internet Explorer démarre, et qui ajoutent des fonctions au navigateur. Il existe de nombreux plugins (extensions) légitimes, par exemple pour l'affichage des fichiers PDF et les visionneuses d'images non-standards.

Clé de Registre: HKEY_LOCAL_MACHINE\software\microsoft\internet explorer\plugins

| Exemple | Plugin for .PDF: C:\Program Files\Internet Explorer\PLUGINS\nppdf32.dll |

La plupart des plugins (extensions) sont légitimes, donc vous devez absolument rechercher dans Google ceux que vous ne reconnaissez pas avant de les supprimer. On connaît un plugin que vous devriez supprimer; le plugin Onflow dont l'extension est .OFB.

Lorsque vous corrigez ces types d'éléments avec HijackThis, ce dernier va essayer de supprimer le fichier malveillant listé. Parfois ce fichier peut être en cours d'utilisation même si Internet Explorer est fermé. Si le fichier est toujours présent après que vous l'ayez supprimé avec HijackThis, il est conseillé de redémarrer en mode sans échec et de supprimer manuellement ce fichier malveillant.

Cette section correspond à un piratage du DefaultPrefix d'IE.

Le préfixe par défaut (DefaultPrefix) est un paramètre de Windows qui indique comment sont gérées les URLs que vous saisissez sans les faire précéder de http://, ftp://, etc. Par défaut, Windows mettra un http:// au début, car c'est le préfixe par défaut de Windows. Il est possible de modifier ceci en un préfixe par défaut de votre choix en modifiant le Registre. Le pirate connu sous le nom de CoolWebSearch fait cela en changeant le préfixe par défaut en http://ehttp.cc/?.Cela signifie que lorsque vous vous connectez à une URL, comme www.google.com, vous serez en réalité dirigé vers http://ehttp.cc/?www.google.com, qui est en fait le site de CoolWebSearch.

Clé de Registre: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\URL\DefaultPrefix\

| Exemple | O13 - WWW. Prefix: http://ehttp.cc/? |

Si vous rencontrez des problèmes similaires à celui de l'exemple ci-dessus, vous devriez exécuter CWShredder. Ce programme s'utilise pour supprimer toutes les variantes connues de CoolWebSearch qui peuvent se trouver sur votre machine. Il existe un tutoriel (en anglais) sur l'utilisation de CWShredder ici:

How to remove CoolWebSearch with CoolWebShredder

Si CWShredder n'a pas trouvé et corrigé le problème, il faut toujours faire corriger cet élément par HijackThis.

Cette section correspond à un piratage de l'option 'Rétablir les paramètres Web'.

Il existe un fichier sur votre ordinateur qui est utilisé par Internet Explorer pour remettre les options à leurs valeurs Windows par défaut. Ce fichier est stocké dans c:\windows\inf\iereset.inf et il contient tous les paramètres par défaut. Lorsque vous rétablissez un paramètre, ce fichier sera lu et le paramètre sera rétabli selon ce qui est indiqué dans le fichier. Si un pirate modifie les informations contenues dans ce fichier, vous serez réinfecté en rétablissant ce paramètre, car les informations lues dans le fichier iereset.inf sont inexactes.

| Exemple | O14 - IERESET.INF: START_PAGE_URL=http://www.searchalot.com |

Veuillez faire attention: il est possible que ce paramètre ait été modifié légitimement par un fabricant d'ordinateurs ou l'administrateur système de la machine. Si vous ne reconnaissez pas l'adresse, vous devriez le corriger.

Cette section correspond aux sites ou adresses IP de la Zone de confiance d'Internet Explorer et aux Protocoles par défaut.

Zone de confiance

La sécurité d'Internet Explorer est basée sur un ensemble de zones. Chaque zone a un niveau de sécurité différent quant aux scripts et applications qui peuvent être lancés depuis un site se trouvant dans cette zone. Il existe une zone de sécurité nommée Sites de confiance. Cette zone a le niveau de sécurité le plus bas et permet aux scripts et applications venant de sites web inscrits dans cette zone d'être exécutés à votre insu. C'est donc un paramètre très apprécié des sites malveillants qui s'inscrivent dans cette zone de façon à ce que les futures infections puissent se réaliser à votre insu.

| Clés de Registre: | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains |

| HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains | |

| HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges | |

| HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges |

| Exemple | O15 - Trusted Zone: https://www.bleepingcomputer.com |

| O15 - Trusted IP range: 206.161.125.149 | |

| O15 - Trusted IP range: 206.161.125.149 (HKLM) |

Comment savoir quelle clé, Domains ou Ranges, est utilisée par Internet Explorer? Ceci est déterminé par l'URL que l'utilisateur cherche à atteindre. Si l'URL contient un nom de domaine il y aura recherche dans les sous-clés Domains. Si elle contient une adresse IP, il y aura recherche dans les sous-clés Ranges. Lorsque des domaines sont ajoutés dans les Sites de confiance ou les Sites sensibles, il leur est attribué une valeur qui indique cela. S'il lui est attibué une valeur *=4, le domaine sera inscrit dans la zone des Sites sensibles. S'il lui est attribué une valeur *=2, le domaine sera inscrit dans la zone des Sites de confiance.

Ajouter une adresse IP fonctionne un peu différemment. Sous la clé SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges vous pouvez trouver d'autres clés nommées Range1, Range2, Range3, Range4,... Chacune de ces sous-clés correspond à une combinaison zone+protocole particulière. Si vous ajoutez une adresse à une zone de sécurité, Windows va créer une sous-clé, en commençant par Range1, et considérer que cette sous-clé est celle qui contiendra toutes les adresses IP de cette zone de sécurité-là pour ce protocole-là. Par exemple, si vous avez ajouté http://192.168.1.1 en tant que site de confiance, Windows va créer la première sous-clé Ranges disponible (Range1) et ajouter une valeur http=2. Toutes les autres adresses IP de confiance http:// seront ajoutées à la sous-clé Range1. Maintenant si vous ajoutez une adresse IP utilisant le protocole http dans la zone des Sites sensibles (ex: http://192.16.1.10), Windows va créer une autre sous-clé dans l'ordre séquentiel, nommée Range2. Elle aura une valeur http=4 et toutes les adresses IP ajoutées à l'avenir dans la zone des sites sensibles seront inscrites dans cette clé. Ceci continue pour chaque combinaison de protocole et paramètre de zone de sécurité.

Si jamais vous voyez des domaines ou des adresses IP listés dans ces lignes vous devriez normalement les supprimer, sauf s'il s'agit d'une URL identifiable comme une de celles qu'utilise votre société. La ligne que vous verrez le plus fréquemment est free.aol.com que vous pouvez corriger si vous le désirez. Personnellement, je supprime tous les éléments des Sites de confiance car ils n'ont pas besoin en fin de compte d'être là.

ProtocolDefaults

Lorsque vous utilisez IE pour vous connecter à un site, les autorisations de sécurité qui sont accordées à ce site sont déterminées par la zone à laquelle il appartient. Il existe 5 zones, chacune d'entre elles étant associée à un numéro d'identification particulier. Ces zones avec leur numéro d'identification sont:

| Zone | Zone Mapping |

| Poste de travail |

0

|

| Intranet |

1

|

| Sites de confiance |

2

|

| Internet |

3

|

| Sites sensibles |

4

|

Chacun des protocoles que vous utilisez pour vous connecter à un site, comme HTTP, FTP, HTTPS, est ensuite lié (mappé) à une de ces zones. Les mappages par défaut sont:

| Protocole | Zone Mapping |

| HTTP |

3

|

| HTTPS |

3

|

| FTP |

3

|

| @ivt |

1

|

| shell |

0

|

Par exemple, si vous vous connectez à un site en utilisant le http:// il fera partie par défaut de la zone Internet. Ceci parce que la zone par défaut pour http est 3, ce qui correspond à la zone Internet. Les problèmes se produisent lorsqu'un malveillant modifie le type de zone par défaut pour un protocole donné. Par exemple, si un malveillant a changé la zone par défaut pour le protocole HTTP en 2, alors n'importe quel site auquel vous vous connectez en utilisant http sera considéré comme appartenant aux Sites de confiance. Jusqu'à présent, on ne connaît pas de malveillant qui fait cela, mais cela pourrait changer puisque HijackThis contrôle cette clé.

| Clés de Registre: | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults |

| HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults |

Si les paramètres par défaut ont été modifiés, vous verrez dans HijackThis une ligne semblable à celle ci-dessous:

| Exemple | O15 - ProtocolDefaults: 'http' protocol is in Trusted Zone, should be Internet Zone (HKLM) |

Pour corriger ces paramètres et remettre les valeurs par défaut, corrigez simplement la ligne via HijackThis.

Cette section correspond aux Objets ActiveX nommés aussi Downloaded Program Files, pour Internet Explorer.

Les objets ActiveX sont des programmes qui sont téléchargés depuis des sites web et stockés sur votre ordinateur. Quand vous lancez Internet Explorer, ces programmes seront chargés pour fournir des fonctions supplémentaires. Ces objets sont stockés dans C:\windows\Downloaded Program Files. Ils sont aussi référencés dans le Registre par leur CLSID qui est la longue chaîne de chiffres et lettres entre les accolades. Pour trouver une liste de tous les CLSIDs des composants ActiveX installés, vous pouvez regarder dans la clé de Registre HEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Code Store Database\Distribution Units\.

Il existe de nombreux contrôles ActiveX légitimes, comme celui de l'exemple ci-dessous qui est une visionneuse iPix.

| Exemple | O16 - DPF: {11260943-421B-11D0-8EAC-0000C07D88CF} (iPix ActiveX Control) - http://www.ipix.com/download/ipixx.cab |

Si vous voyez des noms ou des adresses qui vous sont inconnus, vous devriez effectuer une recherche sur Google pour savoir s'ils sont légitimes ou non. Si vous pensez qu'ils ne le sont pas, vous pouvez les corriger. En supprimant la plupart des objets ActiveX de votre ordinateur vous n'aurez pas de problème, car ils se re-téléchargeront. Faites attention: il existe certaines applications qui ont besoin de contrôles ActiveX, donc soyez prudent. Vous devriez toujours supprimer les éléments O16 qui contiennent des mots comme sex, porn, dialer, free, casino, adult, etc.

Il existe un programme nommé SpywareBlaster qui a une grande base de données d'objets ActiveX nuisibles. Vous pouvez le télécharger et chercher dans sa base de données les objets ActiveX connus. Un tutoriel (en anglais) sur l'utilisation de SpywareBlaster se trouve ici:

Using SpywareBlaster to protect your computer from Spyware, Hijackers, and Malware.

Lorsque vous corrigez les éléments O16, HijackThis va essayer de les supprimer de votre disque dur. Normalement, il n'y a pas de problème, mais parfois HijackThis ne pourra pas supprimer le fichier malveillant. Si cela se produit, redémarrez en mode sans échec et supprimez manuellement ce fichier.

Cette section correspond aux piratages de domaine Lop.com.

Lorsque vous allez sur un site en utilisant un nom d'hôte, comme www.bleepingcomputer.com, au lieu d'utiliser une adresse IP, votre ordinateur utilise un serveur DNS pour transformer le nom d'hôte en une adresse IP comme 192.168.1.0. Les piratages de domaine se produisent quand les pirates modifient les adresses des serveurs DNS sur votre machine pour qu'elles pointent vers leurs propres serveurs, d'où ils peuvent vous diriger vers le site qu'ils veulent. En ajoutant google.com sur leurs serveurs DNS, ils peuvent faire en sorte que lorsque vous voulez aller sur google.com vous soyez redirigé vers un site de leur choix.

| Exemple | 017 - HKLM\System\CS1\Services\VxD\MSTCP: NameServer = 69.57.146.14,69.57.147.175 |

Si vous voyez de telles lignes et si vous ne reconnaissez pas l'adresse du serveur DNS comme appartenant à votre FAI ou votre société, vous devriez demander à HijackThis de les corriger. Vous pouvez aller sur Arin pour faire un whois sur l'adresse IP du serveur DNS pour déterminer à quelle société il appartient.

Cette section correspond aux protocoles additionnels et aux pirates de protocole.

Cette méthode s'utilise en changeant les pilotes de protocole standards que votre ordinateur utilise en des protocoles fournis par le pirate. Cela permet au pirate de prendre le contrôle de certaines façons dont votre ordinateur envoie et reçoit des informations.

| Clés de Registre: | HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\ |

| HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID | |

| HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Handler | |

| HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Filter |

HijackThis commence par lire la section Protocols du Registre à la recherche de protocoles non-standard. Lorsqu'il en trouve un, il examine le CLSID listé pour trouver des informations concernant le chemin d'accès de son fichier associé.

| Exemple | O18 - Protocol: relatedlinks - {5AB65DD4-01FB-44D5-9537-3767AB80F790} - C:\PROGRA~1\COMMON~1\MSIETS\msielink.dll |

Des pirates habituels de ceci sont CoolWebSearch, Related Links, et Lop.com. Si vous voyez ces derniers, vous pouvez demander à HijackThis de le corriger.

Utilisez Google pour voir si les fichiers sont légitimes . Vous pouvez aussi utiliser la liste SystemLookup's O18 List pour vous aider à vérifier les fichiers.

Il faut noter que la suppression de ces éléments semble ne pas supprimer la clé de Registre ni le fichier associé. Vous devez redémarrer en mode sans échec et supprimer manuellement ce fichier malveillant.

Cette section correspond au piratage de la feuille de style de l'utilisateur.

Une feuille de style est un modèle de la façon dont les mises en page, couleurs et polices sont affichées dans une page html. Ce type de piratage remplace la feuille de style par défaut, qui a été développée pour les utilisateurs handicapés, et provoque de grandes quantités de popups et d'éventuels ralentissements.

Clé de Registre: HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Styles\: User Stylesheets

| Exemple | O19 - User style sheet: c:\WINDOWS\Java\my.css |

Vous pouvez en général supprimer ces lignes, sauf si vous avez réellement installé une feuille de style pour votre propre usage.

Lorsque vous corrigez ces types d'éléments, HijackThis ne supprime pas le fichier malveillant listé. Il vous est conseillé de redémarrer en mode sans échec et de supprimer manuellement la feuille de style.

Cette section correspond aux fichiers qui sont chargés via la valeur de Registre AppInit_DLLs et les sous-clés Winlogon Notify.

AppInit_DLLs

La valeur de Registre AppInit_DLLs contient une liste de dlls qui seront chargées quand user32.dll est chargée. Comme la plupart des exécutables Windows utilisent user32.dll, cela signifie que n'importe quelle DLL qui est inscrite dans la clé de Registre AppInit_DLLs sera aussi chargée. Cela rend très difficile la suppression de la DLL car elle sera chargée dans de multiples processus, certains d'entre eux ne pouvant pas être arrêtés sans entraîner une instabilité du système. Le fichier user32.dll est aussi utilisé par des processus qui sont lancés automatiquement par le système lorsque vous ouvrez une session. Cela signifie que les fichiers inscrits dans la valeur AppInit_DLLs seront chargés très tôt dans la séquence de démarrage de Windows, ce qui permet à la DLL de se cacher ou de se protéger elle-même avant que nous ayons accès au système.

On sait que cette méthode est utilisée par une variante de CoolWebSearch et n'est visible dans Regedit qu'en faisant un clic droit sur la valeur, puis en sélectionnant Modifier les données binaires. Registrar Lite, d'autre part, permettrait de voir cette DLL.

Clé de Registre: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Windows\\AppInit_DLLs

| Exemple | O20 - AppInit_DLLs: C:\WINDOWS\System32\winifhi.dll |

Il existe très peu de programmes légitimes qui utilisent cette clé du Registre, mais vous devriez agir avec prudence lorsque vous supprimez des fichiers listés ici. Vous pouvez aussi utiliser les listes Bleeping Computer Startup Database ou SystemLookup's O20 List pour vous aider à vérifier les fichiers.

Lorsque vous corrigez ces types d'éléments, HijackThis ne supprime pas le fichier malveillant listé. Il vous est conseillé de redémarrer en mode sans échec et de supprimer manuellement ce fichier malveillant.

Winlogon Notify

La clé Winlogon Notify est en général utilisée par des infections Look2Me. HijackThis va lister toutes les clés Winlogon Notify qui ne sont pas standards, ainsi vous pourrez facilement identifier une clé inconnue. Vous pouvez reconnaître la clé d'une infection Look2Me car elle contient une DLL au nom aléatoire située dans le dossier %SYSTEM%. Le nom de la clé Notify a un nom d'apparence normale même si elle ne devrait pas être là.

Clé de Registre: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

| Exemple | O20 - Winlogon Notify: Extensions - C:\WINDOWS\system32\i042laho1d4c.dll |

Lorsque vous corrigez cet élément, la clé de Registre sera supprimée, mais pas le fichier. Vous devez supprimer ce fichier manuellement.

Cette section correspond aux fichiers qui sont chargés via la clé de Registre ShellServiceObjectDelayLoad.